一种面向深度联合信源信道编码的信源加密隐私保护方法

1.本发明涉及通信技术领域,尤其涉及具体涉及一种面向djscc(deepjoint source channel coding,深度信源信道联合编码)传输技术的加密隐私保护方法。

背景技术:

2.基于香农分离定理的模块化设计原则是现代通信系统的基石,在无线通信的发展中取得了巨大成功。然而,分离定理中的无限码字长度、无限延迟和无限编译码复杂度的假设在实际无线通信环境中无法保证,这导致了分离信源信道编码(sscc,separate source channel coding)的次优性。在过去的几十年中,联合信源信道编码(jscc,joint source channel coding) 在理论上被证明比sscc具有更好的错误指数,并基于专家设计发展出一些具体的jscc编码方案,但这类方案由于性能增益较低,复杂度较高,通用性较差,在无线通信系统中未能得到大规模的应用。

3.近来,随着深度学习(dl,deep learning)在计算机视觉和自然语言处理中的普及,基于dl的方法被引入信源编码和信道编码领域,展示了显著的效果。这促使研究人员考虑将dl与jscc相结合。与sscc方案(例如,用于图像编码的jpeg/jpeg2000和用于信道编码的ldpc)相比,djscc技术在低信噪比和低信道带宽具有更好的信源恢复质量。更引人注目的是,djscc不受“悬崖效应”的影响,当信道信噪比相对于训练期间假设的信噪比值变化时,它提供了良好的性能退化。

4.作为一种有广泛应用前景的无线传输技术,djscc可以支撑各种服务,如自动驾驶、远程医疗、智能制造和军事通信。然而,当信源所有者将未加密信源通过不安全的通道(例如,互联网通道)传输至djscc服务提供商, djscc服务商完成服务后将重构的信源通过不安全的通道传输至图像接收者时,就有可能被窃听和恢复,这对信源的数据隐私和安全产生了巨大的威胁。因此,在使用djscc传输服务之前,信源应当通过加密技术进行隐私保护。

5.现代通信系统的加密模块通常位于信源编码模块之后,对信源编码后的比特信息进行加密,常见的加密技术包括:des(data encryptionstandard),aes(advanced encryption standard),rsa(rivest

–ꢀ

shamir

–

adleman)等。然而,面向深度信源信道联合编码的加密需要直接对信源进行加密,即:对信源编码前的信源信息进行加密,无法使用已有的基于现代通信系统设计的加密技术。以图像信源为例,面向图像隐私保护的加密技术能够直接对图像信源进行加密。该加密技术通过像素置乱、比特翻转、密钥加密等方法对图像进行加密,破坏了明文图像的结构信息,无法支持基于深度学习的算法对密文图像进行后续处理。

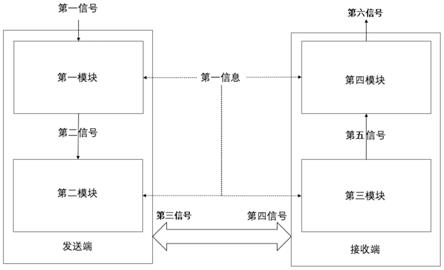

6.目前,现有技术中的基于深度学习对密文图像进行后续加密算法(le加密算法,pe加密算法)的处理流程如图1所示。

7.上述现有技术中的基于深度学习对密文图像进行后续加密算法的缺点为:将该方法应用于djscc传输,在接收端解密后获得的图片质量大幅下降,该方法相应的图像加密效

果如图2所示。

技术实现要素:

8.本发明的实施例提供了一种面向深度联合信源信道编码的信源加密隐私保护方法,以实现对信源进行有效地加密隐私传输。

9.为了实现上述目的,本发明采取了如下技术方案。

10.一种面向深度联合信源信道编码的信源加密隐私保护方法,括:

11.步骤s1:发送端获取第一信号和第一信息;

12.步骤s2:将第一信息传输至发送端的第一模块、第二模块,以及接收端的第三模块、第四模块;

13.将第一信号传输至发送端的作为加密模块的第一模块,由第一模块根据所述第一信息对第一信号进行加密处理,得到第二信号。第一模块将第二信号传输至发送端的作为djscc编码模块的第二模块;

14.步骤s3:第二模块对第二信号和第一信息编码为第三信号,第三信号通过无线信道后变为第四信号,到达接收端,第四信号被输入作为djscc译码模块的第三模块,第三模块根据第一信息对所述第四信号进行译码及解调处理,得到第五信号;

15.步骤s4:第三模块将第五信号传输至接收端的第四模块;

16.步骤s5:第四模块根据第一信息对第五信号进行解密处理,得到第六信号。

17.优选地,所述第一信息包括以下一项或多项组合:

18.(1)发送端和接收端的通信信道的信道状态信息csi信息;

19.(2)发送端的第二模块传感器采集的信息;

20.(3)接收端的第三模块传感器采集的信息。

21.优选地,通过以下一项或多项组合的方式获取所述第一信息:

22.(1)通过参考信号获取所述第一信息;

23.(2)通过所述发送端的传感器获取所述第一信息;

24.(3)通过所述接收端的传感器获取所述第一信息;

25.(4)通过应用层的业务指标要求获取所述第一信息。

26.优选地,所述第一信号包括以下一项或多项信源产生的信息:

27.(1)文本信源;

28.(2)富文本信源;

29.(3)音频信源;

30.(4)图像信源;

31.(5)视频信源;

32.(6)增强现实ar信源;

33.(7)虚拟现实vr信源;

34.(8)全息信源。

35.优选地,所述第二信号为第一信号对应的隐私保护信号,第二信号的尺度与第一信号相同或不同;

36.所述第三信号满足以下至少一项:

37.(1)所述第三信号承载比特信息;

38.(2)所述第三信号承载调制符号信息;

39.所述第四信号为受到无线信道干扰的第三信号;

40.所述第五信号为接收端经过djscc译码后获取的隐私保护信号,尺度与第二信号相同或不同;

41.所述第六信号为接收端经过解密后重构的以下一项或多项原始信源产生的信息,信号尺度与第一信号相同:

42.(1)文本信源;

43.(2)富文本信源;

44.(3)音频信源;

45.(4)图像信源;

46.(5)视频信源;

47.(6)增强现实ar信源;

48.(7)虚拟现实vr信源;

49.(8)全息信源。

50.优选地,所述第一模块、所述第二模块、所述第三模块和所述第四模块的结构包括以下一项或多项组合:

51.(1)全连接网络;

52.(2)卷积网络;

53.(3)循环网络;

54.(4)残差网络。

55.优选地,所述方法还包括训练过程,具体包括:

56.训练步骤1:选取训练数据集构建第一信号;

57.训练步骤2:搭建基于djscc传输的加解密编译码网络结构,搭建第一模块、第二模块、第三模块和第四模块;

58.训练步骤3:构建第一信息和信道数据;

59.(1)采集信道数据对应的发射端和/或接收端的背景信息,该背景信息包括位置信息、温度信息、湿度信息、时间信息、音频信息、视频信息和图像信息;

60.(2)使用信道仿真数据或者使用真实的信道测量数据对信道建模;

61.训练步骤4:构建作为发送端的加密网络的第一模块、编码网络的第二模块和作为接收端的译码网络的第三模块、解密网络的第四模块;

62.训练步骤5:使用第一模块对第一信号及第一信息进行处理,得到第二信号;

63.训练步骤6:使用第二模块对第二信号及第一信息进行处理,得到第三信号;

64.训练步骤7:使用第三模块对第四信号及第一信息进行处理,得到第五信号;

65.训练步骤8:使用第四模块对第五信号及第一信息进行处理,得到第六信号;

66.训练步骤9:使用第五模块对第一信号进行处理,得到第七信号;使用第五模块对第二信号进行处理,得到第八信号;使用第五模块对第五信号进行处理,得到第九信号;

67.训练步骤10:对第一信号、第六信号、第七信号、第八信号、第九信号处理,得到第十信号;

68.训练步骤11:根据第十信号,进行梯度反向传播,更新第一模块、第二模块、第三模块、第四模块的网络参数;

69.训练步骤12:迭代训练步骤5,6,7,8,9,10,11,对网络进行训练;

70.训练步骤13:设置训练终止条件,满足终止条件后停止训练;

71.停止训练后得到训练好的第一模块、第二模块、第三模块和第四模块。

72.优选地,所述第五模块包括以下一项或多项组合:

73.(1)全连接网络;

74.(2)卷积网络;

75.(3)循环网络;

76.(4)残差网络。

77.由上述本发明的实施例提供的技术方案可以看出,本发明实施例的方法可以成功地保护信源的隐私信息,在经由djscc传输服务后,对接收到的加密信源进行解密,该方法能够确保解密后信源和原始信源之间的端到端重建的良好性能。

78.本发明附加的方面和优点将在下面的描述中部分给出,这些将从下面的描述中变得明显,或通过本发明的实践了解到。

附图说明

79.为了更清楚地说明本发明实施例的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

80.图1为现有技术中的基于深度学习对密文图像进行后续加密算法的处理流程图;

81.图2为现有技术中的基于深度学习对密文图像进行后续加密算法的图像加密效果示意图;

82.图3为本发明实施例提供的一种面向djscc的信源加密隐私保护方法的应用场景示意图;

83.图4为本发明实施例提供的一种面向djscc的信源加密隐私保护方法的处理流程图;

84.图5为本发明实施例提供的一种训练流程示意图;

85.图6为本技术实施例中面向djscc的的加密和隐私保护技术与基于djscc的 le加密技术、基于djscc的pe加密技术性能仿真及对比示意图;

86.图7为本技术实施例中面向djscc的的加密和隐私保护技术与基于djscc的 le加密技术、基于djscc的pe加密技术的隐私保护视觉性能对比示意图。。

具体实施方式

87.下面详细描述本发明的实施方式,所述实施方式的示例在附图中示出,其中自始至终相同或类似的标号表示相同或类似的元件或具有相同或类似功能的元件。下面通过参考附图描述的实施方式是示例性的,仅用于解释本发明,而不能解释为对本发明的限制。

88.本技术领域技术人员可以理解,除非特意声明,这里使用的单数形式“一”、“一

个”、“所述”和“该”也可包括复数形式。应该进一步理解的是,本发明的说明书中使用的措辞“包括”是指存在所述特征、整数、步骤、操作、元件和/或组件,但是并不排除存在或添加一个或多个其他特征、整数、步骤、操作、元件、组件和/或它们的组。应该理解,当我们称元件被“连接”或“耦接”到另一元件时,它可以直接连接或耦接到其他元件,或者也可以存在中间元件。此外,这里使用的“连接”或“耦接”可以包括无线连接或耦接。这里使用的措辞“和/或”包括一个或更多个相关联的列出项的任一单元和全部组合。

89.本技术领域技术人员可以理解,除非另外定义,这里使用的所有术语 (包括技术术语和科学术语)具有与本发明所属领域中的普通技术人员的一般理解相同的意义。还应该理解的是,诸如通用字典中定义的那些术语应该被理解为具有与现有技术的上下文中的意义一致的意义,并且除非像这里一样定义,不会用理想化或过于正式的含义来解释。

90.为便于对本发明实施例的理解,下面将结合附图以几个具体实施例为例做进一步的解释说明,且各个实施例并不构成对本发明实施例的限定。

91.本发明实施例提供了一种面向djscc的信源加密和隐私保护方法,以实现保护信源的隐私信息,在信源经由djscc传输服务后,对接收到的加密信源进行解密,能够确保解密后信源和原始信源之间的端到端重建的良好性能。该方法的应用场景如图3所示,信源所有者打算通过无线传输服务将信源传输到信源接收者,同时必须通过不受信任的通道将信源发送给无线服务提供商。为了保护信源隐私信息,信源所有者在将信源提供给无线服务提供商之前对信源进行加密/隐私保护。然后,加密/隐私保护后的信源由无线服务提供商通过djscc传输方式进行传输。经过djscc无线传输后,接收到的受损的加密/ 隐私保护信源通过不受信任的通道传输到信源接收者。信源接收者对受损的加密/隐私保护进行解密,恢复原始的信源信息。该场景中,即使经由不受信任的通道传输中被窃听或泄露,窃听者也无法直接获取信源的隐私信息。

92.本发明实施例提供的一种面向深度联合信源信道编码的信源加密隐私保护方法的处理流程如图4所示,包括如下的处理步骤:

93.步骤s1:发送端获取第一信号和第一信息。

94.步骤s2:将第一信息传输至发送端的第一模块、第二模块,以及接收端的第三模块、第四模块。

95.将第一信号传输至发送端的作为加密模块的第一模块,由第一模块根据所述第一信息对第一信号进行加密处理,得到第二信号。第一模块将第二信号传输至发送端的作为djscc编码模块的第二模块。

96.步骤s3:第二模块对第二信号和第一信息编码为第三信号,第三信号通过无线信道后变为第四信号,到达接收端,第四信号被输入作为djscc译码模块的第三模块,第三模块根据第一信息对所述第四信号进行译码及解调处理,得到第五信号。

97.步骤s4:第三模块将第五信号传输至接收端的第四模块。

98.步骤s5:第四模块根据第一信息对第五信号进行解密处理,得到第六信号。

99.其中,所述第一信息可以包括以下一项或多项组合:

100.(1)发送端和接收端的通信信道的csi(channel state information,信道状态信息)信息;可选地,csi的信息包括以下一项或多项组合:信道的路损、噪声、rsrp、rsrq、干扰(小区内干扰、小区间干扰)、接收信噪比、接收信干噪比、频率选择特性、时变性、多普勒等。

101.(2)发送端的第二模块传感器采集的信息;

102.(3)接收端的第三模块传感器采集的信息。

103.在本技术实施例中,通过以下一项或多项组合的方式获取第一信息:

104.(1)通过参考信号获取所述第一信息;

105.(2)通过所述发送端的传感器获取所述第一信息;

106.(3)通过所述接收端的传感器获取所述第一信息;

107.(4)通过应用层的业务指标要求获取所述第一信息。

108.所述第一信号包括以下一项或多项信源产生的信息:

109.(1)文本信源;

110.(2)富文本信源;

111.(3)音频信源;

112.(4)图像信源;

113.(5)视频信源;

114.(6)增强现实(augmented reality,ar)信源;

115.(7)虚拟现实(virtual reality,vr)信源;

116.(8)全息信源,等。

117.所述第二信号为第一信号对应的隐私保护信号,第二信号尺度与第一信号相同或不同。

118.所述第三信号满足以下至少一项:

119.(1)所述第三信号承载比特信息;

120.(2)所述第三信号承载调制符号信息;

121.所述第四信号为受到无线信道干扰的第三信号。

122.所述第五信号为接收端经过djscc译码后获取的隐私保护信号,尺度与第二信号相同或不同。

123.所述第六信号为接收端经过解密后重构的以下一项或多项原始信源产生的信息,信号尺度与第一信号相同:

124.(1)文本信源;

125.(2)富文本信源;

126.(3)音频信源;

127.(4)图像信源;

128.(5)视频信源;

129.(6)增强现实(augmented reality,ar)信源;

130.(7)虚拟现实(virtual reality,vr)信源;

131.(8)全息信源,等。

132.其中,所述第一模块、所述第二模块、所述第三模块和所述第四模块的结构包括以下一项或多项组合:

133.(1)全连接网络;

134.(2)卷积网络;

135.(3)循环网络;

136.(4)残差网络。

137.在本技术实施例中,训练流程如图5所示,第五模块仅存在于训练阶段:

138.训练步骤1:选取训练数据集构建第一信号;

139.训练步骤2:搭建基于djscc传输的加解密编译码网络结构,即搭建第一模块、第二模块、第三模块和第四模块;

140.训练步骤3:构建第一信息和信道数据;

141.(1)采集信道数据对应的发射端和/或接收端的背景信息,该背景信息包括位置信息、温度信息、湿度信息、时间信息、音频信息、视频信息和图像信息等;

142.(2)使用信道仿真数据或者使用真实的信道测量数据对信道建模;

143.训练步骤4:构建发送端的加密网络(第一模块)、编码网络(第二模块)和接收端的译码网络(第三模块)、解密网络(第四模块);

144.训练步骤5:使用第一模块对数据(第一信号)及第一信息进行处理,得到第二信号;

145.训练步骤6:使用第二模块对第二信号及第一信息进行处理,得到第三信号。

146.训练步骤7:使用第三模块对第四信号及第一信息进行处理,得到第五信号。

147.训练步骤8:使用第四模块对第五信号及第一信息进行处理,得到第六信号。

148.训练步骤9:使用第五模块对第一信号进行处理,得到第七信号;使用第五模块对第二信号进行处理,得到第八信号;使用第五模块对第五信号进行处理,得到第九信号。

149.训练步骤10:对第一信号、第六信号、第七信号、第八信号、第九信号处理,得到第十信号。

150.训练步骤11:根据第十信号,进行梯度反向传播,更新第一模块、第二模块、第三模块、第四模块的网络参数。

151.训练步骤12:迭代训练步骤5,6,7,8,9,10,11,对网络进行训练。

152.训练步骤13:设置训练终止条件,满足终止条件后停止训练。

153.停止训练后得到训练好的第一模块、第二模块、第三模块和第四模块。

154.在本技术实施例中,所述第五模块的结构包括以下一项或多项组合:

155.(1)全连接网络;

156.(2)卷积网络;

157.(3)循环网络;

158.(4)残差网络。

159.在本技术实施例中,所述第五模块为预训练模块,只参与对第一信号、第二信号、第五信号的处理,其参数在训练阶段不更新。

160.图6为本技术实施例中面向djscc的的加密和隐私保护技术与基于djscc的le加密技术、基于djscc的pe加密技术性能仿真及对比示意图;图7为本技术实施例中面向djscc的的加密和隐私保护技术与基于djscc的le加密技术、基于djscc的pe加密技术的隐私保护视觉性能对比示意图。图6在带宽比r=1/6 时,加性高斯白噪声(additive white gaussian noise,awgn)信道下,比较了dejscc方法与基于djscc的le加密方法和基于djscc的pe加密方法。当信噪比从0db增加到20db时,djscc_pe的性能略有提高,约为11.5db,远低于面向 djscc的的加密和隐私保护方法djescc。虽然djscc pe的性能优于djscc le,但在snrtest

=0db时,djscc_pe的性能仍比djescc低5db,且随着信噪比的增加,djscc_pe与djescc之间的性能差距进一步扩大。图7显示了snr=0、10、 20db时,不同加密方法的相应视觉性能。与djescc方法中显示的加密图像的黑白晶格特征不同,djscce_le方法和djscce_pe方法的加密图像显示为噪声图像。在信噪比为0、10、20db时,djscc le方法的解密图像受到一些噪声像素的干扰,而在信噪比为0、10、20时,djscc pe方法的解密图像看起来模糊。

161.综上所述,本发明实施例的方法可以成功地保护信源的隐私信息,在经由djscc传输服务后,对接收到的加密信源进行解密,该方法能够确保解密后信源和原始信源之间的端到端重建的良好性能。

162.本领域普通技术人员可以理解:附图只是一个实施例的示意图,附图中的模块或流程并不一定是实施本发明所必须的。

163.通过以上的实施方式的描述可知,本领域的技术人员可以清楚地了解到本发明可借助软件加必需的通用硬件平台的方式来实现。基于这样的理解,本发明的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品可以存储在存储介质中,如rom/ram、磁碟、光盘等,包括若干指令用以使得一台计算机设备(可以是个人计算机,服务器,或者网络设备等)执行本发明各个实施例或者实施例的某些部分所述的方法。

164.本说明书中的各个实施例均采用递进的方式描述,各个实施例之间相同相似的部分互相参见即可,每个实施例重点说明的都是与其他实施例的不同之处。尤其,对于装置或系统实施例而言,由于其基本相似于方法实施例,所以描述得比较简单,相关之处参见方法实施例的部分说明即可。以上所描述的装置及系统实施例仅仅是示意性的,其中所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部模块来实现本实施例方案的目的。本领域普通技术人员在不付出创造性劳动的情况下,即可以理解并实施。

165.以上所述,仅为本发明较佳的具体实施方式,但本发明的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本发明揭露的技术范围内,可轻易想到的变化或替换,都应涵盖在本发明的保护范围之内。因此,本发明的保护范围应该以权利要求的保护范围为准。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1