识别计算机网络中的错误的制作方法

1.本发明涉及用于识别计算机网络中的错误和异常的装置和方法。

背景技术:

2.在本文的上下文中,术语“自动驾驶”可以理解为具有自动纵向或横向引导的驾驶或具有自动纵向和横向引导的自动驾驶。术语“自动驾驶”包括具有任何自动化程度的自动驾驶。示例性的自动化程度是辅助的、部分自动化的、高度自动化的或全自动化的驾驶。这些自动化程度由联邦公路研究所(bast)规定(参见bast出版物“forschung kompakt”,2012年第11期)。在辅助驾驶时,驾驶员不断进行纵向或横向引导,而系统在一定范围内接管其他功能。在半自动驾驶(taf)时,系统会在一段时间内和/或在特定情况下接管纵向和横向引导,其中,驾驶员必须不断地监控系统,就像辅助驾驶一样。在高度自动化的驾驶(had)时,系统在一段时间内接管纵向和横向引导,驾驶员无需不断地监控系统;但是,驾驶员必须能够在一定时间内接管车辆操控。在全自动驾驶(vaf)时,系统可以针对特定的应用情况自动处理所有情况下的驾驶;对于这种应用情况,不再需要驾驶员。根据bast的定义,上面提到的四个自动化程度对应于sae j3016标准(sae-汽车工程学会)的sae等级1到4。例如,根据bast,高度自动化的驾驶(haf)对应于sae j3016标准的等级3。此外,在sae j3016中还规定了sae等级5作为最高的自动化程度,其不包含在bast的规定中。sae等级5对应于无人驾驶,其中,系统可以像人类驾驶员一样在整个旅程中自动处理所有情况;通常不再需要驾驶员。

技术实现要素:

3.本发明的目的是,识别计算机网络中尤其是自动驾驶机动车辆的计算机网络中的错误或异常。

4.该目的通过独立权利要求的特征来实现。在从属权利要求中描述了有利的实施方式。需要指出的是,从属于独立权利要求的权利要求的附加特征,在没有独立权利要求的特征或仅与独立权利要求的特征的子集相组合的情况下,可以形成独立的且独立于独立权利要求的所有特征的组合的发明,该独立的发明可以作为独立权利要求的、分案申请的或后续申请的主题。这同样适用于说明书中描述的技术教导,这些技术教导可以形成独立于独立权利要求的特征的发明。

5.本发明的第一方面涉及一种用于识别计算机网络中的错误或异常的装置。

6.计算机网络,尤其是以太网,包括至少一个耦合元件(连接元件),尤其是交换机或集线器。交换机(“schalter”、“umschalter”或“weiche”的英文,也称为网络交换机或分配器)是指计算机网络中将网段相互连接起来的耦合元件。在一个段(广播域)内,交换机确保数据包到达它们的目的地。

7.术语交换机通常是指多端口网桥,即一种主动网络设备,它根据来自osi模型的数据链路层(第2层)的信息转发帧。有时也使用更精确的术语“桥接集线器”或“交换集线器”。

在ieee 802.3标准中,该功能称为mac桥接。

8.网络第1层(第1层)上的与交换机相当的设备称为(中继器)集线器。附加地在网络层(第3层及更高层)处理数据的交换机通常称为第3层交换机或多层交换机,可以执行路由器的功能。在非以太网网络中,耦合任务被分配给所谓的网关,它可以以类似于路由器或交换机的方式将异构网络相互连接。

9.耦合元件将至少两个网络参与者彼此连接,其中,网络参与者也可以是另一个耦合元件。

10.耦合元件包括用于耦合元件的实际配置的存储器,并且根据该实际配置来决定是转发还是丢弃数据包。

11.该装置包括用于耦合元件的目标配置,并被设置为将实际配置与目标配置进行比较。

12.目标配置与实际配置之间的比较可以进行一次或多次,其中,尤其是定期重复比较。

13.本发明基于以下认识:在耦合元件的存储器中的实际配置可能由于诸如外部干扰之类的错误而被篡改,这可能在转发或丢弃数据包时导致不期望的行为。

14.此外,基于以下认识:即使配置正确或未被篡改,由于外部影响、系统的或随机的误差,耦合元件也可能表现出与通过配置所指定的行为不同的行为。

15.通过将实际配置与目标配置进行比较,可以至少在快照中确定实际配置与目标配置相比是否由于错误而改变。虽然目标配置也可以因错误而改变,但实际配置和目标配置在比较时出现相同错误的概率极低,并且在技术上可以通过编码措施将其降低到任何程度。在有利的实施方式中,该装置是与耦合元件连接的网络参与者。

16.除了实际配置之外,该装置还可以访问耦合元件的诊断计数器,以便例如能够确定何时、哪些和多少数据包被丢弃以及原因。在有利的设计中,该机制可用于确保某些配置项的完整性。装置被设置为,在指定的时间点通过耦合元件向另一个网络参与者发送指定数量的数据包—这些数据包适用于测试用以初级和次级控制单元的网络分离的耦合元件的配置项,确定被耦合单元丢弃的数据包的数量,并将发送给其他网络参与者的数据包的数量与被耦合单元丢弃的数据包的数量进行比较。

17.合适的数据包是可以用来测试配置的各个组成部分的正确性的数据包,例如应丢弃具有未配置的vlan的数据包。还可以有利地使用关于目标系统行为的知识,即整体网络的签名。

18.本发明基于这样的认识,即被正确运行的耦合元件丢弃的数据数量,利用配置上的限制(例如,每次定义的数据量)或其他可配置的属性或过滤规则以及通过耦合元件本身的性能来规定。

19.在另一有利的实施方式中,耦合元件的配置至少规定由耦合元件在指定时间内转发的数据包的上限,特别是通过规定例如以mbit/s为单位的数据速率。

20.例如,这是流量整形。流量整形描述了在分组交换的数据网络中的一种队列管理,其中,数据包根据特定标准而延迟或被丢弃,以满足特定的需求配置要求。这个功能是通过网络调度器和网络整形器的交互来执行的,基本上是一种速率限制的形式。流量整形是单向的,通常是无记忆的,这意味着,与数据流控制相反,它在没有来自对方的控制信息的情

况下工作。

21.替代地,这例如是流量监管。流量监管是一种类似于流量整形的流量技术,不同之处在于,它适用于传入的数据包并安装允许丢弃不合规数据包的规则。与流量整形相反,不缓存数据包,但会记录丢弃监管数据包的频率。

22.在本发明的另一有利实施方式中,耦合元件的配置给出了用于转发在指定时间内被网络参与者接收的数据包(例如通过流量监管)的特征上限,和/或用于转发在指定时间内发送给网络参与者的数据包(例如通过流量整形)的上限。特别是,上限可以选择为,不影响完整网络及其特征流量签名,但识别异常流量或错误配置,并丢弃属于非典型流量模式的数据包。这些数据包丢失可以用作网络完整性的指标。

23.作为对本实施方式的补充,有用流量也可以被设计为,使得选择的上限可以变得更窄和更敏感。例如,这可以通过将短期的高数据速率“滑移”到较长的时间区间上来实现,以避免流量峰值。

24.在另一有利的实施方式中,该装置被设置成,将发送到另一个网络参与者的数据包的数量和被耦合单元丢弃的数据包的数量之间的差值与由耦合元件在指定时间内转发的数据包的至少一个上限进行比较。

25.本发明基于以下认识,即通过比较可以得出关于耦合单元的错误配置的结论。此外,耦合元件由大量的技术元件组成,它们共同形成一个效应链。配置只是这个效应链的一部分。由此可以通过比较推断出在耦合元件内整个效应链中的故障,该故障可以通过测量来识别并导致与目标功能的偏差。

26.在另一个有利的设计中,任何比较都是在最高可用的asil完整性下进行的。

27.在另一个有利的设计中,比较由效应链外部的元件触发,该元件已经以所需的完整性(例如,根据iso 26262或iec 61508)开发,并且结果也由此读取。比较发生在效应链外部的整体元件内。为了截获危险的假阴性情况,查询、读取和有时需要发送的测试数据的所选择的模式必须非常复杂地选取,以至于效应链中的e/e错误可能会随机地或系统地产生这种情况,这种情况非常不可能。

28.在另一个有利的设计中,也可以根据所需的完整性来开发效应链内的各个元件,这些元件通过效应链外部的整体元件进行检查。由此避免的错误情况不再需要通过由效应链外部的元件执行的更高级别的措施来补偿。例如,这可以导致减少对所使用的查询模式、读取模式和可能必要的测试数据的要求。

29.本发明的另一有利实施方式是一种用于机动车辆的自动驾驶的驾驶系统,其中,该驾驶系统包括用于自动驾驶的初级控制单元和用于自动驾驶的次级控制单元。

30.例如,由于需要冗余系统结构的功能安全要求,自动驾驶功能可以分为初级控制单元和次级控制单元。初级控制单元和次级控制单元各自包括根据前述权利要求中任一项所述的装置和耦合元件,其中,所述耦合元件彼此连接。

31.由此特别地产生一种网络拓扑,在该网络拓扑中,初级控制单元的装置与初级控制单元的耦合元件连接,该耦合元件又与次级控制单元的耦合元件连接,后一个耦合元件又与次级控制单元的装置连接。

32.在另一个有利的实施方式中,耦合元件的配置分别规定了用于转发在指定时间内由网络参与者接收的数据包的上限,和用于转发在指定时间内发送给网络参与者的数据包

的上限,其中,用于转发在指定时间内发送给相应其他耦合元件的数据包的上限低于或高于用于转发在指定时间内由一个耦合元件接收到的数据包的上限。

33.本发明基于这样的认识,即两个耦合元件内的效应链内的故障,特别是两个耦合单元的故障配置,可以通过两个上限彼此间的选定比率来确定。

34.在本发明的另一有利实施方式中,初级控制单元和次级控制单元各自包括根据权利要求2、3、4或5中任一项的装置,其中,指定时间点处在激活机动车辆的自动驾驶模式之前,和/或处在机动车辆的主动自动驾驶模式期间。

35.本发明基于这样的认识,即通过本发明的错误识别只是一个快照,并且错误可以在错误识别之后不久发生。

36.由于可以将错误的发生视为一个统计过程,因此累积的错误发生概率会随着时间的推移而增加。因此有利的是,在激活自动驾驶模式之前不久选择指定的时间点,以降低在有安全性要求的该事件之前发生故障的可能性。

37.为了确保本发明/措施中足够高水平的错误识别,并因此确保其在紧急情况下的可用性,必须确保故障不太可能与babbling idiot一起发生。背景:未识别到的措施(整形/监管)故障(潜在错误)将在出现babbling idiot错误的情况下立即导致子网的两侧故障。为此,必须涵盖两个要点:

38.1.如果出现系统性错误,则其必然是环境变量变化引发的。因此,必须确保在尽可能相同的边界条件下对措施(整形/监管)进行审查,在所述边界条件下,babbling idiot可能会触发与安全相关的事件。高度自动化车辆的合适时间点将例如是在驾驶任务由驾驶员转交给车辆之前不久,如果可能的话,在自动驾驶期间。不合适的时间点是车辆例如处于空闲模式时,即边界条件与高度自动化行驶期间的边界条件不对应。

39.2.为了充分抵消随机错误,必须选择对本发明/措施(整形/监管)进行审查的重复频率,使得导致发明无效的假设错误率乘以在监视间隔内发生babbling idiot的概率足够小,以便满足完整性要求。如果未满足,则必须减小视间隔。

40.在另一有利实施方式中,一个控制单元的装置被设置为,在至少一个指定时间点,通过该控制单元的耦合元件和另一个控制单元的耦合元件,向另一个装置发送具有低优先级的数据包,其中,选择数据包的优先级,使得在每次意外通信(其例如抑制有用通信)时,数据包在两个耦合单元之间被耦合元件之一丢弃,并且相应的另一个装置被设置为,基本上期望在指定时间点接收此数据包。

41.本发明的第二方面涉及一种用于识别计算机网络中的错误的方法,其中,该网络包括将至少两个网络参与者彼此连接的至少一个耦合元件,该耦合元件包括用于耦合元件的实际配置的存储器,耦合元件根据实际配置转发或丢弃数据包。

42.该方法的一个步骤是,将实际配置与耦合元件的目标配置进行比较。

43.以上关于按照本发明第一方面的根据本发明的装置的陈述也以相应的方式适用于按照本发明第二方面的根据本发明的方法。根据本发明的方法的在此以及在权利要求中未明确描述的有利实施例对应于根据本发明的装置的在上文介绍的或在权利要求中描述的有利的实施例。

附图说明

44.下面借助附图使用实施例来描述本发明。其中:

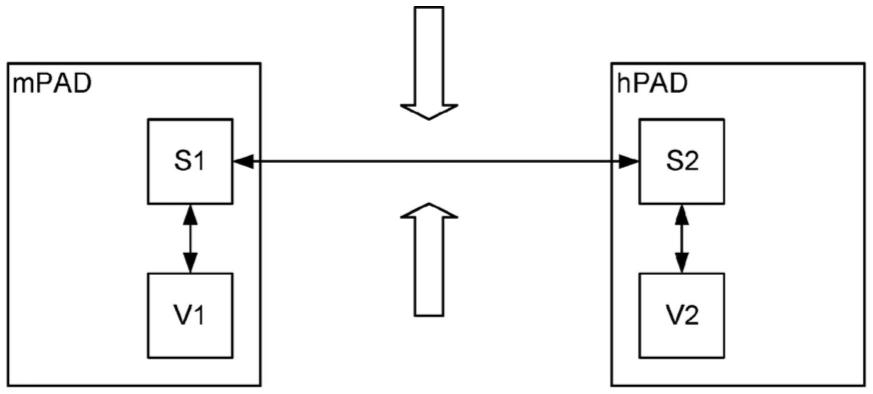

45.图1示出了根据本发明的驾驶系统的实施例;并且

46.图2示出了数据传输速率的示例性过程。

具体实施方式

47.图1示出了用于机动车辆的自动驾驶的驾驶系统,其中,该驾驶系统包括用于自动驾驶的初级控制单元hpad和用于自动驾驶的次级控制单元mpad。

48.初级控制单元hpad和次级控制单元mpad各自包括根据本发明的装置v1、v2和耦合元件s1、s2,其中,耦合元件s1、s2相互连接。

49.耦合元件s1、s2和装置v1、v2形成计算机网络,其中,耦合元件s1、s2和装置v1、v2是网络参与者。

50.耦合元件s1、s2各自包括用于耦合元件s1、s2的实际配置的存储器,并且耦合元件s1、s2各自被设置为根据实际配置转发或丢弃数据包。

51.装置v1、v2各自包括用于其控制单元hpad、mpad的相应耦合元件s1、s2的目标配置,并且装置v1、v2各自被设置为将实际配置与目标配置进行比较。

52.装置v1、v2分别被设置为,在指定时间点通过耦合元件s1、s2将预定数量ds的数据包发送到另一个网络参与者,例如发送到相应的另一个装置v1、v2。

53.指定时间点处在激活机动车辆的自动驾驶模式之前,和/或处在机动车辆的激活的自动驾驶模式期间。

54.耦合元件的配置分别规定了用于转发网络参与者在指定时间内接收到的数据包的至少一个上限o1、o2和用于转发在指定时间内发送给网络参与者的数据包的上限,其中,用于转发在指定时间内发送到另一个耦合元件s1、s2的数据包的上限o1低于用于转发在指定时间内由一个耦合元件s1、s2接收到的数据包的上限o2。

55.另外,装置v1、v2分别被设置为,确定被耦合单元s1、s2丢弃的数据包的数量i1、i2,以及将发送给其他网络参与者的数据包的数量ds和被耦合单元s1、s2丢弃的数据包的数量i1、i2的差值与用于由耦合单元s1、s2在指定时间内转发的数据包的至少一个上限o1、o2进行比较。

56.此外,控制单元hpad、mpad的装置v1、v2分别被设置为,通过该控制单元hpad、mpad的耦合元件s1、s2和另一个控制单元hpad、mpad的耦合元件s1、s2,在至少一个指定时间点,将具有低优先级的数据包发送给另一装置v1、v2,其中,选择数据包的优先级,使得在两个耦合单元s1、s2之间的任何意外的通信—其例如抑制有用通信—情况下,数据包被耦合元件s1、s2之一丢弃,并且另一个装置v1、v2被设置为,基本上在指定的时间点期望接收此数据包。

57.图2示出了数据传输速率的示例曲线。这里相对于时间t以mbit为单位绘制了数据传输速率。

58.这里示出了通常作为有效载荷传输的数据传输级别nl。该有效载荷nl低于两个上限o1、o2。用于转发在指定时间内发送到另一个耦合元件s1、s2的数据包的上限o1,低于用于转发在指定时间内由一个耦合元件s1、s2接收到的数据包的上限o2。

59.此外,还示出了三个所谓的脉冲串b1、b2、b3。这些脉冲串是在指定时间点由于装置v1、v2经由耦合元件s1、s2向另一个网络参与者发送预定数量ds个数据包而出现的。

60.脉冲串b1在此表明了装置v1、v2实际发送的数据包的数量ds。该数量ds超过了两个上限o1、o2。如果耦合元件s1、s2正常工作,则第一耦合单元s1、s2将丢弃数量为i1的数据包。因此只有一个脉冲串b2会到达相应的另一个耦合单元s1、s2。该另一耦合单元s1、s2将丢弃i2个数据包,使得只有一个脉冲串b3将到达另一装置v1、v2。

61.由于无论数据包的数量ds还是两个上限o1、o2都是已知的,接收装置v1、v2可以通过将实际接收到的数据包与预期数据包的数量—其由发送给装置的数据包的数量ds和上限o1、o2的差异导致—进行比较,确定出在计算机网络中是否存在错误,例如耦合元件s1、s2的实际配置错误。

62.例如,如果实际接收到的数据包的数量超过用于转发网络参与者在指定时间内接收到的数据包的上限o2,则可以推断,在接收的耦合元件s1、s2的实际配置中存在错误。

63.例如,如果实际接收到的数据包的数量超过了用于转发在指定时间内发送给网络参与者的数据包的上限o1,则可以推断,发送的耦合元件s1、s2的实际配置有误。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1