一种网络主动防御系统的制作方法

1.本发明涉及网络安全技术领域,具体为一种网络主动防御系统。

背景技术:

2.一般客户端的访问请求是基于md5参数签名的方式来保证api接口的安全性,一般地,客户端均具有用于访问服务器的凭证(token),其基本原理是用户用密码登录或者验证码登录成功后,服务器返回token给客户端,并将token-userid以键值对的形式存放在缓存服务器中。

3.然而token被劫持之后,可以伪造请求和篡改参数,以达到服务器的授信,这样会使得给服务器造成安全隐患,为此,现在的技术手段均是基于md5参数签名的方式来保证api接口的安全性,由于md5参数签名包含了时间戳验证、token、业务参数以及客户端签名,这这些可以进行顺序调整,即使被劫持之后,也无法得到通过访问的应用凭证。这样虽然可以对访问请求进行安全控制,但是,由于客户端一般建立的访问请求具有不同的安全等级,也包含了不同的认证方式,使得访问请求所带有的安全证书资源不统一。

技术实现要素:

4.本发明的目的在于提供一种网络主动防御系统,以解决上述背景技术中提出的问题。

5.为实现上述目的,本发明提供如下技术方案:

6.一种网络主动防御系统,包括:

7.至少一个网络设备;

8.一个或者多个应用服务器;

9.处理机,具有由多个处理器构成的处理矩阵;

10.识别机,连接所述处理机,

11.所述识别机被配置成基于由网络设备发送的访问应用服务器的应用服务器资源的访问请求在识别机的识别响应下以获取访问请求的物理地址和认证资源,所述认证资源包含认证证书,使具有认证证书的访问请求交由处理矩阵以提供供访问请求获取应用服务器的应用服务器资源的安全执行逻辑,所述安全执行逻辑具有设定的安全执行策略,所述安全执行策略具有安全等级确定部、关联控制单元,所述安全等级确定部以认证证书的属性确定所述认证资源的安全等级,并依据确定的安全等级通过处理器或者处理电路中的认证单元按照设定认证管理形成关联证书,通过关联控制单元将认证资源和关联证书写入属性表后部署在应用服务器的安全管理机中。

12.进一步地,所述处理矩阵按照矩阵单元的形成链路划分每一处理器的执行时序与执行功能。

13.进一步地,所述处理矩阵为2

×

3个矩阵单元,每一矩阵单元代表一处理器;

14.其中,第一矩阵单元被配置成控制单元,具有至少一个控制核、时钟单元和多个输

出通道;

15.所述控制核用于基于识别机的识别结果以确定输出通道的开启并通过该输出通道发送控制信号至对应的矩阵单元以完成该矩阵单元的认证程序;

16.所述时钟单元用于为其他矩阵单元配置执行时序;

17.其中,第二矩阵单元、第三矩阵单元、第四矩阵单元以及第五矩阵单元按照控制核的控制以对应执行认证程序,所述执行认证程序按照设定认证管理以对应形成关联证书;

18.其中,第六矩阵单元被配置成关联控制单元,通过关联控制单元将认证资源和关联证书写入属性表后部署在应用服务器的安全管理机中。

19.进一步地,所述控制核基于识别机的识别结果驱动安全等级确定部以认证证书的属性确定所述认证资源的安全等级,并根据安全等级确定对应执行认证程序,根据确定对应的执行认证程序生成控制信号,通过对应的输出通道发送控制信号至对应的矩阵单元以完成该矩阵单元的认证程序。

20.进一步地,所述第二矩阵单元、第三矩阵单元、第四矩阵单元以及第五矩阵单元内均设置有认证单元,每一认证单元内具有一认证程序,且不同的认证单元内设置的认证程序不相同,但按照时钟单元配置执行时序将不同的认证程序相关联。

21.进一步地,所述关联控制单元具有关联融合单元、写入单元、存储单元以及部署单元;

22.所述关联融合单元用于将认证资源和关联证书按照设定关联程序融合;

23.所述写入单元将融合的认证资源和关联证书的关联关系写入属性表并存储在存储单元;

24.所述部署单元将融合的认证资源和关联证书以及属性表实时更新在应用服务器的安全管理机中。

25.进一步地,所述识别机具有识别部和验证库;

26.所述识别部加载验证库以验证访问请求的签名,以检测访问请求是否包含认证资源以及认证资源的认证形式。

27.与现有技术相比,本发明的有益效果是:

28.本技术可以通过识别机将访问请求按照是否加载认证证书,当访问请求中具有认证证书时,通过第一输出通道输入至第一驱动单元,第一驱动单元驱动处理矩阵,使具有认证证书的访问请求交由处理矩阵以提供供访问请求获取应用服务器的应用服务器资源的安全执行逻辑,所述安全执行逻辑具有设定的安全执行策略,所述安全执行策略具有安全等级确定部、关联控制单元,所述安全等级确定部以认证证书的属性确定所述认证资源的安全等级,比如基于md5参数签名、具有token+时间戳验证+业务参数、具有token+时间戳验证、token验证的安全等级依次降低,在客户端首次与应用服务器建立访问请求时,通过所述处理器或者处理电路中的认证单元按照设定认证管理形成关联证书,通过关联控制单元将认证资源和关联证书写入属性表后部署在应用服务器的安全管理机中;

29.这样,当下次客户端建立与应用服务器端的访问请求时,由于之前的访问请求在被写入关联证书后,所以再次请求时验证会出现错误,会显示认证证书过期,这时客户端需要再发起一次认证请求,更新新的认证,新的认证是为认证资源+关联证书,这样可以将不同安全等级的访问请求统一形成新的安全认证资源。

附图说明

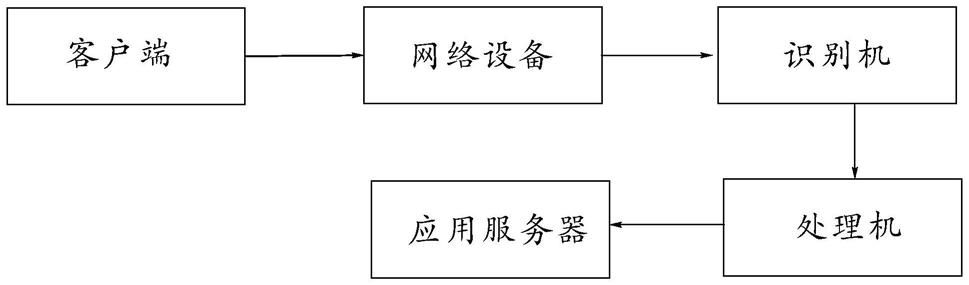

30.图1为本发明系统的框架原理总图;

31.图2为本发明中处理矩阵的框架原理图。

具体实施方式

32.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

33.参照图1至图2,本技术提供了一种网络主动防御系统,包括:

34.至少一个网络设备;

35.一个或者多个应用服务器;

36.处理机,具有由多个处理器构成的处理矩阵;

37.识别机,连接所述处理机,

38.所述识别机被配置成基于由网络设备发送的访问应用服务器的应用服务器资源的访问请求在识别机的识别响应下以获取访问请求的物理地址和认证资源,所述认证资源包含认证证书,使具有认证证书的访问请求交由处理矩阵以提供供访问请求获取应用服务器的应用服务器资源的安全执行逻辑,所述安全执行逻辑具有设定的安全执行策略,所述安全执行策略具有安全等级确定部、关联控制单元,所述安全等级确定部以认证证书的属性确定所述认证资源的安全等级,并依据确定的安全等级通过处理器或者处理电路中的认证单元按照设定认证管理形成关联证书,通过关联控制单元将认证资源和关联证书写入属性表后部署在应用服务器的安全管理机中。

39.进一步地,所述处理矩阵按照矩阵单元的形成链路划分每一处理器的执行时序与执行功能。

40.进一步地,所述处理矩阵为2

×

3个矩阵单元,每一矩阵单元代表一处理器;

41.其中,第一矩阵单元被配置成控制单元,具有至少一个控制核、时钟单元和多个输出通道;

42.所述控制核用于基于识别机的识别结果以确定输出通道的开启并通过该输出通道发送控制信号至对应的矩阵单元以完成该矩阵单元的认证程序;

43.所述时钟单元用于为其他矩阵单元配置执行时序;

44.其中,第二矩阵单元、第三矩阵单元、第四矩阵单元以及第五矩阵单元按照控制核的控制以对应执行认证程序,所述执行认证程序按照设定认证管理以对应形成关联证书;

45.其中,第六矩阵单元被配置成关联控制单元,通过关联控制单元将认证资源和关联证书写入属性表后部署在应用服务器的安全管理机中。

46.进一步地,所述控制核基于识别机的识别结果驱动安全等级确定部以认证证书的属性确定所述认证资源的安全等级,并根据安全等级确定对应执行认证程序,根据确定对应的执行认证程序生成控制信号,通过对应的输出通道发送控制信号至对应的矩阵单元以完成该矩阵单元的认证程序。

47.进一步地,所述第二矩阵单元、第三矩阵单元、第四矩阵单元以及第五矩阵单元内

均设置有认证单元,每一认证单元内具有一认证程序,且不同的认证单元内设置的认证程序不相同,但按照时钟单元配置执行时序将不同的认证程序相关联。

48.进一步地,所述关联控制单元具有关联融合单元、写入单元、存储单元以及部署单元;

49.所述关联融合单元用于将认证资源和关联证书按照设定关联程序融合;

50.所述写入单元将融合的认证资源和关联证书的关联关系写入属性表并存储在存储单元;

51.所述部署单元将融合的认证资源和关联证书以及属性表实时更新在应用服务器的安全管理机中。

52.进一步地,所述识别机具有识别部和验证库;

53.所述识别部加载验证库以验证访问请求的签名,以检测访问请求是否包含认证资源以及认证资源的认证形式。

54.本技术可以通过识别机将访问请求按照是否加载认证证书,当访问请求中具有认证证书时,使具有认证证书的访问请求交由处理矩阵以提供供访问请求获取应用服务器的应用服务器资源的安全执行逻辑,所述安全执行逻辑具有设定的安全执行策略,所述安全执行策略具有安全等级确定部、关联控制单元,所述安全等级确定部以认证证书的属性确定所述认证资源的安全等级,比如基于md5参数签名、具有token+时间戳验证+业务参数、具有token+时间戳验证、token验证的安全等级依次降低,在客户端首次与应用服务器建立访问请求时,通过所述处理器或者处理电路中的认证单元按照设定认证管理形成关联证书,通过关联控制单元将认证资源和关联证书写入属性表后部署在应用服务器的安全管理机中;

55.在上述中,所述设定认证管理按照如下的方式执行:

56.当所述控制核基于识别机的识别结果驱动安全等级确定部以认证证书的属性确定所述认证资源的安全等级为一级时,比如将基于md5参数签名设定为一级安全等级,基于md5参数签名包含了token+时间戳验证+业务参数+一次有效的随机字符串,在基于md5参数签名中要求每次请求时,一次有效的随机字符串要保证不同,一次有效的随机字符串与时间戳验证建立绑定,因此,基于md5参数签名是最高安全等级的认证资源,当所述安全等级确定部以认证证书的属性确定所述认证资源是基于md5参数签名时,以对应执行认证程序,根据确定对应的执行认证程序生成控制信号,通过对应的输出通道发送控制信号至第五矩阵单元以完成该矩阵单元的认证程序,该认证程序对此次请求再次注入一次有效的随机字符串并与时间戳验证建立绑定,以形成基于md5参数签名的认证资源+关联证书的认证方式。

57.当所述安全等级确定部以认证证书的属性确定所述认证资源的安全等级为二级时,比如具有token+时间戳验证+业务参数,则所述设定认证管理对此次访问请求注入两个不同的一次有效的随机字符串与时间戳验证建立绑定。在这个过程中,第四矩阵单元的认证程序对此次访问请求的认证资源中写入一次有效的随机字符串并与时间戳验证建立绑定,以形成基于md5参数签名的认证资源,然后发送至第五矩阵单元,第五矩阵单元内的认证程序以上述形成的基于md5参数签名的认证资源再次写入一次有效的随机字符串并与时间戳验证建立绑定,以形成基于md5参数签名的认证资源+关联证书的认证方式。

58.同理其他方式安全等级与上述的原理一致。这样,当下次客户端建立与应用服务器端的访问请求时,由于之前的访问请求在被写入关联证书后,所以再次请求时验证会出现错误,会显示认证证书过期,这时客户端需要再发起一次认证请求,更新新的认证,新的认证是认证资源+关联证书双重认证,这样可以将不同安全等级的访问请求统一形成新的安全认证资源。

59.在上述中,第二矩阵单元、第三矩阵单元、第四矩阵单元以及第五矩阵单元内部设置不同的认证程序,虽然不同的认证单元内设置的认证程序不相同,但按照时钟单元配置执行时序将不同的认证程序相关联,使得不同的认证程序执行不同步骤的认证。

60.在上述中,即便低级别的认证资源被劫持后,其仅能形成一次设定时间的有效访问,当重放攻击和篡改攻击时,二次就不能完成验证,有效的放置了重放攻击和篡改攻击,增强了系统的安全等级。

61.本发明中未涉及部分均与现有技术相同或可采用现有技术加以实现。尽管已经示出和描述了本发明的实施例,对于本领域的普通技术人员而言,可以理解在不脱离本发明的原理和精神的情况下可以对这些实施例进行多种变化、修改、替换和变型,本发明的范围由所附权利要求及其等同物限定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1