基于属性攻击图的等级保护整体测评方法和系统与流程

1.本发明属于等级保护整体测评技术领域,具体涉及一种基于属性攻击图的等级保护整体测评方法和系统。

背景技术:

2.传统的等级保护整体测评,是以等级保护单元测评结果为依据,由测评师依据专业经验,在网络安全层面间、区域间分析已有安全措施与漏洞、隐患的相互关系,对于等级保护对象的整体安全性进行评价。这种方法是将各个独立的漏洞可能带来的风险进行简单的叠加,而单纯地了解网络中存的漏洞并不能准确地评估网络安全状况。实际网络环境中,攻击主机想要获取目标主机的权限来对目标主机进行操作,中间往往需要经过多个主机作为跳板。而网络攻击图从攻击者角度出发,综合分析网络配置和脆弱性信息,不仅能够清楚知道网络中存在的漏洞和脆弱性,还可以发现复杂网络中关键的攻击路径和关键主机,使得安全分析人员可以有针对地采取措施来提高网络安全性。

3.国内外研究者对此做出了很多研究并取得一定成果,提出了很多攻击图生成模型和算法。然而利用已有方法生成的攻击图适用于小规模网络(主机台数《5),大规模尤其是超大规模网络中,利用这些方法生成的攻击图就会非常复杂、庞大,不利于做进一步的分析。

技术实现要素:

4.为了解决上述技术问题,本发明提供一种基于属性攻击图的等级保护整体测评方法和系统。

5.本发明是这样实现的,首先提供一种基于属性攻击图的等级保护整体测评方法,包括如下步骤:

6.1)信息采集:采集被测评系统的网络结构信息、安全防护策略、系统组件漏洞信息;

7.2)网络连通性建模:根据步骤1)采集的信息,建立网络拓扑图:

8.网络拓扑图g=(v,e),其中vi∈v,vi表示顶点,ei∈e,ei表示顶点间的边;

9.顶点v代表网络中的实际设备,v=《id,type,val,domain,ip,srvs,vuls,atkstate》,其中,id是节点在拓扑图中的唯一标识,type是设备的类型,val是节点的重要性赋值,domain是节点归属的网络区域,ip是节点的网络ip地址,srvs是节点对外开放的服务,vuls是系统组件漏洞信息,atkstate是攻击者利用所有vuls漏洞后可取得的最高权限;

10.边e代表设备间的拓扑关系,e=《srcip,destip,contype,pril》,即以四元组表示网络中节点的连接关系,其中,srcip和destip分别表示源设备和目的设备,contype表示连接类型,pril表示访问权限;

11.3)基于原子攻击建模:根据步骤1)采集的信息,建立基于状态转换的原子攻击模型:

12.原子攻击vul=《vulid,precondition,postcondition》,其中,vulid表示利用漏洞的原子攻击唯一性标识,precondition表示原子攻击的前提状态,postcondition是原子攻击后设备状态改变的集合;

13.原子攻击中vulid=《vulname,cve,cpe,cwe》,其中,vulname表示原子攻击名称,cve为通用漏洞披露,表示安全漏洞命名的规范,cpe为通用平台枚举,以标准化方式为软件应用程序、操作系统及硬件命名的方法,cwe为通用弱点枚举,代表漏洞对应的攻击分类;

14.原子攻击中precondition=《av,ac,pr,ui》,描述原子攻击成功的前置条件,属性来自cvss中的漏洞可利用信息,其中av表示cvss攻击矩阵的攻击向量信息,ac表示cvss攻击矩阵的攻击复杂度信息,pr表示cvss攻击矩阵的攻击权限信息,ui是cvss攻击矩阵的用户交互信息;

15.原子攻击中postcondition=《ciaimpact,private,state》,其中,ciaimpact是漏洞利用后对设备保密性、完整性、一致性的影响,private、state表示设备受到攻击后攻击者获取的权限和状态;

16.4)攻击图生成:

17.属性攻击图ag=(s,a,pres,posts),其中,s表示安全状态节点,a表示漏洞利用节点,连接关系pres和posts分别表示攻击的前提集和后果集;

18.依据步骤2)生成的网络拓扑图和步骤3)生成的原子攻击模型,基于原子攻击造成的节点状态变化,使用广度优先算法构建攻击图模型,算法步骤如下:

19.401)输入网络拓扑图和原子攻击模型;

20.402)算法:

21.广度优先遍历拓扑图中的各节点,对于每一节点vert=《id,type,val,domain,ip,srvs,vuls,atkstate》:

22.4021)遍历当前节点存在的所有漏洞vuls中的每一个vul,如漏洞造成的状态变化高于该节点攻击者已获得的最高权限,即vert.atkstate《vul.postcondition.state,则修改该节点状态为攻击者的最高权限,即vert.atkstate=vul.postcondition.state;

23.4022)以该节点信息及步骤4021)中所取得的攻击都最高权限构造攻击图的安全状态节点,并把该节点存入攻击图模型中;

24.4023)遍历以当前节点为源的有向边,并取得有向边的目标节点:destverts={vert.e.dip};

25.4024)对于每一目标节点:如当前节点状态,即攻击获取的最大权限大于目标节点存在的漏洞的触发前置条件,即vul2.pre《vert.atkstate,则说明该漏洞具备被利用的条件,以destverts构造攻击图的漏洞利用节点,存入攻击图模型中;否则,忽略目标节点的当前漏洞,继续遍历目标节点的下一漏洞;

26.403)输出攻击图;

27.5)基于攻击路径的等级保护总体评价:基于cvss指标、攻击图模型、等级保护单元测评结果,采用基于网络攻击路径的等级测评方法,计算等级测评中总体测指标:

28.501)等级保护整体测评指标其中n为攻击图中的节点数量,pk表示k节点的漏洞利用概率,ck是节点k的等级保护因子;

29.502)节点的漏洞利用概率p=av*ac*pr*ui;

30.503)等级保护因子其中,t为当前节点设备在等级保护技术方面对应的总测评项数,ωk为测评项k的重要程度,xk为测评项k的得分:

[0031][0032]

优选的,所述步骤1)中,被测评系统的结构信息包括组成被测评系统硬件信息、软件信息以及基于软硬件的网络结构信息、应用系统体系结构信息;被测评系统的安全防护策略包括安全区域边界策略、安全通信网络策略、安全计算策略;被测评系统的系统组件漏洞信息包括现场测评阶段采集的被测评系统的软硬件安全漏洞信息。

[0033]

本发明还提供一种基于属性攻击图的等级保护整体测评系统,采用上述的基于属性攻击图的等级保护整体测评方法,包括如下模块:

[0034]

信息采集模块,用于采集被测评系统的结构信息、安全防护策略、系统组件漏洞信息;

[0035]

网络连通性建模模块,用于根据信息采集模块采集的信息,建立网络拓扑图;

[0036]

原子攻击建模模块,用于根据信息采集模块采集的信息,建立原子攻击模型;

[0037]

攻击图生成模块,用于根据网络连通性建模模块建立的网络拓扑图和原子攻击建模模块建立的原子攻击模型,生成攻击图;

[0038]

等级保护总体评价模块,用于基于cvss指标、攻击图模型、等级保护单元测评结果,采用基于网络攻击路径的等级测评方法,计算等级测评中总体测指标。

[0039]

与现有技术相比,本发明的优点在于:

[0040]

1、高效率,适用于等级保护整体测评:

[0041]

本系统是在等级保护测评的调查、方案编制、现场测评的基础上,构建攻击图主机对间原子攻击图。网络拓扑图、系统组件漏洞清晰,采用广度优先算法构建攻击图,复杂程度不高,适用于等级保护整体测评。

[0042]

2、整体测评准确率高,能够准确地识别出关键路径和关键主机:

[0043]

本系统结合cvss评估指标,计算攻击路径之间的关联关系,提出攻击图构建方式,并结合等级保护现场测评结果,计算网络安全度。网络安全度量分析的是攻击者利用网络设备、安全设备、操作系统、数据库等漏洞,依次迭代而形成的攻击路径,所以整体分析准确率高。

[0044]

3、实时性强,可视化程度高:

[0045]

本系统是基于实时目标网络的信息输入,基于攻击者状态转换算法,生成攻击图速度快,可是一定程度上提高对目标网络进行评估的实时性。本系统最终将找出的关键主机和关键路径网络拓扑结构图中动态的展现出来以及将网络安全等级用不同颜色来表示,所以可视化程度高,方便等级保护人员查看、分析、评价被测等级保护对象的整体安全防护能力。

附图说明

[0046]

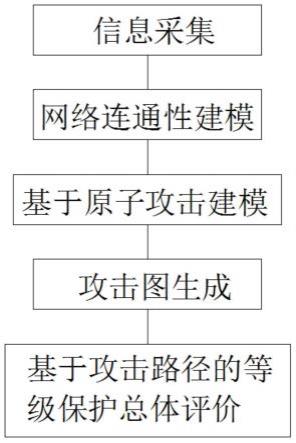

图1为本发明提供的方法流程图;

[0047]

图2为本发明提供的系统模块连接关系图。

具体实施方式

[0048]

下面结合具体的实施方案,对本发明进行进一步的解释说明,但并不用于限制本发明的保护范围。

[0049]

参考图1,本发明提供一种基于属性攻击图的等级保护整体测评方法,包括如下步骤:

[0050]

1)信息采集:采集被测评系统的结构信息、安全防护策略、系统组件漏洞信息;

[0051]

信息采集是基于等级保护测评的调查,现场测评的结果来进行信息采集的。

[0052]

被测评系统的结构信息包括组成被测评系统硬件信息、软件信息以及基于软硬件的网络结构信息、应用系统体系结构信息;被测评系统的安全防护策略包括安全区域边界策略、安全通信网络策略、安全计算策略;被测评系统的系统组件漏洞信息包括现场测评阶段采集的被测评系统的软硬件安全漏洞信息。

[0053]

被测评系统硬件信息包括组成被测评系统的网络设备、安全设备、服务器等硬件信息;被测评系统的软件信息包括操作系统、数据库、中间件、应用系统等软件信息。

[0054]

安全计算策略即软硬件设备的身份鉴别、访问控制、安全审计等安全相关策略。

[0055]

2)网络连通性建模:

[0056]

网络拓扑结构体现网络各设备间的连接关系,拓扑图可直观地表达网络中各设备间的连通关系,是生成攻击图的基础。为便于安全性分析,拓扑图中还应包括步骤1)中收集的安全防护策略、系统组件漏洞信息。具体的:

[0057]

根据步骤1)采集的信息,建立网络拓扑图:

[0058]

网络拓扑图g=(v,e),其中vi∈v,vi表示顶点,ei∈e,ei表示顶点间的边;网络拓扑图中以属性元组定义节点和边,通过节点和边的属性可以了解被测等级保护系统的网络系统配置情况。

[0059]

顶点v代表网络中的实际设备,v=《id,type,val,domain,ip,srvs,vuls,atkstate》,其中,id是节点在拓扑图中的唯一标识,type是设备的类型,val是节点的重要性赋值,domain是节点归属的网络区域,ip是节点的网络ip地址,srvs是节点对外开放的服务,vuls是系统组件漏洞信息,atkstate是攻击者利用所有vuls漏洞后可取得的最高权限;

[0060]

网络中设备类型主要分为网络设备、安全设备和主机设备等。网络安全以安全域为防护单位,在不同安全域间设置访问控制策略,不同主机划分在不同域中。domain域信息可以表示网络总体安全结构,可以分为接入域、dmz域、核心域、服务域等。servs表示了网络中设备对外开放的服务,漏洞能否利用与服务运行状态有关。vwuls做为攻击者在网络间传播的主要手段,表示节点存在的漏洞。

[0061]

边e代表设备间的拓扑关系,e=《srcip,destip,contype,pril》,即以四元组表示网络中节点的连接关系,其中,srcip和destip分别表示源设备和目的设备,contype表示连接类型,pril表示访问权限;

[0062]

网络中各节点连接关系中包含防火墙规则、交换机acl等。连接类型contype包括域内、域间和跨域。网络系统中,域内设备彼此信任;域间设备会进行访问控制限制,很难相互探测到;跨域类型的边在实际中是通过不同路由路径传播,从攻击者角度出发,跨域传播难度会很大。

[0063]

3)基于原子攻击建模:根据步骤1)采集的信息,建立基于状态转换的原子攻击模

型:

[0064]

原子攻击vul=《vulid,precondition,postcondition》,其中,vulid表示利用漏洞的原子攻击唯一性标识,precondition表示原子攻击的前提状态,postcondition是原子攻击后设备状态改变的集合;

[0065]

precondition表示攻击发生的系统环境要求,如果原子攻击满足precondition,则表示当前安全态势下,攻击可以发生,反之则不能发生。postcondition表示该原子攻击发生后,设备状态对攻击者的改变,即攻击者拥有的攻击能力。

[0066]

原子攻击中vulid=《vulname,cve,cpe,cwe》,其中,vulname表示原子攻击名称,cve为通用漏洞披露,表示安全漏洞命名的规范,cpe为通用平台枚举,以标准化方式为软件应用程序、操作系统及硬件命名的方法,cwe为通用弱点枚举,代表漏洞对应的攻击分类;

[0067]

原子攻击中precondition=《av,ac,pr,ui》,描述原子攻击成功的前置条件,属性来自cvss(全称common vulnerability scoring system,通用漏洞评分系统)中的漏洞可利用信息,其中av表示cvss攻击矩阵的攻击向量信息,ac表示cvss攻击矩阵的攻击复杂度信息,pr表示cvss攻击矩阵的攻击权限信息,ui是cvss攻击矩阵的用户交互信息;

[0068]

原子攻击中postcondition=《ciaimpact,private,state》,其中,ciaimpact是漏洞利用后对设备保密性、完整性、一致性的影响,private、state表示设备受到攻击后攻击者获取的权限和状态;

[0069]

4)攻击图生成:

[0070]

属性攻击图ag=(s,a,pres,posts),其中,s表示安全状态节点,a表示漏洞利用节点,连接关系pres和posts分别表示攻击的前提集和后果集;

[0071]

依据步骤2)生成的网络拓扑图和步骤3)生成的原子攻击模型,基于原子攻击造成的节点状态变化,使用广度优先算法构建攻击图模型,算法步骤如下:

[0072]

401)输入网络拓扑图和原子攻击模型;

[0073]

402)算法:

[0074]

广度优先遍历拓扑图中的各节点,对于每一节点vert=《id,type,val,domain,ip,srvs,vuls,atkstate》:

[0075]

4021)遍历当前节点存在的所有漏洞vuls中的每一个vul,如漏洞造成的状态变化高于该节点攻击者已获得的最高权限,即vert.atkstate《vul.postcondition.state,则修改该节点状态为攻击者的最高权限,即vert.atkstate=vul.postcondition.state;

[0076]

4022)以该节点信息及步骤4021)中所取得的攻击都最高权限构造攻击图的安全状态节点,并把该节点存入攻击图模型中;

[0077]

4023)遍历以当前节点为源的有向边,并取得有向边的目标节点:destverts={vert.e.dip};

[0078]

4024)对于每一目标节点:如当前节点状态,即攻击获取的最大权限大于目标节点存在的漏洞的触发前置条件,即vul2.pre《vert.atkstate,则说明该漏洞具备被利用的条件,以destverts构造攻击图的漏洞利用节点,存入攻击图模型中;否则,忽略目标节点的当前漏洞,继续遍历目标节点的下一漏洞;

[0079]

403)输出攻击图;

[0080]

5)基于攻击路径的等级保护总体评价:基于cvss指标、攻击图模型、等级保护单元

测评结果,采用基于网络攻击路径的等级测评方法,计算等级测评中总体测指标:

[0081]

501)等级保护整体测评指标其中n为攻击图中的节点数量,pk表示k节点的漏洞利用概率,ck是节点k的等级保护因子;

[0082]

502)节点的漏洞利用概率p=av*ac*pr*ui;

[0083]

503)等级保护因子其中,t为当前节点设备在等级保护技术方面对应的总测评项数,ωk为测评项k的重要程度,xk为测评项k的得分:

[0084][0085]

参考图2,本发明还提供一种基于属性攻击图的等级保护整体测评系统,采用上述的基于属性攻击图的等级保护整体测评方法,包括如下模块:

[0086]

信息采集模块,用于采集被测评系统的结构信息、安全防护策略、系统组件漏洞信息;

[0087]

网络连通性建模模块,用于根据信息采集模块采集的信息,建立网络拓扑图;

[0088]

原子攻击建模模块,用于根据信息采集模块采集的信息,建立原子攻击模型;

[0089]

攻击图生成模块,用于根据网络连通性建模模块建立的网络拓扑图和原子攻击建模模块建立的原子攻击模型,生成攻击图;

[0090]

等级保护总体评价模块,用于基于cvss指标、攻击图模型、等级保护单元测评结果,采用基于网络攻击路径的等级测评方法,计算等级测评中总体测指标。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1