一种协同干扰下基于信漏噪比的物理层安全传输方法

1.本发明涉及信息通信网络技术领域,特别是一种协同干扰下基于信漏噪比的物理层安全传输方法。

背景技术:

2.近些年来,无线通信终端的小型化、低功耗需求越来越高,无线通信系统正朝着多节点、分布式的方向发展。充分利用无线通信系统中各节点之间的协作不仅能够提高无线资源的利用效率,而且也可以增强信息的传输安全。

3.自wyner提出窃听信道模型以来,大量科研工作者研究了不同窃听信道模型下的保密容量。除了保密容量的研究,很多科研工作者也从用户服务质量(qos)的角度提出了增强物理层安全传输性能的方法,其中,信干噪比、均方误差等作为衡量用户服务质量的性能指标被使用。

4.现有的无线中继系统物理层安全的研究大都集中在窃听节点配置的天线数量小于所有中继节点天线数量的场景。而针对窃听节点配置多根天线的场景,尤其是窃听节点天线数量大于中继节点总天线数量的情况,缺乏相应的无线中继系统物理层安全的研究。

技术实现要素:

5.本发明的目的在于提供一种能够针对窃听节点配置多根天线的场景、安全传输性能高的无线协同中继系统物理层安全传输方法。

6.实现本发明目的的技术解决方案为:一种协同干扰下基于信漏噪比的物理层安全传输方法,包括以下步骤:

7.步骤1、建立含有窃听节点和协同干扰节点的无线协同中继系统模型,将信号传输过程分为从源节点发送至中继节点和从中继节点发送至合法目标节点两个过程,并计算两个过程中各节点接收的信号;

8.步骤2、在出现信道状态信息误差情况时,最优化问题为最小化有用信号的发射功率,同时满足给定csi泛数误差范围内的合法目标节点最低接收信漏噪比约束和每一个中继节点的功率约束;

9.步骤3、利用s-procedure原理和半定松弛原理,将最优化问题进行转换,进一步利用二分搜索算法进行求解。

10.本发明与现有技术相比,其显著优点为:(1)能够对窃听节点配置多根天线的场景,尤其是窃听节点天线数量大于中继节点总天线数量的情况进行协同干扰,增强了了协同干扰的适用性;(2)基于信漏噪比的安全传输设计,提升了系统的安全性能,保障了信息的安全传输。

附图说明

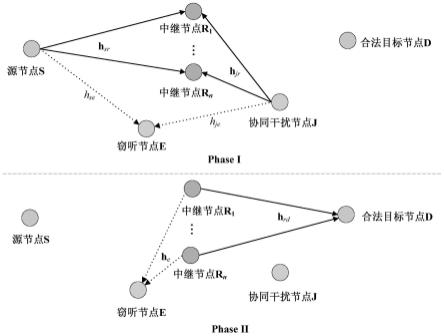

11.图1是一种协同干扰下基于信漏噪比的物理层安全传输方法的模型示意图。

具体实施方式

12.本发明公开了一种协同干扰下基于信漏噪比的无线协同中继系统物理层安全传输方法,属于信息通信网络领域,所述方法针对单源、多中继、单目标节点无线协同中继通信系统中的窃听场景,假设窃听节点在源节点和所有中继节点的电磁信号覆盖范围内,在已知窃听链路信道状态信息(csi)的条件下,针对窃听节点配置多根天线的情况,设计了协同干扰下基于信漏噪比(signal-to-leakage-plus-noise ratio,slnr)的安全传输方案。该发明是在满足每一个中继节点功率约束以及消除协同干扰信号对合法目标节点影响的条件下最大化slnr,提升了系统的物理层安全性能。

13.本发明一种协同干扰下基于信漏噪比的物理层安全传输方法,包括以下步骤:

14.步骤1、建立含有窃听节点和协同干扰节点的无线协同中继系统模型,将信号传输过程分为从源节点发送至中继节点和从中继节点发送至合法目标节点两个过程,并计算两个过程中各节点接收的信号;

15.步骤2、在出现信道状态信息误差情况时,最优化问题为最小化有用信号的发射功率,同时满足给定csi泛数误差范围内的合法目标节点最低接收信漏噪比约束和每一个中继节点的功率约束;

16.步骤3、利用s-procedure原理和半定松弛原理,将最优化问题进行转换,进一步利用二分搜索算法进行求解。

17.进一步地,步骤1所述的建立含有窃听节点和协同干扰节点的无线协同中继系统模型,将信号传输过程分为从源节点发送至中继节点和从中继节点发送至合法目标节点两个过程,并计算两个过程中各节点接收的信号,具体如下:

18.步骤1.1、建立含有窃听节点和协同干扰节点的无线协同中继系统模型;

19.步骤1.2、分析信号传输过程,将信号传输过程分为从源节点发送至中继节点和从中继节点发送至合法目标节点两个过程;

20.步骤1.3、计算第一阶段的传输中中继节点和窃听节点接收的信号;

21.步骤1.4、计算第二阶段的传输中合法目标节点和窃听节点接收的信号。

22.进一步地,步骤1.1所述的建立含有窃听节点和协同干扰节点的无线协同中继系统模型,具体如下:

23.建立含有窃听节点和协同干扰节点的无线协同中继系统模型,模型由一个源节点s、n个中继节点{r1,

…

,rn}、一个合法的目标节点d、一个友好的协作干扰节点j和一个窃听节点e组成,其中中继节点数量n>1,源节点、中继节点以、合法目标节点及窃听节点都配置单根天线,中继节点采用放大转发协议,只有一个节点j作为友好的协作节点;

24.源节点与中继节点进行通信的时刻,友好的协同干扰节点j进行协同来增强系统的安全性能;设定所有的节点都采用半双工模式,并且由于源节点与合法目标节点之间的距离远于阈值,导致源节点和合法目标节点之间没有直接的链路,必须经由中继节点来转发信号,即信号经过两个阶段的传输达到目标节点;窃听节点在距离中继节点阈值范围内,能够侦听到源节点以及中继节点发出的信号;在信号发送的过程中,中继节点协同转发源节点发送过来的信号,友好的协同干扰节点发送干扰信号干扰窃听节点的信号接收。

25.进一步地,步骤1.2所述的分析信号传输过程,将信号传输过程分为从源节点发送至中继节点和从中继节点发送至合法目标节点两个过程,具体如下:

26.使用表示从源节点到所有中继节点的复信道增益,表示从所有中继节点到合法目标节点的复信道增益,表示从协作干扰节点到所有中继节点的复信道增益,表示从所有中继节点到窃听节点的信道增益,表示从协作干扰节点到窃听节点的信道增益,表示从源节点到窃听节点的信道增益,h

sr

、h

rd

、he、h

se

及h

je

中的每一个元素均为服从独立同分布的复高斯随机变量;

27.源节点通过中继节点发送秘密信号s给合法的目标节点,发送信号满足源节点发出的信号必须经过两个阶段的传输才能到达合法的目标节点:

28.在第一个传输阶段,源节点通过广播形式向中继节点发送信号,由于源节点与合法目标节点没有直接链路,所以合法目标节点不能收到源节点发送的信号,当窃听节点在中继节点附近时,窃听节点能够侦听到源节点发出的信号;同时,在这个阶段,协同干扰节点j发送干扰信号z,以恶化窃听节点的接收性能;

29.在第二个传输阶段,n个中继节点对接收到的信号放大转发给合法的目标节点;在这一阶段,窃听节点也能够侦听到中继节点转发的信号;中继节点采用分布式波束成形技术,将接收到的信号矢量xr乘以发送波束成形矩阵对信号矢量xr进行加权,然后再将加权后的信号发送至合法目标节点。

30.进一步地,步骤1.3所述的计算第一阶段的传输中中继节点和窃听节点接收的信号,具体如下:

31.在第一阶段的传输中,中继节点接收的信号xr=(x

r,1

,

…

,x

r,n

)

t

为:

[0032][0033]

其中,ps为信号的发送功率,pj为协同干扰信号的发送功率,z是协作干扰节点j在这个阶段发送的干扰信号,归一化后满足这个阶段发送的干扰信号,归一化后满足是具有协方差矩阵为的零均值高斯加性白噪声矢量,in为n

×

n的单位矩阵;

[0034]

窃听节点接收的信号xe表示为:

[0035][0036]

其中,为方差的零均值加性高斯白噪声。

[0037]

进一步地,步骤1.4所述的计算第二阶段的传输中合法目标节点和窃听节点接收的信号,具体如下:

[0038]

在第二阶段的传输中,设定每一个中继节点的最大发送功率为pi,i=1,

…

,n,则中继节点发送有用信号的功率消耗p

t

为:

[0039]

[0040]

其中,w=(w1,

…

,wn)

t

,r

sr

=diag(|h

sr,1

|2,

···

,|h

sr,n

|2),r

jr

=diag(|h

jr,1

|2,

···

,|h

jr,n

|2);

[0041]

合法的目标节点接收到信号yd为:

[0042][0043]

其中,为方差为的零均值加性高斯白噪声;

[0044]

同时,窃听节点也能够窃听到第二阶段的信号,获取的信号ye:

[0045][0046]

其中,为方差为的零均值加性高斯白噪声。

[0047]

进一步地,步骤2所述的在出现信道状态信息误差情况时,最优化问题为最小化有用信号的发射功率,同时满足给定csi泛数误差范围内的合法目标节点最低接收信漏噪比约束和每一个中继节点的功率约束,具体如下:

[0048]

信漏噪比是指合法目标节点接收的信号功率与泄漏到窃听节点的信号功率与噪声功率和的比值,信漏噪比约束表示如下:

[0049][0050]

设计中继权重w使w位于的零空间,那么,在每个中继节点功率约束下,设计中继节点权重以最大化信漏噪比的最优化问题为:

[0051][0052]

进一步地,步骤3所述的利用s-procedure原理和半定松弛原理,将最优化问题进行转换,进一步利用二分搜索算法进行求解,具体如下:

[0053]

步骤3.1、利用s-procedure原理和半定松弛原理,将最优化问题进行转换;

[0054]

步骤3.2、利用二分搜索算法,对转换后的最优化问题进行求解。

[0055]

进一步地,步骤3.1所述的利用s-procedure原理和半定松弛原理,将最优化问题进行转换,具体如下:

[0056]

利用s-procedure原理和半定松弛原理,将最优化问题(7)转换成以下问题:

[0057][0058]

其中,t为任一变量。

[0059]

进一步地,步骤3.2所述的利用二分搜索算法,对转换后的最优化问题进行求解,具体如下:

[0060]

采用二分搜索方法对问题(8)进行求解,对于每一个固定的t,首先将问题(8)转换

成一个socp问题,然后使用内点法对socp问题进行求解,得到最优值。

[0061]

下面结合附图和具体实施例,对本发明的技术方案做进一步的详细说明。

[0062]

实施例

[0063]

结合图1,本发明一种协同干扰下基于信漏噪比的物理层安全传输方法,包括以下步骤:

[0064]

步骤1、建立含有窃听节点和协同干扰节点的无线协同中继系统模型,将信号传输过程分为从源节点发送至中继节点和从中继节点发送至合法目标节点两个过程,并计算两个过程中各节点接收的信号,具体如下:

[0065]

步骤1.1、建立含有窃听节点和协同干扰节点的无线协同中继系统模型,具体如下:

[0066]

建立含有窃听节点和协同干扰节点的无线协同中继系统模型,其由一个源节点s、n个中继节点{r1,

…

,rn}、一个合法的目标节点d、一个友好的协作干扰节点j和一个窃听节点e组成,其中中继节点数量n>1,源节点、中继节点以、合法目标节点及窃听节点都配置单根天线,中继节点采用放大转发协议,只有一个节点j作为友好的协作节点;

[0067]

某个时刻源节点与中继节点进行通信,其友好的协同干扰节点j进行协同来增强系统的安全性能;设定所有的节点都采用半双工模式,并且由于源节点与合法目标节点之间的距离很远,导致源节点和合法目标节点之间没有直接的链路,必须经由中继节点来转发信号,即信号经过两个阶段的传输达到目标节点;窃听节点在中继节点附近,可以侦听到源节点以及中继节点发出的信号;在信号发送的过程中,中继节点协同转发源节点发送过来的信号,友好的协同干扰节点发送干扰信号干扰窃听节点的信号接收。

[0068]

步骤1.2、分析信号传输过程,将信号传输过程分为从源节点发送至中继节点和从中继节点发送至合法目标节点两个过程,具体如下:

[0069]

使用表示从源节点到所有中继节点的复信道增益,表示从所有中继节点到合法目标节点的复信道增益,表示从协作干扰节点到所有中继节点的复信道增益,表示从所有中继节点到窃听节点的信道增益,表示从协作干扰节点到窃听节点的信道增益,表示从源节点到窃听节点的信道增益,h

sr

、h

rd

、he、h

se

及h

je

中的每一个元素均为服从独立同分布的复高斯随机变量;

[0070]

源节点通过中继节点发送秘密信号s给合法的目标节点,发送信号满足源节点发出的信号必须经过两个阶段的传输才能到达合法的目标节点;在第一个传输阶段,源节点通过广播形式向中继节点发送信号,由于它与合法目标节点没有直接链路,所以合法目标节点不能收到源节点发送的信号,当窃听节点在中继节点附近时,窃听节点能够侦听到源节点发出的信号;同时,在这个阶段,协同干扰节点j发送干扰信号z,以恶化窃听节点的接收性能;在第二个传输阶段,n个中继节点对接收到的信号放大转发给合法的目标节点;在这一阶段,窃听节点也能够侦听到中继节点转发的信号;中继节点采用分布式波束成形技术,将接收到的信号矢量xr乘以发送波束成形矩阵

对信号矢量xr进行加权,然后再将加权后的信号发送至合法目标节点。

[0071]

步骤1.3、计算第一个传输阶段中中继节点和窃听节点接收的信号,具体如下:

[0072]

在第一阶段的传输中,中继节点接收的信号xr=(x

r,1

,

…

,x

r,n

)

t

为:

[0073][0074]

其中,ps为信号的发送功率,pj为协同干扰信号的发送功率,z是协作干扰节点j在这个阶段发送的干扰信号,归一化后满足这个阶段发送的干扰信号,归一化后满足是具有协方差矩阵为的零均值高斯加性白噪声矢量,in为n

×

n的单位矩阵;

[0075]

窃听节点接收的信号xe表示为:

[0076][0077]

其中,为方差的零均值加性高斯白噪声;

[0078]

步骤1.4、计算第二阶段的传输中合法目标节点和窃听节点接收的信号,具体如下:

[0079]

在第二阶段的传输中,设定每一个中继节点的最大发送功率为pi,i=1,

…

,n,则中继节点发送有用信号的功率消耗p

t

为:

[0080][0081]

其中,w=(w1,

…

,wn)

t

,r

sr

=diag(|h

sr,1

|2,

···

,|h

sr,n

|2),r

jr

=diag(|h

jr,1

|2,

···

,|h

jr,n

|2);

[0082]

合法的目标节点接收到信号yd为:

[0083][0084]

其中,为方差为的零均值加性高斯白噪声;

[0085]

同时,窃听节点也能够窃听到第二阶段的信号,其获取的信号ye:

[0086][0087]

其中,为方差为的零均值加性高斯白噪声。

[0088]

步骤2、在出现信道状态信息误差情况时,最优化问题为最小化有用信号的发射功率,同时满足给定csi泛数误差范围内的合法目标节点最低接收信漏噪比约束和每一个中继节点的功率约束,具体如下:

[0089]

信漏噪比是指合法目标节点接收的信号功率与泄漏到窃听节点的信号功率与噪声功率和的比值,信漏噪比约束表示如下:

[0090][0091]

设计中继权重w使其位于的零空间,那么,在每个中继节点功率约束下,设计中继节点权重以最大化信漏噪比的最优化问题为:

[0092][0093]

步骤3、利用s-procedure原理和半定松弛原理,将最优化问题进行转换,进一步利用二分搜索算法进行求解,具体如下:

[0094]

步骤3.1、利用s-procedure原理和半定松弛原理,将最优化问题进行转换,具体如下:

[0095]

利用s-procedure原理和半定松弛原理,将最优化问题(7)转换成以下问题:

[0096][0097]

其中,t为任一变量。

[0098]

步骤3.2、利用二分搜索算法,对转换后的最优化问题进行求解,具体如下:

[0099]

采用二分搜索方法对问题(8)进行求解,对于每一个固定的t,首先将问题(8)转换成一个socp问题,然后使用内点法对socp问题进行求解,得到最优值。

[0100]

以上所述,仅为本发明的具体实施方式,但本发明保护范围并不局限于此,任何熟悉本技术领域的技术人员在本发明揭露的技术范围内,可轻易想到的变化或替换,都应涵盖在本发明的保护范围内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1