一种基于全拟态主动安全脆弱性增强方法与流程

1.本发明涉及拟态安全技术领域,具体为一种基于全拟态主动安全脆弱性增强方法。

背景技术:

2.拟态防御是一种主动防御行为,由于其思想已被应用于网络空间安全领域,因此常作为网络空间拟态防御的简称,cmd是国内研究团队首创的主动防御理论,核心实现是一种基于网络空间内生安全机理的动态异构冗余构造,为应对网络空间中基于未知漏洞、后门或病毒木马等的未知威胁,提供具有普适创新意义的防御理论和方法,通过动态的拟态防御能够提升网络系统的安全性,改善系统的脆弱性;但是目前全拟态主动安全脆弱性增强过程中,异构执行异常后替换下来没有进行合理的处理,导致异构环境中异常存在较多,后续使用较为麻烦。

技术实现要素:

3.本发明提供一种基于全拟态主动安全脆弱性增强方法,可以有效解决上述背景技术中提出目前全拟态主动安全脆弱性增强过程中,异构执行异常后替换下来没有进行合理的处理,导致异构环境中异常存在较多,后续使用较为麻烦的问题。

4.为实现上述目的,本发明提供如下技术方案:一种基于全拟态主动安全脆弱性增强方法,包括如下步骤:s1、确定输入、输出代理,构建功能相同、运行条件相异的异构点;s2、随机选择外部数据,输送至输入代理,再输送至异构点;s3、每个异构点对外部数据进行判别,确定数据安全性;s4、将判别结果输送至处理点,对判别结果中异常结果提取;s5、找出异常结果对应的异构点,并用新的异构点进行测试和替换;s6、对替换下来的具有异常结果的异构点进行分析,确定异构点异常情况;s7、再对异构点进行改进和训练;s8、对改进后的异构点进行测试,将达到需求的异构点替换至原位置;s9、继续输入不同的外部数据,对异构点使用进行优化。

5.根据上述技术方案,所述s1中,在构建异构点时,先确定异构点的功能,并进行记录;将异构点按照功能进行分类,将相同的功能的异构点划分至同一类。

6.根据上述技术方案,所述s2中,输入代理对外部数据需求进行分析,并根据需求确定对应的异构点,将外部数据输送至对应的异构点位置。

7.根据上述技术方案,所述s3中,对应的全部异构点同时对外部数据进行安全性判别;异构点在判别时,单独分析,相互之间不干扰。

8.根据上述技术方案,所述s4中,处理点接收异构点对外部数据的判别情况,将全部判别结果进行比较,将结果分为“通过”和“不通过”两类;通过点对判别的过程进行查看,在“通过”和“不通过”两类结果中选出异常结果。

9.根据上述技术方案,所述s5中,先根据异常结果的个数,选择相同个数的新的异构点,并用外部数据进行测试,确定新的异构点输出的结果正确,再用新的异构点替换具有异常结果的异构点;所述替换上的新的异构点记为临时异构点。

10.根据上述技术方案,所述s6中,在分析异构点异常情况时,选择一个产生正确结果的异构点作为对照,用相同的外部数据输入对照的异构点和产生异常结果的异构点,实时监测异构点的变化;确定异常产生的时间,根据产生的时间,提取异常产生的数据,对异常数据进行分析,分析异构点的漏洞情况。

11.根据上述技术方案,所述s7中,根据异构点的漏洞情况,对异构点的漏洞进行修补。

12.根据上述技术方案,所述s8中,使用相同的外部数据输入修补后的异构点进行训练测试,在输出的结果正确后,将修补后的异构点再次替换至原位置,将临时异构点替换下来。

13.根据上述技术方案,所述s9中,对异构点的修补记录进行查看,修补记录≧正常使用记录时,不再使用该异构点。

14.与现有技术相比,本发明的有益效果:1、通过在异常数据产生后,将异常数据对应的异构点提取出来,进一步的进行合理的传输,并再次使用外部数据输入,实时监测异构点对外部数据的判断过程,找出异常数据产生的时间和原因,对异构点进行修补,修补后再将异构点替换至原位置,继续执行判别工作,能够使替换后的异构点得到修补,并能够继续使用,避免异常的异构点的堆积,后续使用更加便捷。

15.2、通过在对异构点数据进行实时测试时,将正常判别的异构点作为对照,同步实时检测其判别情况,根据对照数据,能够快速的对异常的异构点数据进行发掘,帮助找寻异构点的异常情况,节省了异常查找的时间。

16.3、通过将修补后的数据再次替换至原位置,能够保持原异构点的使用,并且输入不同的外部数据,对异构点进行优化,保证异构点不断增强自身功能,及时替换功能较差的异构点,使拟态防御的效果更好。

17.综上所述,通过将异常异构点替换下来,并通过与正确的异常点进行对比,查找原因并进行修补,在修补完成后再将异构点替换至原位置,执行异构任务,将异常次数较多的异构点替换,不再进行修复,降低修补的工作,增强的拟态防御的安全性,改善了系统的脆弱性,减少后续异构执行的麻烦。

附图说明

18.附图用来提供对本发明的进一步理解,并且构成说明书的一部分,与本发明的实施例一起用于解释本发明,并不构成对本发明的限制。

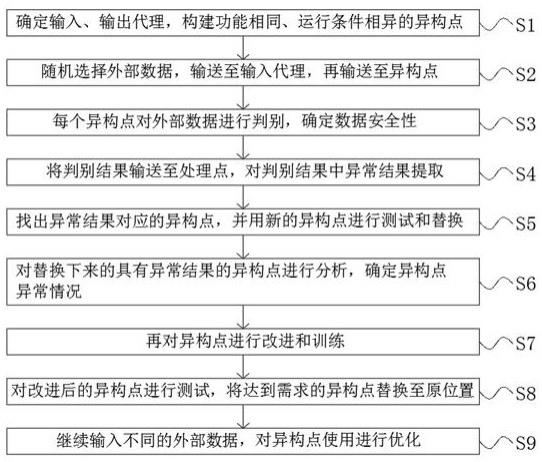

19.在附图中:图1是本发明主动增强拟态防御的步骤流程图。

具体实施方式

20.以下结合附图对本发明的优选实施例进行说明,应当理解,此处所描述的优选实施例仅用于说明和解释本发明,并不用于限定本发明。

21.实施例:如图1所示,本发明提供一种技术方案,一种基于全拟态主动安全脆弱性增强方法,包括如下步骤:s1、确定输入、输出代理,构建功能相同、运行条件相异的异构点;s2、随机选择外部数据,输送至输入代理,再输送至异构点;s3、每个异构点对外部数据进行判别,确定数据安全性;s4、将判别结果输送至处理点,对判别结果中异常结果提取;s5、找出异常结果对应的异构点,并用新的异构点进行测试和替换;s6、对替换下来的具有异常结果的异构点进行分析,确定异构点异常情况;s7、再对异构点进行改进和训练;s8、对改进后的异构点进行测试,将达到需求的异构点替换至原位置;s9、继续输入不同的外部数据,对异构点使用进行优化。

22.根据上述技术方案,s1中,在构建异构点时,先确定异构点的功能,并进行记录;将异构点按照功能进行分类,将相同的功能的异构点划分至同一类。

23.根据上述技术方案,s2中,输入代理对外部数据需求进行分析,并根据需求确定对应的异构点,将外部数据输送至对应的异构点位置。

24.根据上述技术方案,s3中,对应的全部异构点同时对外部数据进行安全性判别;异构点在判别时,单独分析,相互之间不干扰。

25.根据上述技术方案,s4中,处理点接收异构点对外部数据的判别情况,将全部判别结果进行比较,将结果分为“通过”和“不通过”两类;通过点对判别的过程进行查看,在“通过”和“不通过”两类结果中选出异常结果。

26.根据上述技术方案,s5中,先根据异常结果的个数,选择相同个数的新的异构点,并用外部数据进行测试,确定新的异构点输出的结果正确,再用新的异构点替换具有异常结果的异构点;替换上的新的异构点记为临时异构点。

27.根据上述技术方案,s6中,在分析异构点异常情况时,选择一个产生正确结果的异构点作为对照,用相同的外部数据输入对照的异构点和产生异常结果的异构点,实时监测异构点的变化;确定异常产生的时间,根据产生的时间,提取异常产生的数据,对异常数据进行分析,分析异构点的漏洞情况。

28.通过在对异构点数据进行实时测试时,将正常判别的异构点作为对照,同步实时检测其判别情况,根据对照数据,能够快速的对异常的异构点数据进行发掘,帮助找寻异构点的异常情况,节省了异常查找的时间。

29.根据上述技术方案,s7中,根据异构点的漏洞情况,对异构点的漏洞进行修补。

30.根据上述技术方案,s8中,使用相同的外部数据输入修补后的异构点进行训练测试,在输出的结果正确后,将修补后的异构点再次替换至原位置,将临时异构点替换下来。

31.通过在异常数据产生后,将异常数据对应的异构点提取出来,进一步的进行合理的传输,并再次使用外部数据输入,实时监测异构点对外部数据的判断过程,找出异常数据产生的时间和原因,对异构点进行修补,修补后再将异构点替换至原位置,继续执行判别工作,能够使替换后的异构点得到修补,并能够继续使用,避免异常的异构点的堆积,后续使用更加便捷。

32.根据上述技术方案,s9中,对异构点的修补记录进行查看,修补记录等于正常使用记录时,不再使用该异构点。

33.通过将修补后的数据再次替换至原位置,能够保持原异构点的使用,并且输入不同的外部数据,对异构点进行优化,保证异构点不断增强自身功能,及时替换功能较差的异构点,使拟态防御的效果更好。

34.最后应说明的是:以上所述仅为本发明的优选实例而已,并不用于限制本发明,尽管参照前述实施例对本发明进行了详细的说明,对于本领域的技术人员来说,其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换。凡在本发明的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1