基于蜜罐诱捕攻击行为分析的自动化防御方法和系统与流程

1.本发明涉及计算机网络安全领域,具体涉及基于蜜罐诱捕攻击行为分析的自动化防御方法及系统。

背景技术:

2.近年计算机网络高速发展,现有的蜜罐技术和网络安全设备相互独立运行,应对黑客攻击和入侵已显得捉襟见肘,而蜜罐技术本质上是利用提前布置一些具有漏洞和缺陷的系统、服务或者信息作为诱饵,诱使攻击者对蜜罐实施攻击,蜜罐对攻击行为进行捕获、记录、分析等日志信息。蜜罐技术的采用仅仅停留在数据收集,记录攻击者的每一个数据包和行为,本质上是一个很好的威胁情报数据来源,因此如果将蜜罐产生的大量攻击日志处理后交给安全设备进行自动化的处置,则可提高网络安全防护的效率和实时性,减少人为干预,提高企业安全防护的等级。除此以外,传统安全设备对攻击行为的处置方式比较固化,只有永久封禁或者永久通行两种处置方式,有时候容易产生误判而产生永久封禁,显然是不够灵活的。

3.目前现有技术方案存在以下缺点:1. 传统蜜罐技术和安全设备相互独立运行,缺少交互联动机制。

4.2. 蜜罐技术单独使用仅能捕获攻击者的主动攻击和提供一定的溯源攻击的信息,攻击信息仅能手工收集和分析后才应用到安全设备上手工配置相应的防护策略,没有自动化的效率和防护实时性。

5.3. 当蜜罐发现攻击行为传统处置方式不够精细,往往采取永久封禁或放行的方式。

技术实现要素:

6.为了解决上述现有技术中存在的问题,本发明拟提供了基于蜜罐诱捕攻击行为分析的自动化防御方法及系统,拟解决现有技术中传统安全设备大多采用被动防御,传统蜜罐没有主动处置机制,并且处置方式只有永久放行或封禁,比较固化的问题。

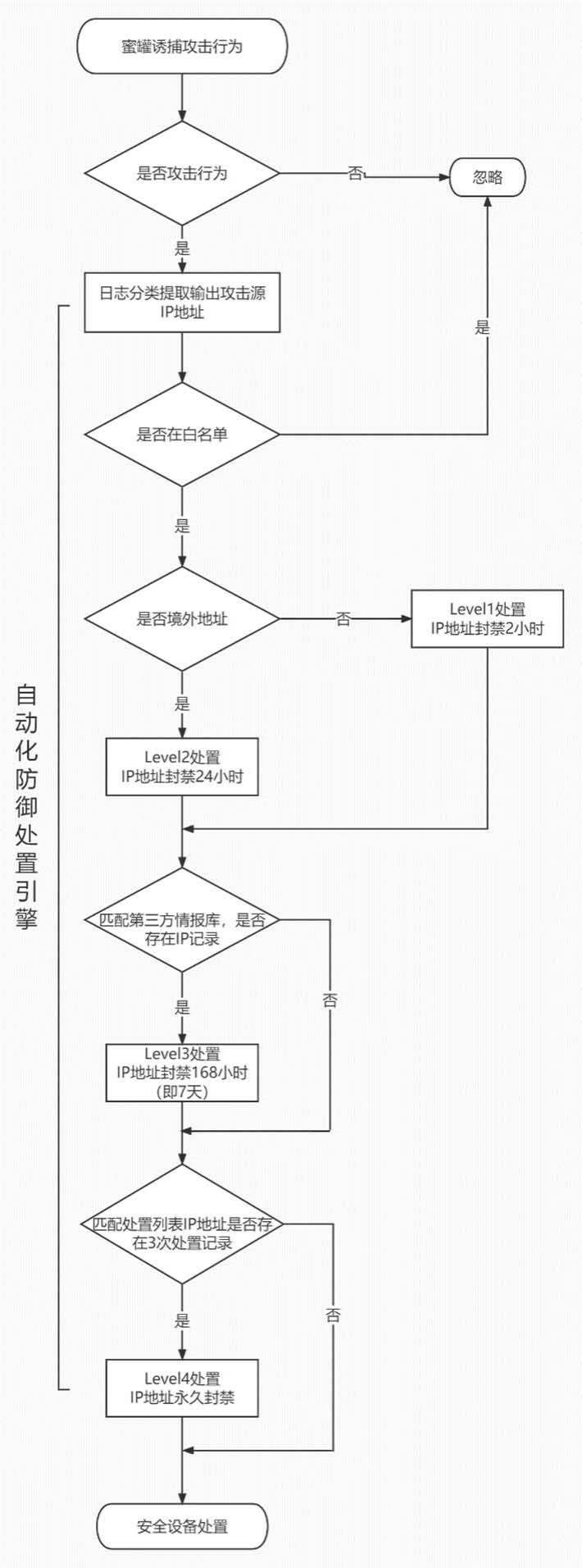

7.基于蜜罐诱捕攻击行为分析的自动化防御方法,包括如下步骤:步骤 1:蜜罐诱捕攻击行为生成日志再传输到自动化防御处置引擎;步骤2:自动化防御处置引擎对日志分类处理获得ip地址;步骤3:自动化防御处置引擎对步骤2所得ip地址进行第一轮匹配;步骤4:自动化防御处置引擎将步骤3中经过第一轮匹配的ip地址进行第二轮匹配,最后输出相应处置等级策略;步骤5:自动化防御处置引擎将步骤4输出的相应处置等级策略输出到安全设备进行ip地址封禁操作。

8.优选的,在所述步骤1中 首先利用蜜罐诱捕各类恶意攻击;然后蜜罐判定是否为攻击行为,若判定是攻击行为则将攻击日志传输到自动化防御处置引擎,若判定不是攻击

行为则进行忽略处理。

9.优选的,在所述步骤2中自动化防御处置引擎将蜜罐传输的攻击日志进行提取分类,获取攻击者的ip地址和端口信息。

10.优选的,在所述步骤3中根据ip地址进行白名单判定,若ip地址已存在白名单中,将进行忽略处置;如ip地址不存在白名单中,将进行步骤4判定。

11.优选的,所述步骤4包括如下步骤:步骤4.1:根据ip地址进行ip地址归属地匹配,判定是否为境外ip地址;若ip地址不是境外地址即境内ip地址,则判定为level1等级,处置该ip地址封禁m小时;若ip地址为境外ip地址,则判定为level2等级,处置该ip地址封禁n小时,其中m的优选范围为2-3,n的优选范围为20-24;步骤4.2:基于步骤4.1处理过的ip地址进行第三方威胁情报库匹配,若ip地址命中第三方威胁情报库相同记录,则判定为level3等级,处置该ip地址封禁p小时;若ip地址未命中第三方威胁情报库相同记录,则维持步骤4.1生成的处置等级策略,其中p的优选范围为120-168;步骤4.3:基于步骤4.2处理过的ip地址匹配自动化防御处置引擎已处置的记录列表,若ip地址已有q次被处置记录,证明已是多次攻击,则判定为level4等级,处置该ip地址永久封禁;若ip地址处置记录未达q次,则维持步骤4.2生成的处置等级策略,其中q的优选范围为1-3。

12.优选的,在所述步骤5中自动化防御处置引擎将ip地址和端口信息以及步骤4所得与ip地址相对应的处置等级策略输出到安全设备,安全设备进行相应的ip地址封禁操作。

13.基于蜜罐诱捕攻击行为分析的自动化防御系统,包括蜜罐模块,自动化防御处置引擎模块,安全设备模块,依次连接,其中自动化防御处置引擎模块将蜜罐模块生成的日志进行处理生成相应等级策略传输到安全设备模块中,安全设备模块进行相应的地址封禁操作。

14.优选的,所述自动化防御处置模块包括蜜罐日志处理模块、白名单匹配模块,ip地址匹配模块,安全策略生成模块,依次连接。

15.优选的,所述ip地址匹配模块包括ip地址归属地数据库、第三方威胁情报库。

16.优选的,所述安全策略生成模块包括历史处理数据库。

17.本发明的有益效果包括:1.传统蜜罐设备和安全设备相互独立运行,缺少交互联动机制,本发明使二者联动起来,自动化分析处理,效率更高。

18.2.传统安全设备往往采用被动防御的方式,本发明结合蜜罐联动可以达到真实业务系统主动防御的效果。恶意攻击者还未对真实业务系统产生威胁的时候,已经进行主动防御。

19.3.传统蜜罐仅记录攻击行为的日志和朔源信息,没有主动处置机制,本发明将蜜罐的日志信息充分利用作为处置方法的依据。

20.4.传统安全处置比较固化,往往采取永久封禁或放行的方式,本发明处置方法精细化,具体情况具体分析更加灵活。

附图说明

21.图1为本技术实施例1提供的基于蜜罐诱捕攻击行为分析的自动化防御方法流程示意图。

22.图2 为本技术实施例1涉及的ip地址归属地匹配效果图。

23.图3为本技术实施例1涉及的第三方威胁情报库匹配效果图。

24.图4为本技术实施例1涉及的第三方威胁情报库匹配效果图。

25.图5为本技术实施例2提供的基于蜜罐诱捕攻击行为分析的自动化防御系统结构示意图。

具体实施方式

26.为使本技术实施例的目的、技术方案和优点更加清楚,下面将结合本技术实施例中附图,对本技术实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅是本技术一部分实施例,而不是全部的实施例。因此,以下对在附图中提供的本技术的实施例的详细描述并非旨在限制要求保护的本技术的范围,而是仅仅表示本技术的选定实施例。基于本技术的实施例,本领域技术人员在没有做出创造性劳动的前提下所获得的所有其他实施例,都属于本技术保护的范围。

27.实施例1下面参照附图1对本发明的具体实施例做详细的说明;基于蜜罐诱捕攻击行为分析的自动化防御方法,包括以下步骤:步骤1:蜜罐诱捕攻击行为生成日志传输到自动化防御处置引擎;首先利用蜜罐诱捕各类恶意攻击;然后蜜罐判定是否为攻击行为,若判定是攻击行为则将攻击日志传输到自动化防御处置引擎,若判定不是攻击行为则进行忽略处理。

28.步骤2:自动化防御处置引擎对日志分类处理获得ip地址自动化防御处置引擎将蜜罐传输的攻击日志进行提取分类,获取攻击者的ip地址和端口信息。

29.步骤3:自动化防御处置引擎对步骤2所得ip地址进行第一轮匹配;根据ip地址进行白名单判定,若ip地址已存在白名单中,将进行忽略处置;如ip地址不存在白名单中,将进行步骤4判定。

30.步骤4:自动化防御处置引擎将步骤3中经过第一轮匹配的ip地址进行第二轮匹配,最后输出相应处置等级策略;步骤4.1:根据ip地址进行ip地址归属地匹配,判定是否为境外ip地址;若ip地址不是境外地址即境内ip地址,则判定为level1等级,处置该ip地址封禁2小时;若ip地址为境外ip地址,则判定为level2等级,处置该ip地址封禁24小时;步骤4.2:基于步骤4.1处理过的ip地址进行第三方威胁情报库匹配,若ip地址命中第三方威胁情报库相同记录,则判定为level3等级,处置该ip地址封禁168小时即7天;若ip地址未命中第三方威胁情报库相同记录,则维持步骤4.1生成的处置等级策略;步骤4.3:基于步骤4.2处理过的ip地址匹配自动化防御处置引擎已处置的记录列表,若ip地址被处置记录的次数达到3次,证明已是多次攻击,则判定为level4等级,处置该ip地址永久封禁;若ip地址被处置记录的次数未达到3次,则维持步骤4.2生成的处置等级

策略。

31.步骤5:自动化防御处置引擎输出的处置等级策略,通过api接口将输出到安全设备进行相应处置;自动化防御处置引擎将步骤4所得与ip地址相对应的处置等级策略和端口信息输出到安全设备,安全设备进行相应的ip地址封禁操作。

32.对应上述步骤1:在网络中设置具有缺陷和漏洞的蜜罐,诱使攻击者对其进行攻击,蜜罐对该攻击进行记录。

33.对应上述步骤2:蜜罐在获取大量攻击信息后,生成日志传输出到自动化防御处置引擎,自动化防御处置引擎对日志进行提取分析后,获取相应攻击者的ip地址和端口信息。

34.对应上述步骤3:自动化防御处置引擎将获取到的ip地址首先与白名单进行一个匹配,若匹配到该ip地址在白名单内则对其不做处理,若该ip地址未在白名单范畴内,则对其进行下一步判定。其中白名单中的ip地址由管理员提前添加,或将之后获取到的ip地址添加到白名单内;白名单可避免大部分的误判,提高判定效率。

35.对应上述步骤4:针对步骤3中与白名单不匹配的ip地址进行一个归属地匹配,首先判断该ip地址是否为境内ip地址,若为境内ip地址则进行判定为level1等级,封禁该ip地址2小时;若该ip地址为境外ip地址,则判定为level2等级,封禁该ip地址24小时,如附图2所示,实例ip为一个境内ip,则判定为level1等级,封禁该ip地址2小时;将经过初步判定处置的ip地址与第三方威胁情报库相匹配,若匹配不成功则维持上一步判定生成的处置等级策略;若匹配成功则判定为level3等级,封禁该ip地址168小时即7天,匹配效果如附图3和附图4,实例ip为与第三方情报威胁库匹配有威胁的ip,应判定为level3等级,封禁该ip地址168小时即7天;将经过第三方威胁情报库匹配的ip地址与自动化防御处置引擎已处置的记录列表相匹配,若ip地址被处置记录的次数达到3次,证明已是多次攻击,则判定为level4等级,处置该ip地址永久封禁;若ip地址被处置记录的次数未达到3次,则维持上一步判定生成的处置等级策略;具体情况具体分析,使处置策略更灵活,不至于固化。

36.对应上述步骤5:将ip地址和端口信息及相应的处置等级策略通过api接口传输到安全设备中,进行相应的ip地址封禁操作,进行一个主动布防。

37.本发明有效联动蜜罐诱捕机制和安全设备从而实现主动布防的效果,并根据情况灵活生成不同的处理策略,解决了现有蜜罐技术和安全设备大多都是被动防御并且针对攻击行为处置策略固化的问题。

38.实施例2参照附图5,附图5为本技术实施例提供的基于蜜罐诱捕攻击行为分析的自动化防御的系统的结构示意图,由蜜罐模块,自动化防御处置引擎模块,安全设备模块依次连接组成,其中自动化防御处置引擎模块将蜜罐模块生成的日志进行处理生成相应处置等级策略传输到安全设备模块中。首先在利用蜜罐模块诱捕采集攻击者信息,然后自动化防御处置

引擎模块中的蜜罐日志处理模块利用syslog提取蜜罐模块中的日志获得攻击者的ip地址和端口信息,将所获得ip地址与白名单匹配模块中相应数据进行匹配,判断待处理ip地址是否是白名单成员,若是,则将其忽略不再进行处理;若不是,则将该ip地址传输到ip地址匹配模块;在ip地址匹配模块中,将待处理ip地址与ip地址归属地数据库中的相关数据进行匹配,判断是否属于境内地址,若是境内地址则判定为level1等级;若是境外地址则判定为level2等级;将经过初步处置的ip与第三方威胁情报库中数据相匹配,若匹配成功,则判定为level3等级;若未匹配成功,则维持上一步判定生成的处置等级策略;将相应判定结果传输到安全策略生成模块,其中level1等级生成封禁3小时策略,level2等级生成封禁20小时策略, level3等级生成封禁144小时即6天策略,再与安全策略生成模块中的历史处理数据库中的数据相匹配,所述历史处理数据库利用sqlite搭建,若ip地址被处置记录的次数达到1次,证明已是多次攻击,则判定为level4等级,处置该ip地址永久封禁;若ip地址被处置记录的次数未达到1次,维持上一步判定生成的处置等级策略;最后将攻击者的ip地址和端口信息及相应处置处置策略传输到安全设备模块中,由安全设备模块自动进行策略更新和设置,对不同ip地址进行不同时间封禁。

39.本发明有效联动蜜罐诱捕机制和安全设备从而实现主动布防的效果,并根据情况灵活生成不同的处理策略,解决了现有蜜罐技术和安全设备大多都是被动防御并且针对攻击行为处置策略固化的问题。

40.以上所述实施例仅表达了本技术的具体实施方式,其描述较为具体和详细,但并不能因此而理解为对本技术保护范围的限制。应当指出的是,对于本领域的普通技术人员来说,在不脱离本技术技术方案构思的前提下,还可以做出若干变形和改进,这些都属于本技术的保护范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1