基于PSPA架构的安全网关系统及设备的制作方法

本技术涉及网关数据安全,特别是涉及一种基于pspa架构的安全网关系统及设备。

背景技术:

1、随着物联网技术、工业互联网等技术的发展,当前数字经济已经成为世界各国经济增长的重要来源,当前数据在采集、存储、传输、处理、交换、销毁的数据生存周期中,存在功能性、可靠性、安全性、性能、易用性等风险。在数据生存周期的数据采集与传输阶段,数据网关起着重要的作用。

2、目前,在数据产生的末端,各类数据都是通过嵌入式终端采集。由于不同行业的嵌入式终端的数据接口,数据协议各不相同,为此这些数据都需要网关设备来汇聚和转发传感器和设备的数据。数据要素源头的安全对整条链路的数据安全起着至关重要的作用。作为数据要素源头,起汇聚和转化作的网关的安全在数据整个生命周期中有着举足轻重的意义。

3、现有数据网关在安全防护方面多半基于软件层面,通过各种鉴权、公私密钥交换验证、vpn隧道加密码传输等方法实现数据网关的数据安全。相对而言有以下缺点:

4、(1)现有的数据网关安全基于国外芯片搭建,并在国外芯片提供的各类固件的基础上实现网关的安全防护,但是,国外芯片及国外固件本身就存在一定的安全风险,并不可性。基于该固件之上的所有其它防护存在很大的安全风险。有可能会遭受漏洞和攻击,导致数据在源端受到威胁。

5、(2)现有的网关安全启动基本上只基于一级可信安全认证,并不能通过可信根对二级引导进行安全防护,从而实现二级引导对操作系统的可信启动。

6、(3)现有网关在软件执行环境方面,只对软件的身份和安全性进行了主动防御,对运行的业务应用本身进行安全认证,但并末对运行的数据和敏感数据进行隔离,只能实现被动防御而末实现主动免疫。

7、(4)现有安全网关对于终端接入,只对端口的安全性和端口的数据进行验证,但并末系统性的实现数据的采集、处理、存储、传输等各环节安全,整体安全防护程序不够高,不成体系。

技术实现思路

1、基于此,有必要针对上述技术问题,提供一种至少能够解决上述一个问题的基于pspa架构的安全网关系统及设备。

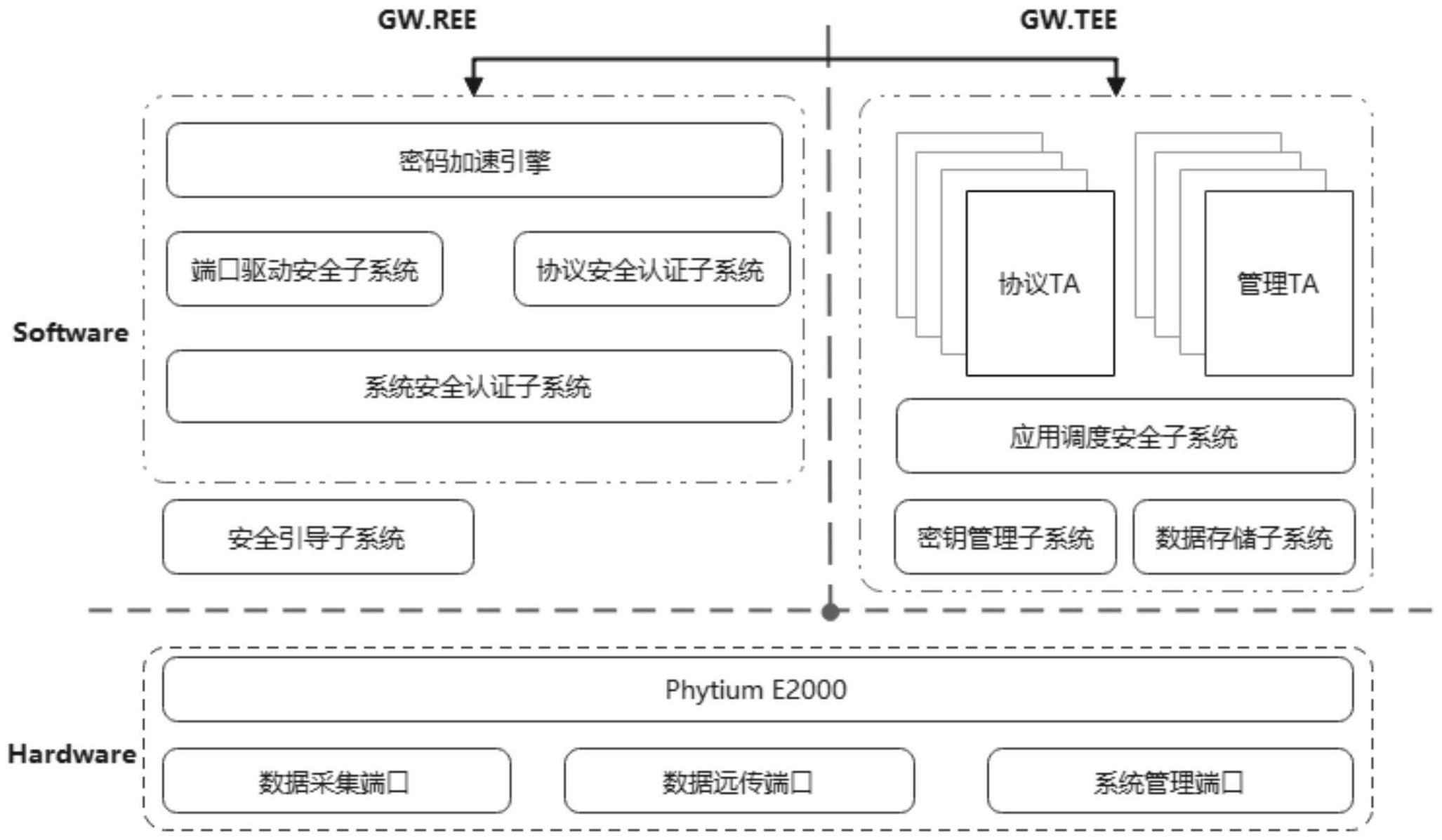

2、一种基于pspa架构的安全网关系统包括:安全引导子系统、端口驱动安全子系统、协议安全认证子系统、数据存储安全子系统、密钥管理子系统、系统安全认证子系统、应用调度子系统、协议可信应用ta以及系统管理可信应用ta;

3、所述安全引导子系统,用于保证所述安全网关系统的安全启动;

4、根据所述端口驱动安全子系统、协议安全认证子系统以及系统安全认证子系统构建丰富执行环境,所述丰富执行环境用于保证所述安全网关系统在对数据进行采集、传输、存储及上传时的安全性;

5、根据所述应用调度子系统、数据存储安全子系统、密钥管理子系统、协议可信应用ta以及系统管理可信应用ta构建可信执行环境,所述可信执行环境用于保证所述安全网关系统中应用程序在安全环境中运行。

6、在其中一实施例中,在所述安全网关系统上电后:

7、所述安全引导子系统启动基于pspa的安全固件pbf,并加载pbf二级固件进行验签,若验签失败,则系统启动失败,退出启动;

8、若pbf验签成功,则所述安全引导子系统加载u-boot三级固件进行解密及验签,若验签失败,则系统启动失败,退出启动;

9、若u-boot验签成功,则加载系统进行系统验签,并通过二次验签后确定所述安全网关系统为可信系统,并启动系统。

10、在其中一实施例中,在对加载系统进行系统验签时:

11、由所述安全网关系统镜像提供会话标识和镜像加密码,所述安全引导子系统先对会话标识进行验签,若验签失败,则系统启动失败,退出启动;

12、若所述会话标识成功,则所述安全引导子系统对镜像加密码进行解密后进行二次验签,若所述二次验签失败,则系统启动失败,退出启动;

13、若所述二次验签成功,则启动系统。

14、在其中一实施例中,当所述安全网关系统接收到设备接入请求时:

15、所述端口驱动安全子系统对所述设备的端口驱动文件进行解密,若解密失败,则拒绝所述接入请求;

16、若解密成功,则所述端口驱动安全子系统对所述端口驱动文件进行预加载,在预加载的过程中,对所述端口驱动文件的会话标识进行验证,若验证失败,则拒绝所述接入请求;

17、若验证成功,则所述端口驱动安全子系统对所述端口驱动文件进行加载,在加载完成后,对所述端口驱动文件的证书进行验签,若验签失败,则拒绝所述接入请求;

18、若验签成功,则所述端口驱动安全子系统对所述设备进行挂载,在挂载过程中,由所述系统安全认证子系统对所述设备的身份进行polkit的验签,若验签失败,则拒绝所述接入请求;

19、若验签成功,则所述设备挂载完成。

20、在其中一实施例中,当所述安全网关系统从可信云端下载协议后:

21、所述协议安全认证子系统对所述协议进行解密,若解密失败,则所述协议为非法协议;

22、若解密成功,则所述协议安全认证子系统对所述协议进行预加载,在预加载过程中,对所述协议的会话标识进行验签,若验签失败,则退出预加载;

23、若验签成功,则所述协议安全认证子系统对所述协议进行加载,并对所述协议的证书进行认证,若认证失败,则退出加载;

24、若认证成功,则所述协议自动与该协议的对端进行握手,并获取对端的身份信息,由所述系统安全认证子系统对所述身份信息进行polkit的验签,若验签失败,则退出加载;

25、若验签成功,则所述协议加载成功。

26、在其中一实施例中,在所述安全网关系统接收到上位机发送的指令或参数,对其进行任务调度时:

27、所述应用调度子系统对所述指令或参数进行验签,若验签失败,则拒绝所述任务调度;

28、若验签成功,则所述协议可信应用ta调用相应的协议ta进行加载,在进行加载时对调用的协议ta的证书进行验签,若验签失败,则拒绝所述任务调度;

29、若验签成功,则所述系统管理可信应用ta调用相应的管理ta进行加载,在进行加载时对调用的管理ta的证书进行验签,若验签失败,则拒绝所述任务调度;

30、若验签成功,则实施所述任务调度。

31、在其中一实施例中,对所述安全网关系统进行管理时:

32、当采用本地安全配置工具对所述安全网关系统进行管理时,数据传输通过双向加密码ssh实现;

33、当采用本地web端或可信云端对所述安全网关系统进行管理时,数据传输通过双向加密码https实现。

34、在其中一实施例中,所述数据存储安全子系统用于对网关数据的安全存储,并将敏感数据进行加密后存储,所述敏感数据包括安全口令、秘钥、证书、会话标识以及隐私数据。

35、在其中一实施例中,在所述端口驱动安全子系统、协议安全认证子系统、系统安全认证子系统以及应用调度子系统进行解密时,均在所述密钥管理子系统中提取相应的秘钥,并利用密码加速引擎进行加速解密;

36、在所述数据存储安全子系统在对所述敏感数据进行加密时,利用所述密码加速引擎进行加速加密。

37、一种基于pspa架构的安全网关设备,包括主处理单元,以及与主处理单元连接的数据采集端口,数据远传端口以及系统管理端口;

38、所述主处理单元包括处理器、双内存模块、emmc存储模块以及电源模块,其中,所述处理器采用phytium e2000q、e2000d以及e2000s芯片中的任一一者,根据权利要求1-9任一项所述的基于pspa架构的安全网关系统搭载在所述处理器上。

39、上述基于pspa架构的安全网关系统及设备,通过由端口驱动安全子系统、协议安全认证子系统以及系统安全认证子系统构建丰富执行环境保证安全网关系统对数据在进行采集、传输、存储及上传时的安全性,同时,通过由数据存储安全子系统、密钥管理子系统、应用调度子系统、协议可信应用ta以及系统管理可信应用ta构建可信执行环境保证安全网关系统中应用程序在安全环境中运行,其次,还通过安全引导子系统保证安全网关系统的安全启动,本安全网关系统基于pspa架构,将可信执行环境和丰富执行环境,与网关端口和应用业务安全相结合,从端口和业务数据两个角度保障网关数据的安全性,以实现对数据从采集、处理、存储以及传输等各环节的安全性,提高网关系统的整体防护性。

- 还没有人留言评论。精彩留言会获得点赞!