一种单包认证的方法及相关装置与流程

本发明涉及网络通信,尤其涉及一种单包认证的方法及相关装置。

背景技术:

1、软件定义边界(sdp),也被称为“黑云(blackcloud)”,是一种新的计算机安全方法,它是由2007年左右disa在全球信息网格(gig)网络倡议下所做的工作内容演变而来,后来被云安全联盟(cloudsecurityalliance)采纳并用于联盟成员。

2、sdp要求在获得对受保护服务器的网络访问之前,先对端点进行身份验证和授权。然后,在请求系统和应用程序基础设施之间实时创建加密连接。sdp将用户的数据和基础设施等关键it资产隐藏在用户自己的黑云里,使得这些关键it资产对外是不可见的。而要实现对隐藏资产的访问,需要通过spa(singlepacketauthorization,单包授权)来建立端点和服务器之间的信任连接。

3、而现有技术中的spa单包授权均采用单因素执行单包授权认证,而这种单因素认证的单包授权认证方案,主要技术缺陷如下:

4、若零信任服务端仅对零信任客户端执行spa敲门密钥的验证,则会使得用户b可以通过用户a的spa敲门密钥完成单包授权,从而获得对零信任服务端的访问权限,从而降低了单因素认证的安全性。

技术实现思路

1、本发明实施例提供了一种单包认证的方法及相关装置,用于在单包授权认证请求中设置至少两个认证因素,从而在单包传输信息的前提下,进一步提升了单包授权认证过程的安全性。

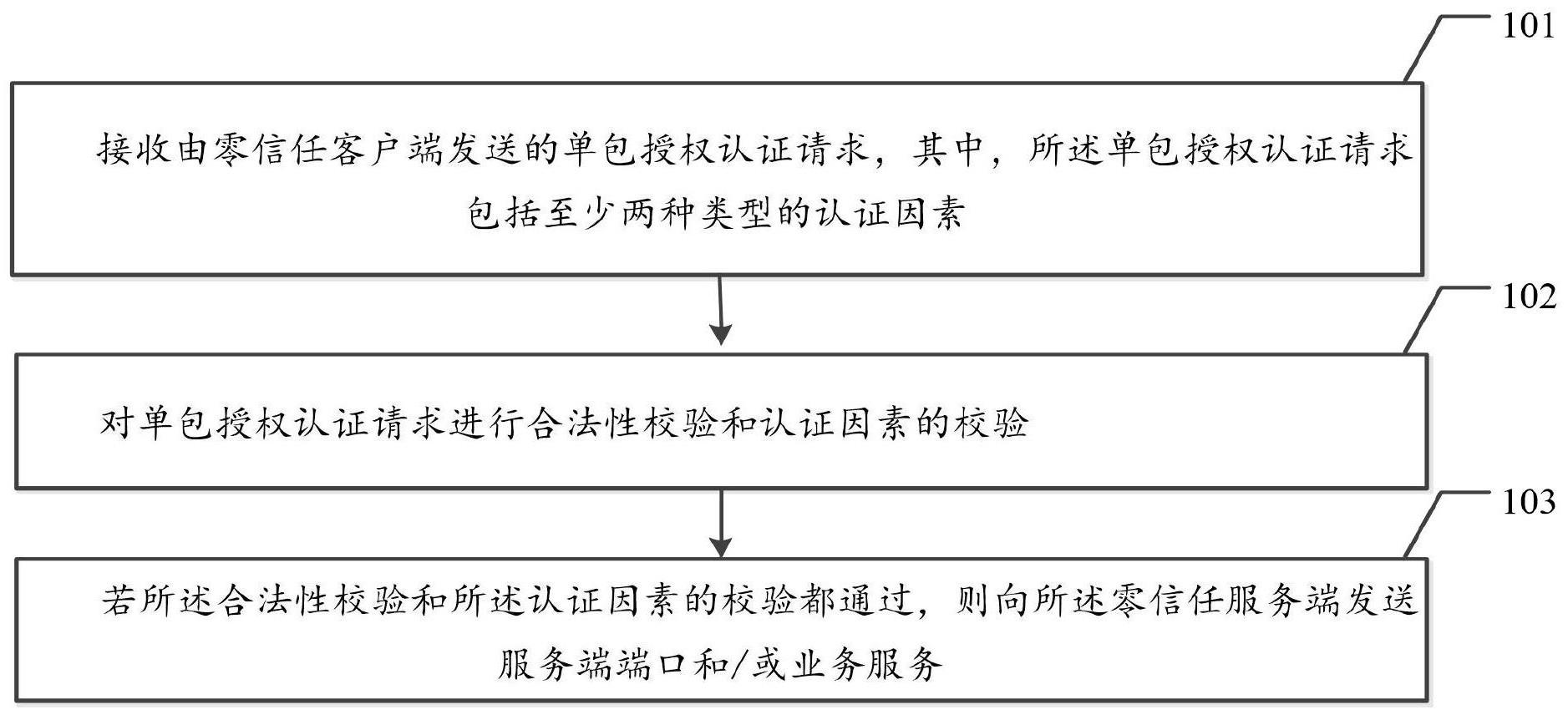

2、本技术实施例第一方面提供了一种单包认证的方法,应用于零信任服务端,其中,所述零信任服务端启用单包授权认证,所述方法包括:

3、接收由零信任客户端发送的单包授权认证请求,其中,所述单包授权认证请求包括至少两种类型的认证因素;

4、对所述单包授权认证请求进行合法性校验和认证因素校验;

5、若所述合法性校验和所述认证因素的校验都通过,则向所述零信任服务端发送服务端端口和/或业务服务。

6、优选的,所述至少两个认证因素包括:

7、秘密知识的认证信息、物理介质认证信息和实体特征认证信息中至少两个不同种类的认证因素。

8、优选的,所述秘密知识认证信息包括:敲门密钥标识和敲门密钥、用户名和登录密码或安全问答;

9、所述物理介质认证信息包括:证书、ukey或硬件otp;

10、所述实体特征认证信息包括:指纹、人脸图像或虹膜图像。

11、优选的,若所述至少两种类型的认证因素包括:敲门密钥标识和敲门密钥、和硬件otp动态口令,则所述单包授权认证请求包括所述敲门密钥标识,以及采用所述敲门密钥加密的硬件otp动态口令;

12、则对所述单包授权认证请求进行认证因素的校验,包括:

13、根据所述敲门密钥标识,确定与所述敲门密钥标识对应的敲门密钥;

14、利用所述敲门密钥对加密的硬件otp动态口令进行解密;

15、根据零信任服务端的硬件otp口令,校验与所述单包授权认证请求中的硬件otp口令是否一致;

16、若一致,则对所述单包授权认证请求的认证因素校验通过;

17、若不一致,则对所述单包授权认证请求的认证因素校验不通过。

18、优选的,所述方法还包括:

19、通过所述服务端端口接收由所述零信任客户端发送的用户身份认证请求;

20、根据所述用户身份认证请求,对用户身份进行校验;

21、若校验通过,则建立与所述零信任客户端之间的应用层连接。

22、优选的,所述接收零信任客户端根据零信任接入地址所发送的单包授权认证请求,包括:

23、通过udp协议接收零信任客户端根据零信任接入地址所发送的单包授权认证请求。

24、优选的,对所述单包授权认证请求进行合法性校验包括:

25、对所述单包授权认证请求执行重放校验、伪造校验和设备标识码校验。

26、本技术实施例第二方面提供了一种零信任服务端,所述零信任服务端启用单包授权认证,所述零信任客户端包括:

27、接收单元,用于接收由零信任客户端发送的单包授权认证请求,其中,所述单包授权认证请求包括至少两种类型的认证因素;

28、校验单元,用于对所述单包授权认证请求进行合法性校验和认证因素校验;

29、发送单元,用于若所述合法性校验和所述认证因素的校验都通过,则向所述零信任服务端发送服务端端口和/或业务服务。

30、优选的,所述至少两个认证因素包括:

31、秘密知识的认证信息、物理介质认证信息和实体特征认证信息中至少两个不同种类的认证因素。

32、优选的,所述秘密知识认证信息包括:敲门密钥标识和敲门密钥、用户名和登录密码或安全问答;

33、所述物理介质认证信息包括:证书、ukey或硬件otp;

34、所述实体特征认证信息包括:指纹、人脸图像或虹膜图像。

35、优选的,若所述至少两种类型的认证因素包括:敲门密钥标识和敲门密钥、和硬件otp动态口令,则所述单包授权认证请求包括所述敲门密钥标识,以及采用所述敲门密钥加密的硬件otp动态口令;

36、校验单元具体用于:

37、根据所述敲门密钥标识,确定与所述敲门密钥标识对应的敲门密钥;

38、利用所述敲门密钥对加密的硬件otp动态口令进行解密;

39、根据零信任服务端的硬件otp口令,校验与所述单包授权认证请求中的硬件otp口令是否一致;

40、若一致,则对所述单包授权认证请求的认证因素校验通过;

41、若不一致,则对所述单包授权认证请求的认证因素校验不通过。

42、优选的,接收单元还用于:

43、通过所述服务端端口接收由所述零信任客户端发送的用户身份认证请求;

44、校验单元还用于:

45、根据所述用户身份认证请求,对用户身份进行校验;

46、若校验通过,则建立与所述零信任客户端之间的应用层连接。

47、优选的,接收单元具体用于:

48、通过udp协议接收零信任客户端根据零信任接入地址所发送的单包授权认证请求。

49、优选的,校验单元具体用于:

50、对所述单包授权认证请求执行重放校验、伪造校验和设备标识码校验。

51、本技术实施例第三方面提供了一种计算机装置,包括处理器,所述处理器在执行存储于存储器上的计算机程序时,用于实现本技术实施例第一方面提供的单包认证的方法。

52、本技术实施例第四方面提供了一种计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时,用于实现本技术实施例第一方面提供的单包认证的方法。

53、从以上技术方案可以看出,本发明实施例具有以下优点:

54、本技术实施例中,在零信任客户端和零信任服务端之间的单包授权认证请求中,包括了至少两种类型的认证因素,从而相较于现有技术中单因素的认证而言,在单包数据传输的基础上,进一步提升了认证过程的可靠性。

- 还没有人留言评论。精彩留言会获得点赞!