一种安全防护策略的确定方法及装置与流程

所属的技术人员能够理解,本技术的各个方面可以实现为系统、方法或程序产品。因此,本技术的各个方面可以具体实现为以下形式,即:完全的硬件实施方式、完全的软件实施方式(包括固件、微代码等),或硬件和软件方面结合的实施方式,这里可以统称为“电路”、“模块”或“系统”。根据本技术的这种实施方式的电子设备。电子设备仅仅是一个示例,不应对本技术实施例的功能和使用范围带来任何限制。电子设备以通用计算设备的形式表现。电子设备的组件可以包括但不限于:上述至少一个处理器、上述至少一个储存器、连接不同系统组件(包括储存器和处理器)的总线。其中,所述储存器存储有程序代码,所述程序代码可以被所述处理器执行,使得所述处理器执行本说明书上述“示例性方法”部分中描述的根据本技术各种示例性实施方式的步骤。储存器可以包括易失性储存器形式的可读介质,例如随机存取储存器(ram)和/或高速缓存储存器,还可以进一步包括只读储存器(rom)。储存器还可以包括具有一组(至少一个)程序模块的程序/实用工具,这样的程序模块包括但不限于:操作系统、一个或者多个应用程序、其它程序模块以及程序数据,这些示例中的每一个或某种组合中可能包括网络环境的实现。总线可以为表示几类总线结构中的一种或多种,包括储存器总线或者储存器控制器、外围总线、图形加速端口、处理器或者使用多种总线结构中的任意总线结构的局域总线。电子设备也可以与一个或多个外部设备(例如键盘、指向设备、蓝牙设备等)通信,还可与一个或者多个使得用户能与该电子设备交互的设备通信,和/或与使得该电子设备能与一个或多个其它计算设备进行通信的任何设备(例如路由器、调制解调器等等)通信。这种通信可以通过输入/输出(i/o)接口进行。并且,电子设备还可以通过网络适配器与一个或者多个网络(例如局域网(lan),广域网(wan)和/或公共网络,例如因特网)通信。网络适配器通过总线与电子设备的其它模块通信。应当明白,尽管图中未示出,可以结合电子设备使用其它硬件和/或软件模块,包括但不限于:微代码、设备驱动器、冗余处理器、外部磁盘驱动阵列、raid系统、磁带驱动器以及数据备份存储系统等。通过以上的实施方式的描述,本领域的技术人员易于理解,这里描述的示例实施方式可以通过软件实现,也可以通过软件结合必要的硬件的方式来实现。因此,根据本公开实施方式的技术方案可以以软件产品的形式体现出来,该软件产品可以存储在一个非易失性存储介质(可以是cd-rom,u盘,移动硬盘等)中或网络上,包括若干指令以使得一台计算设备(可以是个人计算机、服务器、终端装置、或者网络设备等)执行根据本公开实施方式的方法。在本公开的示例性实施例中,还提供了一种计算机可读存储介质,其上存储有能够实现本说明书上述方法的程序产品。在一些可能的实施方式中,本技术的各个方面还可以实现为一种程序产品的形式,其包括程序代码,当所述程序产品在终端设备上运行时,所述程序代码用于使所述终端设备执行本说明书上述“示例性方法”部分中描述的根据本技术各种示例性实施方式的步骤。所述程序产品可以采用一个或多个可读介质的任意组合。可读介质可以是可读信号介质或者可读存储介质。可读存储介质例如可以为但不限于电、磁、光、电磁、红外线、或半导体的系统、装置或器件,或者任意以上的组合。可读存储介质的更具体的例子(非穷举的列表)包括:具有一个或多个导线的电连接、便携式盘、硬盘、随机存取存储器(ram)、只读存储器(rom)、可擦式可编程只读存储器(eprom或闪存)、光纤、便携式紧凑盘只读存储器(cd-rom)、光存储器件、磁存储器件、或者上述的任意合适的组合。计算机可读信号介质可以包括在基带中或者作为载波一部分传播的数据信号,其中承载了可读程序代码。这种传播的数据信号可以采用多种形式,包括但不限于电磁信号、光信号或上述的任意合适的组合。可读信号介质还可以是可读存储介质以外的任何可读介质,该可读介质可以发送、传播或者传输用于由指令执行系统、装置或者器件使用或者与其结合使用的程序。可读介质上包含的程序代码可以用任何适当的介质传输,包括但不限于无线、有线、光缆、rf等等,或者上述的任意合适的组合。可以以一种或多种程序设计语言的任意组合来编写用于执行本技术操作的程序代码,所述程序设计语言包括面向对象的程序设计语言—诸如java、c++等,还包括常规的过程式程序设计语言—诸如“c”语言或类似的程序设计语言。程序代码可以完全地在用户计算设备上执行、部分地在用户设备上执行、作为一个独立的软件包执行、部分在用户计算设备上部分在远程计算设备上执行、或者完全在远程计算设备或服务器上执行。在涉及远程计算设备的情形中,远程计算设备可以通过任意种类的网络,包括局域网(lan)或广域网(wan),连接到用户计算设备,或者,可以连接到外部计算设备(例如利用因特网服务提供商来通过因特网连接)。此外,上述附图仅是根据本技术示例性实施例的方法所包括的处理的示意性说明,而不是限制目的。易于理解,上述附图所示的处理并不表明或限制这些处理的时间顺序。另外,也易于理解,这些处理可以是例如在多个模块中同步或异步执行的。应当注意,尽管在上文详细描述中提及了用于动作执行的设备的若干模块或者单元,但是这种划分并非强制性的。实际上,根据本公开的实施方式,上文描述的两个或更多模块或者单元的特征和功能可以在一个模块或者单元中具体化。反之,上文描述的一个模块或者单元的特征和功能可以进一步划分为由多个模块或者单元来具体化。以上所述,仅为本技术的具体实施方式,但本技术的保护范围并不局限于此,任何熟悉本的技术人员在本技术揭露的技术范围内,可轻易想到的变化或替换,都应涵盖在本技术的保护范围之内。因此,本技术的保护范围应以权利要求的保护范围为准。

背景技术:

1、目前,相似度评估技术和算法大多被应用于短视频、人脸识别等领域,例如,短视频领域通过多维度的视频帧特征向量的构建,进行视频判重、搬运检测。鉴于相似度技术带来的量化分析的有益效果,结合数据挖掘和逻辑推理为各领域提供了广泛的实用价值。然而,在网络安全的场景下,缺失借助相似度识别为网络中的设备提供安全防护的技术手段,使得以下瓶颈无法被突破;一是无法有效评估设备之间的相似度,使得安全防护策略无法精确部署,二是在同一设备更换网络环境等造成设备相关信息变更时,无法有效的对不同信息指向同一设备的情况进行识别,造成安全防护策略部署等工作的重复实施,难以进一步优化网络安全设置,三是无法对网络中的各类信息进行深度挖掘,造成信息资源的浪费。

技术实现思路

1、有鉴于此,本发明提出一种安全防护策略的确定方法及装置,根据待处理设备的设备特征和其所在子网的子网特征与标准特征信息的相似度,确定待处理设备对应的目标安全防护策略,能够更精确地为待处理设备设置安全防护策略,更好地保护待处理设备的网络安全,至少部分解决现有技术中存在的问题。

2、具体

技术实现要素:

为:

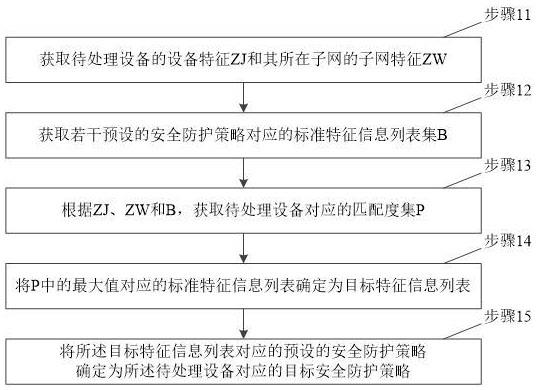

3、一种安全防护策略的确定方法,包括以下步骤:

4、步骤11:获取待处理设备的设备特征zj和其所在子网的子网特征zw。

5、步骤12:获取若干预设的安全防护策略对应的标准特征信息列表集b=(b1,b2,…,bi,…,bn);其中,i=1,2,…,n;n为预设的安全防护策略的数量;bi为第i个预设的安全防护策略对应的标准特征信息列表;bi=(bpi1,bpi2,…,bpij,…,bpif(i));j=1,2,…,f(i);f(i)为第i个预设的安全防护策略对应的标准特征信息的数量;bpij为bi中第j个标准特征信息;bpij=(bzjij,bzwij);bzjij为bpij中的标准设备特征;bzwij为bpij中的标准子网特征。

6、步骤13:根据zj、zw和b,获取待处理设备对应的匹配度集p=(p1,p2,…,pi,…,pn);其中,pi为待处理设备与第i个标准特征信息列表的匹配度;pi=(∑j=1f(i)(αzjpij+βzwpij))/f(i);zjpij为zj与bzjij的相似度;zwpij为zw与bzwij的相似度;α为预设的标准设备特征系数;β为预设的标准子网特征系数。

7、步骤14:将p中的最大值对应的标准特征信息列表确定为目标特征信息列表。

8、步骤15:将所述目标特征信息列表对应的预设的安全防护策略确定为所述待处理设备对应的目标安全防护策略。

9、进一步地,所述bi通过以下步骤获取:

10、步骤21:将若干使用了第i个预设的安全防护策略的电子设备确定为关键设备。

11、步骤22:获取若干关键设备对应的设备特征集gzj=(gzj1,gzj2,…,gzjf,…,gzjm);其中,f=1,2,…,m;m为所述关键设备的数量;gzjf为第f个关键设备的设备特征;

12、步骤23:获取若干关键设备对应的子网特征集gzw=(gzw1,gzw2,…,gzwf,…,gzwm);其中,gzwf为第f个关键设备所在子网的子网特征。

13、步骤24:对gzj中的设备特征进行聚类,得到设备特征组集zjz=(zjz1,zjz2,…,zjzx,…,zjzy);其中,x=1,2,…,y;y为经过聚类后得到的设备特征组的数量;zjzx为zjz中第x个设备特征组;zjzx=(zjzx1,zjzx2,…,zjzxk,…,zjzxg(x));k=1,2,…,g(x);g(x)为zjzx中设备特征的数量;zjzxk为zjzx中第k个设备特征。

14、步骤25:对zjzx对应的各关键设备的子网特征进行聚类,得到zjzx对应的子网特征组集zwzx=(zwzx1,zwzx2,…,zwzxk’,…,zwzxh(x’));其中,k’=1,2,…,h(x’);h(x’)为zjzx对应的各关键设备的子网特征经过聚类后,得到的子网特征组的数量;∑x’=1yh(x’)=f(i);zwzxk’为zwzx中第k’个子网特征组;zwzxk’=(zwzxk’1,zwzxk’2,…,zwzxk’s,…,zwzxk’p(xk));s=1,2,…,p(xk);p(xk)为zwzxk’中子网特征的数量;zwzxk’s为zwzxk’中第s个子网特征。

15、步骤26:将zjzx的中心向量确定为bzjx1,bzjx2,…,bzjxk,…,bzjxh(x’);将zwzxk’的中心向量确定为bzwxk’,以得到bi。

16、进一步地,所述zj通过以下步骤获取:

17、步骤31:获取待处理设备的设备端口特征zjd=(num,zjd1,zjd2,…,zjda,…,zjdb);其中,a=1,2,…,b;b为待处理设备提供的端口的总数量;num为待处理设备对应的当前状态为开启的端口数量;zjda为待处理设备对应的第a个端口的当前状态的特征值;zjda=0表示待处理设备对应的第a个端口的当前状态为关闭;zjda=1表示待处理设备对应的第a个端口的当前状态为开启。

18、步骤32:获取待处理设备的设备物理地址特征wl=(wl1,wl2,…,wl6);其中,wl1至wl6分别为待处理设备的mac地址的第1个字节至第6个字节对应的十进制数。

19、步骤33:获取待处理设备的操作系统特征os=(os1,os2,…,ose,…,osr);其中,e=1,2,…,r;r为预设的操作系统的数量;ose为第e个预设的操作系统的特征值;ose=0表示待处理设备的操作系统不为第e个预设的操作系统;ose=1表示待处理设备的操作系统为第e个预设的操作系统。

20、步骤34:获取待处理设备的设备名特征dn=(dn1,dn2,…,dng,…,dnh);其中,g=1,2,…,h;h为预设的特征位数;dng为待处理设备的设备名对应的字符串通过哈希计算后,得到的哈希值对应的二进制数的第g位数值。

21、步骤35:获取待处理设备的网络地址特征na=(na1,na2,na3,na4);其中,na1至na4分别为待处理设备当前的ip地址第1个字节至第4个字节对应的十进制数。

22、步骤36:确定zj=(zjd,wl,os,dn,na)。

23、进一步地,所述zw通过以下步骤获取:

24、步骤41:获取待处理设备所在子网的子网结构特征sc=(dc,tx);其中,dc为根据待处理设备所在子网包括的设备的设备信息,得到的设备特征列表;dc=(dc1,dc2,…,dcu,…,dcw);u=1,2,…,w;w为待处理设备所在子网中设备的数量;dcu为待处理设备所在子网中第u个设备的设备特征;tx为待处理设备所在子网中各设备之间的通讯关系特征列表;tx=(tx1,tx2,…,txu,…,txw);txu为待处理设备所在子网中第u个设备与其他设备的通讯关系特征。

25、步骤42:获取待处理设备的子网地址特征sa=(num’,sa1,sa2,sa3,sa4);其中,num’为待处理设备所在子网中已分配的ip地址数量占可用ip地址数量的比值;sa1至sa4分别为待处理设备所在子网的子网掩码第1个字节至第4个字节对应的十进制数。

26、步骤43:获取待处理设备的子网网络特征sn=(pc,tc);其中,pc为待处理设备所在子网的数据包特征;tc为待处理设备所在子网的流量特征。

27、步骤44:获取待处理设备的子网网络策略特征np=(se,ns);其中,se为待处理设备所在子网的安全设备特征,se=(total,se1,se2,…,sed,…,seq);d=1,2,…,q;total为待处理设备所在子网中安全设备的数量;q为预设的安全设备类型的数量;sed为待处理设备所在子网中第d个预设的安全设备类型对应的安全设备的数量;ns为待处理设备所在子网的网络服务特征;ns=(ns1,ns2,…,nsp,…,nsc);p=1,2,…,c;c为预设的网络服务的数量;nsp为待处理设备所在子网对应的第p个网络服务的特征值;nsp=0表示待处理设备所在子网未启用第p个网络服务;nsp=1表示待处理设备所在子网启用了第p个网络服务。

28、步骤45:确定zw=(sc,sa,sn,np)。

29、进一步地,dcu=(dtu,dmu);其中,

30、dtu为待处理设备所在子网中第u个设备的设备类型特征;dtu=(dtu1,dtu2,…,dtut,…,dtuv);t=1,2,…,v;v为预设的设备类型的数量,v>q;dtut为待处理设备所在子网中第u个设备对应的第t个预设的设备类型的特征值;dtut=0表示待处理设备所在子网中第u个设备的设备类型不为第t个预设的设备类型;dtut=1表示待处理设备所在子网中第u个设备的设备类型为第t个预设的设备类型。

31、dmu为待处理设备所在子网中第u个设备的设备厂商特征;dmu=(dmu1,dmu2,…,dmul,…,dmuo);l=1,2,…,o;o为预设的设备厂商的数量;dmul为待处理设备所在子网中第u个设备对应的第l个设备厂商的特征值;dmul=0表示待处理设备所在子网中第u个设备的设备厂商不为第l个设备厂商;dmul=1表示待处理设备所在子网中第u个设备的设备厂商为第l个设备厂商。

32、进一步地,所述tx通过以下步骤获取:

33、步骤51:获取待处理设备所在子网的目标流量数据。

34、步骤52:根据所述目标流量数据获取待处理设备所在子网中各设备之间的通讯关系,得到待处理设备所在子网对应的通讯关系矩阵。

35、步骤53:将所述通讯关系矩阵中的每一行进行顺序拼接,得到所述tx;其中,txu=(txu1,txu2,…,txua’,…,txuw);a’=1,2,…,w;txua’为待处理设备所在子网中第u个设备与第a’个设备的通讯关系特征值;txua’=0表示待处理设备所在子网中第u个设备不可向第a’个设备发送通讯数据;txua’=1表示待处理设备所在子网中第u个设备可向第a’个设备发送通讯数据;若a’=u,则txua’=0。

36、进一步地,pc=(hip,hxy);其中,

37、hip为根据待处理设备所在子网的数据包得到的活跃ip地址特征列表;hip=(hip1,hip2,…,hipc’,…hipd’);c’=1,2,…,d’;d’为预设第一数量值;hipc’为待处理设备所在子网中通讯频率第c’高的ip地址特征;hipc’=(hipc’1,hipc’2,hipc’3,hipc’4);hipc’1至hipc’4分别为待处理设备所在子网中,通讯频率第c’高的ip地址第1个字节至第4个字节对应的十进制数。

38、hxy为根据待处理设备所在子网的据包得到的活跃通讯协议类型特征列表;hxy=(hxy1,hxy2,…,hxym’,…,hxyn’);m’=1,2,…,n’;n’为预设第二数量值;hxym’为待处理设备所在子网中使用频率第m’高的通讯协议类型对应的特征;hxym’=(hxym’1,hxym’2,…,hxym’h’,…,hxym’g’);h’=1,2,…,g’;g’为预设的通讯协议类型的数量;hxym’h’为待处理设备所在子网中,使用频率第m’高的通讯协议类型对应的第h’个预设的通讯协议类型的特征值;hxym’h’=0表示待处理设备所在子网中,使用频率第m’高的通讯协议类型不为第h’个预设的通讯协议类型;hxym’h’=1表示待处理设备所在子网中,使用频率第m’高的通讯协议类型为第h’个预设的通讯协议类型。

39、进一步地,tc=(tc1,tc2);其中,tc1为目标时间段内子网对应的网络流量的平均速率;tc2为目标时间段内子网对应的网络流量的峰值速率;所述目标时间段的开始时间早于当前时间,结束时间为当前时间。

40、进一步地,所述α和β满足如下约束条件:

41、α+β=1。

42、一种安全防护策略的确定装置,包括:

43、特征获取模块,用于获取待处理设备的设备特征zj和其所在子网的子网特征zw。

44、标准特征信息获取模块,用于获取若干预设的安全防护策略对应的标准特征信息列表集b=(b1,b2,…,bi,…,bn);其中,i=1,2,…,n;n为预设的安全防护策略的数量;bi为第i个预设的安全防护策略对应的标准特征信息列表;bi=(bpi1,bpi2,…,bpij,…,bpif(i));j=1,2,…,f(i);f(i)为第i个预设的安全防护策略对应的标准特征信息的数量;bpij为bi中第j个标准特征信息;bpij=(bzjij,bzwij);bzjij为bpij中的标准设备特征;bzwij为bpij中的标准子网特征。

45、匹配度集获取模块,用于根据zj、zw和b,获取待处理设备对应的匹配度集p=(p1,p2,…,pi,…pn);其中,pi为待处理设备与第i个标准特征信息列表的匹配度;pi=(∑j=1f(i)(αzjpij+βzwpij))/f(i);zjpij为zj与bzjij的相似度;zwpij为zw与bzwij的相似度;α为预设的标准设备特征系数;β为预设的标准子网特征系数。

46、目标特征信息列表确定模块,用于将p中的最大值对应的标准特征信息列表确定为目标特征信息列表。

47、目标安全防护策略确定模块,用于将所述目标特征信息列表对应的预设的安全防护策略确定为所述待处理设备对应的目标安全防护策略。

48、本发明的有益效果体现在:

49、本发明获取待处理设备的设备特征和其所在子网的子网特征,这两个特征可作为待处理设备在其所在网络中的画像信息,能够更精准地表示待处理设备,应用这样的特征信息进行相似度计算,能够更准确地确定出待处理设备对应的目标特征信息列表,以提升最终目标安全防护策略的精准性,更好地对待处理设备进行网络安全防护。本发明设置有若干预设的安全防护策略对应的标准特征信息列表集,包含与预设的安全防护策略的数量相同的标准特征信息列表,每一标准特征信息列表对应一种预设的安全防护策略,每一标准特征信息列表包括若干标准特征信息,同一所述标准特征信息列表中的标准特征信息对应同一预设的安全防护策略,每一标准特征信息包括一个标准设备特征和一个标准子网特征,任意两个标准特征信息列表对应的预设的安全防护策略不同,具备这样对应关系的标准特征信息列表集能够全面、详细地给出每一标准特征与每一预设的安全防护策略的对应关系,将待处理设备的设备特征和其所在子网的子网特征与这样的标准特征进行相似度计算,能够更准确地确定出目标安全防护策略。本发明与同一网络中的设备同一应用相同安全防护策略,或设备用户自选安全防护策略等方式相比,能够有效优化安全防护策略的应用方案,为待处理设备设置更符合其自身情况的安全防护策略,有效提升网络安全防护能力。

- 还没有人留言评论。精彩留言会获得点赞!