基于canvas指纹识别深度溯源方法、系统及电子设备与流程

本技术涉及网络安全,具体为一种基于canvas指纹识别深度溯源方法、系统及电子设备。

背景技术:

1、近年来,随着网络的不断普及,网络攻击者采用的攻击技术及攻击手段也有了新的发展趋势,因此,网络安全问题也需要网络用户不断的关注并采取有效的安全防护措施。

2、sdn把控制层与数据转发层进行分离,给一些网络安全问题带来了新的的解决途径,但同时控制器独掌全网控制大权也出现了新的问题,如一旦控制器被攻击全网就不能正常运行,这样就使得sdn成为ddos(distributeddenialofservice,分布式拒绝服务)攻击的主要目标。ddos攻击是一种使用多台计算机作为攻击主机,通过向一台或者多台目标主机发送大量合法但是无用的数据包,使目标主机忙于对付大量恶意数据包而不能对正常请求提供服务的攻击方式。由于攻击主机的分布比较广泛,而且在攻击时会使用虚假的ip地址,使得ddos攻击难以追查源头,以及ddos攻击发起较为简单,隐蔽性也较强,难以检测防御等特点使得ddos成为主流的攻击手段之一,严重威胁着网络安全,因此,如何实现精准深度溯源和攻击链路分析是亟需解决的问题。

技术实现思路

1、本技术的主要目的在于克服现有技术的缺点与不足,提供一种基于canvas指纹识别深度溯源方法、系统及电子设备,通过浏览器唯一标识完成精确的标记,并通过sdn环境下的分布式拒绝服务ddos攻击检测与路径回溯算法恢复出攻击路径,能够实现精准深度溯源和攻击链路分析。

2、为了达到上述目的,本技术采用以下技术方案:

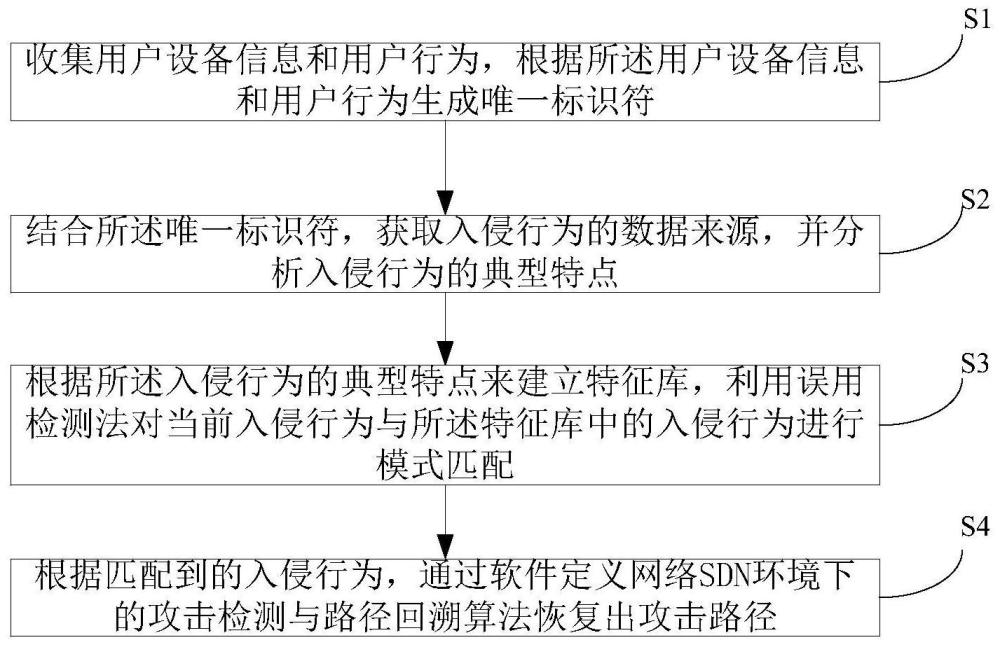

3、第一方面,本技术提供了基于canvas指纹识别深度溯源方法,包括下述步骤:

4、收集用户设备信息和用户行为,根据所述用户设备信息和用户行为生成唯一标识符;

5、结合所述唯一标识符,获取入侵行为的数据来源,并分析入侵行为的典型特点;

6、根据所述入侵行为的典型特点来建立特征库,利用误用检测法对当前入侵行为与所述特征库中的入侵行为进行模式匹配;

7、根据匹配到的入侵行为,通过sdn环境下的攻击检测与路径回溯算法恢复出攻击路径。

8、作为优选的技术方案,所述收集用户设备信息和用户行为,根据所述用户设备信息和用户行为生成唯一标识符是采用canvas指纹技术生成唯一标识符的,具体步骤为:

9、收集用户设备信息和用户行为,通过javavscript代码获取canvas元素,所述canvas元素包括操作系统、分辨率、像素比;

10、根据获取的canvas元素绘制图像;

11、获取所述绘制图像的像素数据,利用像素数据转换成唯一标识符。

12、作为优选的技术方案,所述结合所述唯一标识符,获取入侵行为的数据来源,并分析入侵行为的典型特点;步骤为:

13、根据唯一标识符获取用户设备特定信息,结合基于数据包标记的追踪溯源技术,将路径信息进行编码后填充在网络数据包的特定字段,路径信息将跟随网络数据包在网络中传播,并在被攻击端收集该路径信息,根据路径信息确定入侵行为,并分析入侵行为的典型特点。

14、作为优选的技术方案,所述利用误用检测法包括:

15、模式匹配方法:把已经提取出的入侵特征转化为模式并且存储于模式数据库,当检测到攻击时,把攻击特征与模式数据库中的模式逐一匹配;如果匹配成功则是出现了攻击行为;

16、专家系统方法:提取入侵特征,把入侵特征的检测用一个if-then语句来表示,if之间为入侵的特征,then之间则是系统在检测到特征时采取的手段。

17、状态转换方法:状态转换方法检测是基于规则的检测技术,利用状态转移图来表现检测攻击行为;所述状态转移图是用图形来说明成功完成攻击的途中所不可或缺的行为,入侵发生前的系统状态和入侵发生后的系统状态之间有一个或多个介在这两种状态的之间的中间状态的移动,攻击者通过状态移动来成功的实施入侵行为。

18、作为优选的技术方案,所述根据匹配到的入侵行为,通过sdn环境下的攻击检测与路径回溯算法恢复出攻击路径,具体的:

19、sdn采用分布式拒绝服务ddos攻击路径回溯方法,在检测出分布式拒绝服务ddos攻击之后,首先从核心交换机进行判断,确定核心交换机是否在攻击路径上,并依次计算核心交换机上下游交换机的熵值是否超出阈值来进行路径回溯,直至找到攻击方和被攻击方。

20、作为优选的技术方案,所述从核心交换机进行判断,确定核心交换机是否在攻击路径上,并依次计算核心交换机上下游交换机的熵值是否超出阈值来进行路径回溯,直至找到攻击方和被攻击方,步骤为:

21、核心交换机连接次级两台或者两台以上数量交换机,次级交换机分别连接主机,不同次级交换机连接的主机攻击另外的次级交换机下连接的主机,必须经过次级交换机再经过核心交换,此攻击过程中攻击方和被攻击方,回溯后即可锁定。

22、作为优选的技术方案,还包括采用基于信息熵的分布式拒绝服务ddos攻击路径回溯方法,对同一时间网络中只存在一种分布式拒绝服务ddos攻击时,当检测出网络中有分布式拒绝服务ddos攻击之后,由于只存在一种分布式拒绝服务ddos攻击,通过抓包分析快速的分析出受害主机,然后从受害主机进行精准攻击路径的回溯。

23、作为优选的技术方案,所述对同一时间网络中只存在一种分布式拒绝服务ddos攻击时,当检测出网络中有分布式拒绝服务ddos攻击之后,由于只存在一种分布式拒绝服务ddos攻击,通过抓包分析快速的分析出受害主机,然后从受害主机进行精准攻击路径的回溯,具体步骤为:

24、核心交换机连接次级两台或者两台以上数量交换机,次级交换机分别连接主机,不同次级交换机连接的主机攻击另外的次级交换机下连接的主机,首先判断出受害主机,从受害主机开始依此计算分析相邻设备的信息熵,计算分析次级交换机各个端口的信息熵进而找出位于攻击路径上的端口,平级或者逐级回溯,直至最终找到攻击主机。

25、第二方面,本技术提供了基于canvas指纹识别深度溯源系统,应用于所述的基于canvas指纹识别深度溯源方法,包括信息收集模块、典型特点分析模块、匹配入侵行为模块以及攻击路径模块;

26、所述信息收集模块,用于收集用户设备信息和用户行为,根据所述用户设备信息和用户行为生成唯一标识符;

27、所述典型特点分析模块,用于结合所述唯一标识符,获取入侵行为的数据来源,并分析入侵行为的典型特点;

28、所述匹配入侵行为模块,用于根据所述入侵行为的典型特点来建立特征库,利用误用检测法对当前入侵行为与所述特征库中的入侵行为进行模式匹配;

29、所述攻击路径模块,用于根据匹配到的入侵行为,通过sdn环境下的攻击检测与路径回溯算法恢复出攻击路径。

30、第三方面,本技术提供了一种电子设备,所述电子设备包括:

31、至少一个处理器;以及,

32、与所述至少一个处理器通信连接的存储器;其中,

33、所述存储器存储有可被所述至少一个处理器执行的计算机程序指令,所述计算机程序指令被所述至少一个处理器执行,以使所述至少一个处理器能够执行所述的基于canvas指纹识别深度溯源方法。

34、综上所述,与现有技术相比,本技术提供的技术方案带来的有效效果至少包括:

35、本技术通过浏览器唯一标识符完成精确的标记,结合唯一标识符,获取入侵行为的数据来源,并分析入侵行为的典型特点;根据典型特点来建立特征库,利用误用检测法检测与特征库中的模式相匹配的入侵行为;根据入侵行为,通过sdn环境下的攻击检测与路径回溯算法恢复出攻击路径;能够实现对于攻击行为的人机判断并分析攻击链路,能够有效地降低安全运维人员的人工处置时间,大幅降低安全运维人力成本的同时,也能够实现精准深度溯源和攻击链路分析。

- 还没有人留言评论。精彩留言会获得点赞!