一种基于非对称加密的云手机系统镜像防篡改的方法与流程

本技术涉及系统,特别涉及一种基于非对称加密的云手机系统镜像防篡改的方法。

背景技术:

1、云手机cloudphone,就是将云计算技术运用于网络终端服务,通过云服务器实现云服务的手机。其实就是深度结合了网络服务的智能手机,这类手机凭借自带的系统以及厂商架设的网络终端可以通过网络实现众多的功能。

2、1991年,rivest开发出技术上更为趋近成熟的md5算法。它在md4的基础上增加了安全-带子(safety-belts)的概念。虽然md5比md4复杂度大一些,但却更为安全。这个算法很明显地由四个和md4设计有少许不同的步骤组成。在md5算法中,信息-摘要的大小和填充的必要条件与md4完全相同。den boer和bosselaers曾发现md5算法中的假冲(pseudo-collisions),但除此之外就没有其他被发现的加密后结果了。md5就可以为任何文件,不管其大小、格式、数量,产生一个同样独一无二的“数字指纹”,如果任何人对文件做了任何改动,其md5值也就是对应的“数字指纹”都会发生变化。

3、android是一个开放性平台,开放的平台允许任何移动终端厂商加入android联盟中来。显著的开放性可以使其拥有更多的开发者,随着用户和应用的日益丰富,一个崭新的平台也能很快走向成熟。开放性对于android的发展而言,有利于积累人气,但同时开放的平台也会带来更大风险,消费者可以用刷机等手段改造手机。

4、在android中,字节码可以被修改并以apk文件的形式再次打包逆向android应用程序可以轻松提供测试登录凭据、对不良设计的洞察、有关使用的库和类的详细信息。它还可以提供有关应用程序中使用的加密类型的详细信息。这可以帮助攻击者不仅入侵一台设备,而且使用相同的解密方法入侵多台设备。在cloudphone云手机上,同样存在着android镜像的字节码被篡改的风险。

技术实现思路

1、本技术旨在至少在一定程度上解决相关技术中的技术问题之一。为此,本技术的一个目的在于提出一种基于非对称加密的云手机系统镜像防篡改的方法、系统、电子设备以及可读存储介质,实现提升运行安全性、保障用户及云手机运营商的利益、降低运行风险。

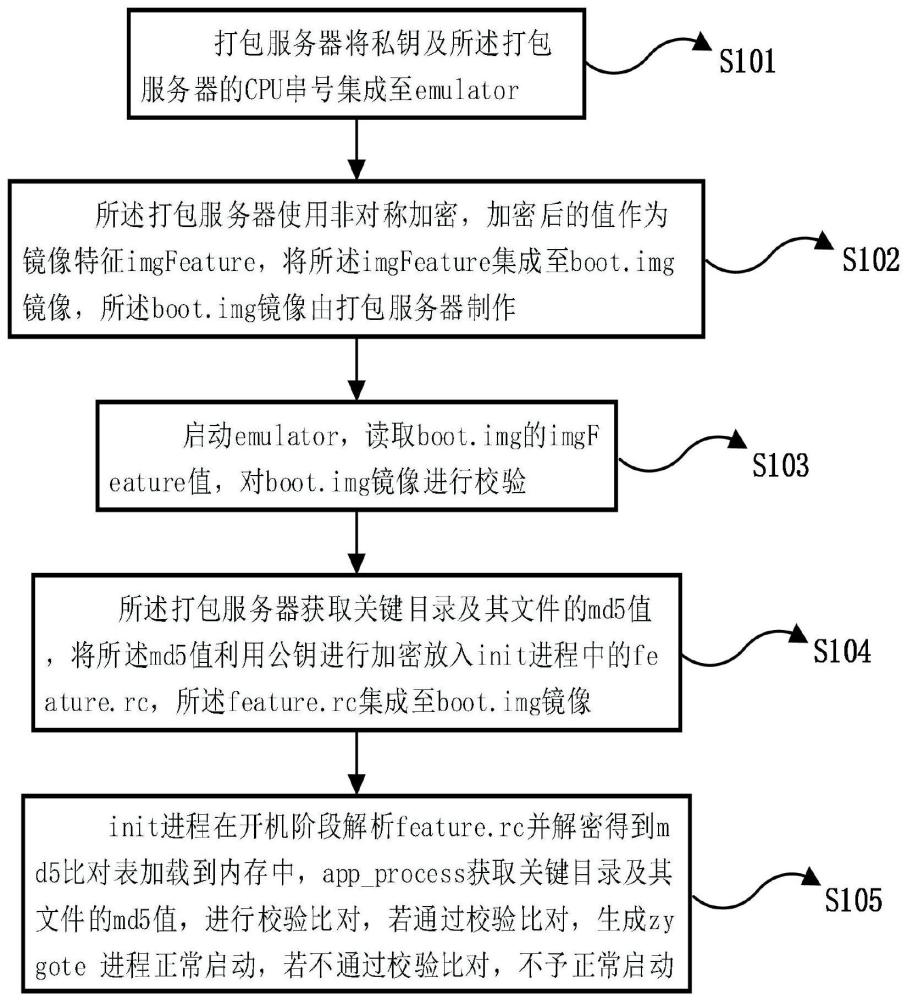

2、本技术公开的第一个方面,提供一种基于非对称加密的云手机系统镜像防篡改的方法,所述方法包括:

3、打包服务器将私钥及所述打包服务器的cpu串号集成至emulator;

4、所述打包服务器使用非对称加密,加密后的值作为镜像特征imgfeature,将所述imgfeature集成至boot.img镜像,所述boot.img镜像由打包服务器制作;

5、启动emulator,读取boot.img的imgfeature值,对boot.img镜像进行校验;

6、所述打包服务器获取关键目录及其文件的md5值,将所述md5值利用公钥进行加密放入init进程中的feature.rc,所述feature.rc集成至boot.img镜像;

7、init进程在开机阶段解析feature.rc并解密得到md5比对表加载到内存中,app_process获取关键目录及其文件的md5值,进行校验比对,若通过校验比对,生成zygote进程正常启动,若不通过校验比对,不予正常启动。

8、所述打包服务器使用非对称加密,加密后的值作为镜像特征imgfeature,将所述imgfeature集成至boot.img镜像的步骤,包括:

9、定义打包服务器的镜像imgid;

10、在加入定义打包服务器的镜像imgid时加入打包服务器的cpu串号;

11、利用打包机的公钥对所述镜像imgid+打包服务器的cpu串号加密;

12、把加密后的值作为镜像特征imgfeature;

13、在打包服务器制作boot.img镜像时,将imgfeature集成至boot.img镜像。

14、所述非对称加密,包括:

15、非对称加密是用一对密钥而不是一个,这对密钥包括公钥和私钥,加密是公钥,解密是私钥。

16、所述启动emulator,读取boot.img的imgfeature值,对boot.img镜像进行校验的步骤,包括;

17、启动emulator;

18、读取boot.img的镜像特征imgfeature值;

19、通过打包服务器的私钥对imgfeature进行解密,得到镜像imgid和打包服务器的cpu串号;

20、镜像imgid和打包服务器的cpu串号对boot.img镜像进行校验;

21、校验通过则进行加载boot.img,若校验不通过则不加载boot.img。

22、所述打包服务器获取关键目录及其文件的md5值,包括:

23、system.img镜像关键文件,包括/system/framework、system/priv-app和/system/bin关键目录及其文件,镜像关键文件和emulator由打包服务器生成,运行环境在host服务器。

24、所述init进程在开机阶段解析feature.rc并解密得到md5比对表加载到内存中的步骤,包括:

25、init进程进入开机阶段;

26、解析预置的feature.rc;

27、init利用打包服务器的私钥对feature.rc解密得到md5值,md5值组成一张比对表;

28、将md5比对表加载到内存中。

29、所述app_process获取关键目录及其文件的md5值,进行校验比对,包括:

30、init进程创建系统关键进程app_process;

31、app_process从镜像关键文件获取关键目录及目录文件的md5值;

32、获取关键目录及目录文件的md5值和内存中md5对比表的值进行校验对比;

33、若比对通过,生成zygote进程正常启动;若比对不通过,则目录或对应系统关键文件被篡改,则不予正常启动,每隔10s进行一次reboot操作,并在emulator中可以获取到相应的关键日志,进而判断故障。

34、本技术公开的第二个方面,提供一种基于非对称加密的云手机系统镜像防篡改的系统,所述系统包括:

35、集成模块,用于打包服务器将私钥及所述打包服务器的cpu串号集成至emulator;

36、非对称加密模块,用于所述打包服务器使用非对称加密,加密后的值作为镜像特征imgfeature,将所述imgfeature集成至boot.img镜像,所述boot.img镜像由打包服务器制作;

37、boot.img镜像校验模块,用于启动emulator,读取boot.img的imgfeature值,对boot.img镜像进行校验;

38、feature.rc集成至boot.img镜像模块,用于所述打包服务器获取关键目录及其文件的md5值,将所述md5值利用公钥进行加密放入init进程中的feature.rc,所述feature.rc集成至boot.img镜像;

39、校验模块,用于init进程在开机阶段解析feature.rc并解密得到md5比对表加载到内存中,app_process获取关键目录及其文件的md5值,进行校验比对,若通过校验比对,生成zygote进程正常启动,若不通过校验比对,不予正常启动。

40、本技术公开的第三个方面,一种电子设备,包括存储器、处理器及存储在存储器上并可在处理器上运行的计算机程序,所述处理器执行所述程序时,以实现一种基于非对称加密的云手机系统镜像防篡改的方法中的步骤。

41、本技术公开的第四个方面,一种可读存储介质,所述可读存储介质存储有计算机程序,所述计算机程序适于处理器进行加载,以执行所述的一种基于非对称加密的云手机系统镜像防篡改的方法中的步骤。

42、与现有技术相比,本技术提出的一种基于非对称加密的云手机系统镜像防篡改的方法,本技术的优点在于:

43、本技术提出的云手机系统镜像防篡改技术,立足于保护关键的system分区文件,从打包服务器、host服务器,到emulator、init进程、到app_process,再到每个关键系统文件,层层相扣,能有效保护system分区关键服务不会被篡改。

44、在emulator及boot.img之间引入非对称加密,同时在生成关键系统文件的文件信息时也引入非对称加密,迷惑企图篡改者,大幅提升控制的安全性

45、若云手机不小心装了流氓软件并万一被植入了病毒、木马,也只会导致系统无法正常启动,从而避免用户更大的损失,此时只要用户执行一下替换原有镜像即可继续正常使用。这样可实现提升运行安全性、保障用户及云手机运营商的利益、降低运行风险等目的。

46、相比现有云手机的系统镜像保护方案,本技术能有效联动打包服务器及host服务器,操作更安全。在emulator及boot.img之间引入非对称加密,大幅提升控制的安全性,通过非对称加密对emulator及启动分区的匹配保护,用md5值及打包机的cpu信息对文件进行保护机制,把关键文件列表的文件信息内置到启动分区,从而使系统文件跟emulator信息层层相扣的方式。关键文件只要经过修改,或关键目录有被新增、删减文件,系统都会无法正常启动。

- 还没有人留言评论。精彩留言会获得点赞!