一种基于大数据的网络隐藏效果智能评估系统的制作方法

本发明涉及评估系统领域,具体是一种基于大数据的网络隐藏效果智能评估系统。

背景技术:

1、网络隐藏效果是指通过技术手段,使设备在网络中的可见性降低,从而减少被攻击或被发现的风险。网络隐藏效果的好坏取决于多个因素,包括设备的安全性、网络配置、使用情况等。其中,又以网络配置因素最为重要,对于网络配置来说,如果设备所在的vlan存在安全隐患,或者设备在网络中的位置被暴露,就容易被攻击者发现。因此,要提高设备的网络隐藏效果,需要合理配置vlan和网络设备,避免设备在网络中的位置被暴露。

2、现有计算机设备在处于同一vlan的其它计算机被网络攻击攻破后容易被顺藤摸瓜找到,为此需要在计算机设备上部署相应的网络防护系统,而为了确保该网络防护系统具有合格的网络隐藏效果,需要提前对其进行评估,评估合格后再将其正式部署在相应的计算机设备上,但现有的评估系统无法针对网络防护系统的隐藏效果进行精准分析评估,且无法对多个网络防护系统同时进行比较分析。

3、因此,本领域技术人员提供了一种基于大数据的网络隐藏效果智能评估系统,以解决上述背景技术中提出的问题。

技术实现思路

1、本发明的目的在于提供一种基于大数据的网络隐藏效果智能评估系统,不仅能够对网络防护系统的隐藏效果进行精准分析评估,还可以对多个网络防护系统同时进行比较分析,以解决上述背景技术中提出的问题。

2、为实现上述目的,本发明提供如下技术方案:

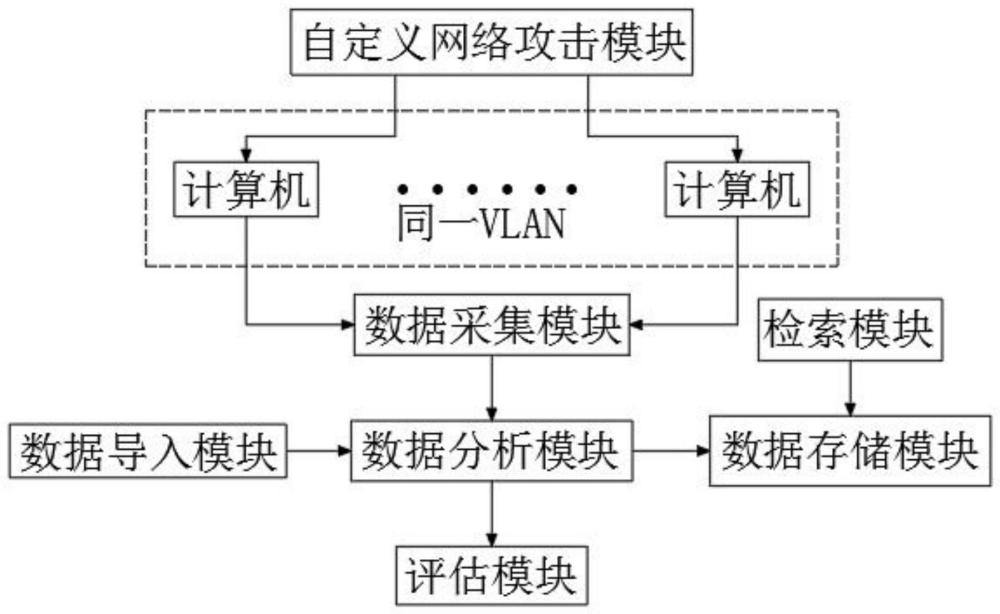

3、一种基于大数据的网络隐藏效果智能评估系统,包括自定义网络攻击模块、若干个处于同一vlan的计算机、数据采集模块、数据导入模块、数据分析模块、数据存储模块、检索模块、评估模块;

4、所述自定义网络攻击模块用于向若干个计算机发起自定义的网络攻击;若干个所述计算机用于部署不同的网络安全防护系统,并接受来自自定义网络攻击模块的网络攻击;所述数据采集模块用于通过网络扫描工具扫描同一vlan内的所有计算机,采集扫描结果,并通过网络监控软件来采集每个计算机与其他计算机之间的总网络通信量,最后将采集到的数据发送给数据分析模块;所述数据导入模块用于向数据分析模块导入预设信息;所述数据分析模块用于对接收的所有信息进行分析,输出分析结果给评估模块与数据存储模块;所述评估模块根据接收的分析结果对各个网络安全防护系统进行评估;所述数据存储模块用于存储分析结果供工作人员在需要时查看;所述检索模块用于输入关键词从数据存储模块筛选出相应的分析结果数据进行查看。

5、作为本发明进一步的方案:所述数据分析模块对接收的所有信息进行分析的具体过程为:

6、将同一vlan内的所有计算机进行编号并标记为ai,i=1···n;

7、将ai的扫描结果标记为bi,若扫描结果bi为“扫描出来了”,则将bi对应的计算机规划到第一序列;若扫描结果bi为“未扫描出来”,则将bi对应的计算机规划到第二序列;

8、将第一序列中的计算机标记为ci,i=1···m,再将第二序列中的计算机标记为di,i=1···w,其中,n=m+w;

9、将ci与其他计算机之间的总网络通信量标记为ei,i=1···m,再将di与其他计算机之间的总网络通信量标记为fi,i=1···w;

10、计算ci的风险权重值x=0.5+(ei/预设值)*50%,再计算di的风险权重值x=(fi/预设值)*50%;

11、输出各个计算机的风险权重值、计算机编号、网络安全防护系统编号、数据采集时间。

12、作为本发明再进一步的方案:所述自定义网络攻击模块发起八次网络攻击,每次间隔一小时;所述数据采集模块在网络攻击发生后进行数据采集,一共采集八次数据;所述数据分析模块依次进行八次数据分析,待八次数据分析结果出来后再对其进行二次分析,二次分析的具体过程为:

13、将各个计算机在第一次数据分析中的风险权重值标记为aix1,i=1···n,再将aix1与预设值进行比对,若aix1小于预设值,则将该aix1对应的计算机规划进入第一白名单;若aix1大于等于预设值,则将该aix1对应的计算机规划进入第一黑名单;将第一黑名单中的计算机按照风险权重值从小到大的顺序进行排列,生成第一列表;

14、将第一白名单中的计算机在第二次数据分析中的风险权重值标记为aix2,i=1···j,j≤n,再将aix2与预设值进行比对,若aix2小于预设值,则将该aix2对应的计算机规划进入第二白名单;若aix2大于等于预设值,则将该aix2对应的计算机规划进入第二黑名单;将第二黑名单中的计算机按照风险权重值从小到大的顺序进行排列,生成第二列表;

15、将第二白名单中的计算机在第三次数据分析中的风险权重值标记为aix3,i=1···k,k≤j,再将aix3与预设值进行比对,若aix3小于预设值,则将该aix3对应的计算机规划进入第三白名单;若aix3大于等于预设值,则将该aix3对应的计算机规划进入第三黑名单;将第三黑名单中的计算机按照风险权重值从小到大的顺序进行排列,生成第三列表;

16、将第三白名单中的计算机在第四次数据分析中的风险权重值标记为aix4,i=1···u,u≤k,再将aix4与预设值进行比对,若aix4小于预设值,则将该aix4对应的计算机规划进入第四白名单;若aix4大于等于预设值,则将该aix4对应的计算机规划进入第四黑名单;将第四黑名单中的计算机按照风险权重值从小到大的顺序进行排列,生成第四列表;

17、将第四白名单中的计算机在第五次数据分析中的风险权重值标记为aix5,i=1···r,r≤u,再将aix5与预设值进行比对,若aix5小于预设值,则将该aix5对应的计算机规划进入第五白名单;若aix5大于等于预设值,则将该aix5对应的计算机规划进入第五黑名单;将第五黑名单中的计算机按照风险权重值从小到大的顺序进行排列,生成第五列表;

18、将第五白名单中的计算机在第六次数据分析中的风险权重值标记为aix6,i=1···p,p≤r,再将aix6与预设值进行比对,若aix6小于预设值,则将该aix6对应的计算机规划进入第六白名单;若aix6大于等于预设值,则将该aix6对应的计算机规划进入第六黑名单;将第六黑名单中的计算机按照风险权重值从小到大的顺序进行排列,生成第六列表;

19、将第六白名单中的计算机在第七次数据分析中的风险权重值标记为aix7,i=1···h,h≤p,再将aix7与预设值进行比对,若aix7小于预设值,则将该aix7对应的计算机规划进入第七白名单;若aix7大于等于预设值,则将该aix7对应的计算机规划进入第七黑名单;将第七黑名单中的计算机按照风险权重值从小到大的顺序进行排列,生成第七列表;

20、将第七白名单中的计算机在第八次数据分析中的风险权重值标记为aix8,i=1···g,g≤h,再将aix8与预设值进行比对,若aix8小于预设值,则将该aix8对应的计算机规划进入第八白名单;若aix8大于等于预设值,则将该aix8对应的计算机规划进入第八黑名单;将第八黑名单中的计算机按照风险权重值从小到大的顺序进行排列,生成第八列表;再将第八白名单中的计算机按照风险权重值从小到大的顺序进行排列,生成第九列表。

21、作为本发明再进一步的方案:所述评估模块对各个网络安全防护系统进行评估的具体过程为:

22、将第一黑名单中计算机所部署的网络安全防护系统的网络隐藏效果评估为一级;同时,第一列表中越靠后的计算机,其网络隐藏效果越差;

23、将第二黑名单中计算机所部署的网络安全防护系统的网络隐藏效果评估为二级;同时,第二列表中越靠后的计算机,其网络隐藏效果越差;

24、将第三黑名单中计算机所部署的网络安全防护系统的网络隐藏效果评估为三级;同时,第三列表中越靠后的计算机,其网络隐藏效果越差;

25、将第四黑名单中计算机所部署的网络安全防护系统的网络隐藏效果评估为四级;同时,第四列表中越靠后的计算机,其网络隐藏效果越差;

26、将第五黑名单中计算机所部署的网络安全防护系统的网络隐藏效果评估为五级;同时,第五列表中越靠后的计算机,其网络隐藏效果越差;

27、将第六黑名单中计算机所部署的网络安全防护系统的网络隐藏效果评估为六级;同时,第六列表中越靠后的计算机,其网络隐藏效果越差;

28、将第七黑名单中计算机所部署的网络安全防护系统的网络隐藏效果评估为七级;同时,第七列表中越靠后的计算机,其网络隐藏效果越差;

29、将第八黑名单中计算机所部署的网络安全防护系统的网络隐藏效果评估为八级;同时,第八列表中越靠后的计算机,其网络隐藏效果越差;

30、将第八白名单中计算机所部署的网络安全防护系统的网络隐藏效果评估为九级;同时,第九列表中越靠后的计算机,其网络隐藏效果越差。

31、作为本发明再进一步的方案:所述自定义网络攻击模块发起网络攻击的具体过程为:

32、采集现有网络攻击代码,生成相应的网络攻击,将网络攻击按照病毒、木马、蠕虫、僵尸网络、拒绝服务型攻击、扫描窥探攻击、畸形报文攻击的种类分成七类;

33、从每一类网络攻击中抽取一个进行组合,形成第一攻击包,用第一攻击包发起第一次网络攻击;

34、从每一类网络攻击中抽取两个进行组合,形成第二攻击包,用第二攻击包发起第二次网络攻击;

35、从每一类网络攻击中抽取三个进行组合,形成第三攻击包,用第三攻击包发起第三次网络攻击;

36、从每一类网络攻击中抽取四个进行组合,形成第四攻击包,用第四攻击包发起第四次网络攻击;

37、从每一类网络攻击中抽取五个进行组合,形成第五攻击包,用第五攻击包发起第三次网络攻击;

38、从每一类网络攻击中抽取六个进行组合,形成第六攻击包,用第六攻击包发起第六次网络攻击;

39、从每一类网络攻击中抽取七个进行组合,形成第七攻击包,用第七攻击包发起第七次网络攻击;

40、从每一类网络攻击中抽取八个进行组合,形成第八攻击包,用第八攻击包发起第八次网络攻击。

41、作为本发明再进一步的方案:所述检索模块包括键盘与显示屏,其中,所述键盘用于输入关键词从数据存储模块筛选出相应的分析结果数据,所述显示屏用于显示筛选后的分析结果数据供人查看。

42、作为本发明再进一步的方案:所述显示屏在未进行筛选的情况下同时显示第一列表、第二列表、第三列表、第四列表、第五列表、第六列表、第七列表、第八列表,而在进行筛选后,显示筛选出的计算机在八次网络攻击中每一次的风险权重值。

43、与现有技术相比,本发明的有益效果是:

44、本技术不仅能够对网络防护系统的隐藏效果进行精准分析评估,还可以对多个网络防护系统同时进行比较分析。此外,评估结果基于八次网络攻击,每次网络攻击都会比上一次的网络攻击更为激烈,从而为用户筛选出网络隐藏效果最好的网络安全防护系统,而设置的九个列表,也方便工作人员针对不同的网络防护系统进行比较分析,从而让工作人员更直观的了解各个网络防护系统的优劣。

- 还没有人留言评论。精彩留言会获得点赞!