一种跨域环境中的僵尸网络检测方法及系统

本发明属于网络安全领域,特别涉及一种跨域环境中的僵尸网络检测方法及系统。

背景技术:

1、跨域网络流是指在不同域之间传输的网络流。在计算机网络中,域是通过域名、协议或端口进行标识和区分的网络实体。当流量从一个域传输到另一个域时就涉及到了跨域网络流。跨域网络流关联分析是一种网络分析方法,用于识别不同域之间网络流量的关联关系。跨域网络流关联分析的目的是将来自不同域之间的网络流进行关联性分析。

2、跨域网络流关联分析对网络安全有着重要的意义。通过分析不同域之间的网络流量数据,可以揭示出潜在的攻击者合作关系、威胁情报的传播路径以及攻击行为之间的相互影响。其中,跨域网络流关联分析能够很有效的去检测僵尸网络。僵尸网络通常涉及到多个域之间的流量交互和协作。僵尸网络通常由一个或多个控制节点和多个受控制的僵尸节点组成。这些节点之间通过跨域流量进行通信和指令传递——僵尸网络的控制节点会通过命令和控制通道向僵尸节点发送指令,并接收来自僵尸节点的数据。通过跨域网络流量的分析,可以识别不同域之间的指令和数据交换模式,从而推断可能存在的僵尸网络通信。僵尸网络的活动通常表现为大规模异常流量行为,例如大量的数据传播、频繁的连接请求、异常的协议行为等。通过分析跨域流量数据,可以识别和检测这些异常行为。

3、随着物联网(iot)的发展,许多设备已应用于敏感领域(如智能交通、医疗保健、工业控制),相较于传统设备(如笔记本电脑、手机、服务器),物联网设备因安全措施不足而更易受到攻击,而成倍增长的易受攻击设备为孕育僵尸网络创造了一个绝佳的场所。如今,大多数与僵尸网络相关的安全事件是由物联网僵尸网络引起的。僵尸节点与可疑主机是网络攻击的两个主要来源。僵尸节点是指被黑客控制的计算机,可以被用来进行各种网络攻击,如ddos攻击、恶意代码传播等。可疑主机则是指那些具有异常行为的主机,比如非正常的流量、端口扫描、频繁的登录尝试等。

4、现有针对单个传统网络区域的僵尸网络检测方法忽视了物联网的跨域隐私问题和资源约束特性,影响了检测的有效性。传统的僵尸网络检测方法一般致力于检测僵尸主机在连接c&c服务器时的相似性,检测特征不限于同步的dns请求、统一的周期模式、一致的系统事件、相互通信的目的地址等。但是,上述检测的前提是拥有最高数据访问权限。而在基于合作的物联网环境下,各网络区域拥有各自的隐私数据,尤其是关键基础设施中收集了大量隐私敏感数据,各区域是不愿直接相互共享其数据的。

5、为在合作环境中解决僵尸网络检测的隐私问题,可采用集中式的ttp(受信任的第三方)架构,它保存所有区域网络流量或系统日志,并计算隐藏在不同区域的僵尸主机之间的相似性。然而,建立这样一个ttp会带来性能瓶颈和单点故障等问题。其他方案如采用基于密码学的方法来保护隐私,但该方案需要消耗大量的通信和计算资源。对于资源受限的物联网设备而言,仅增加5%的cpu使用率就会减少物联网设备一年的电池寿命。

技术实现思路

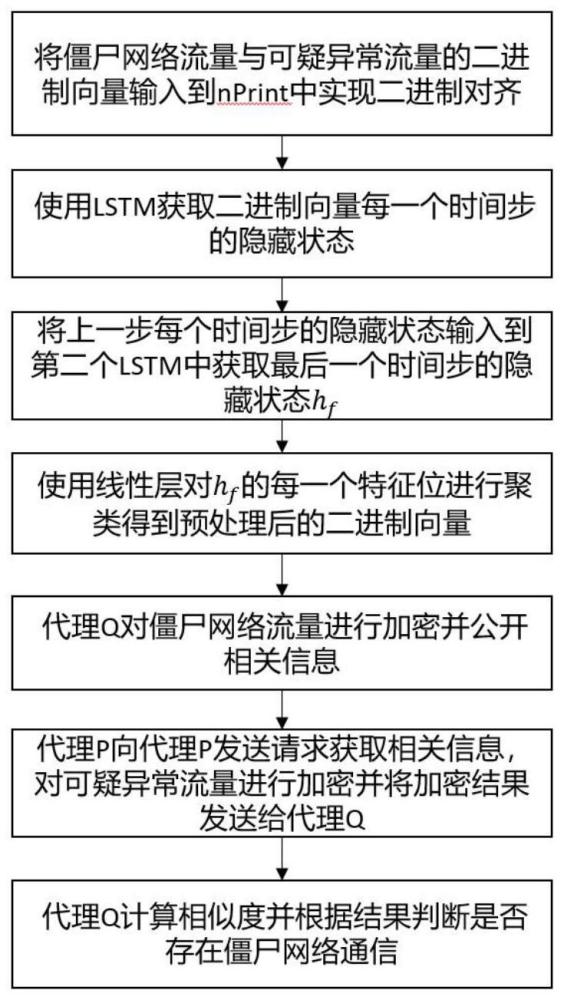

1、第一方面,本发明提供了一种跨域环境中的僵尸网络检测方法,该方法解决的关键问题是隐私保护下网络流量所对应的二进制向量间的相似度计算,具体包括以下步骤:

2、s1、代理q对僵尸网络流量进行特征预处理;代理p对可疑异常网络流量加密,或者可疑僵尸网络流量进行特征预处理;

3、s2、代理q对僵尸网络流量加密;

4、s3、代理p可疑异常网络流量或可疑僵尸网络流量加密;

5、s4、相似度计算包括:代理p中的加密可疑异常网络流量与代理q中的僵尸网络流量的相似度计算,或者代理p中的加密可疑僵尸网络流量与代理q中的僵尸网络流量的相似度计算;当相似度大于阈值时,则判定它们属于同一僵尸网络;

6、优选的,所述s1中的所述特征预处理,包括从僵尸主机提取二进制向量、使用神经网络算法进行特征提取;从僵尸主机提取二进制向量,采用nprint进行二进制对齐;

7、更优的,所述s1中的所述特征预处理中的神经网络算法包括输入层、lstm隐藏层和线性层;二进制对齐后的流向量的每一个特征输入到一个lstm cell中得到n个隐藏状态向量,再将n个隐藏状态输入到第二个lstm中输出最后时间步的隐藏状态向量,维度为n。使用一个线性层对最后输出隐藏状态向量的每一位做分类,大于0.5时特征值置为1,小于0.5时特征值置为0;

8、优选的,所述s2中所述的僵尸网络流量加密采用ppspc技术的组匹配方案对僵尸网络流量进行加密;

9、更优的,所述s2中所述的僵尸网络流量加密通过代理q将预处理后的僵尸网络流量的二进制特征向量b加密为新的加密向量d,特征向量的维度为n,具体计算方法如下:

10、s2.1、密钥生成:代理q选择两个大素数p和q,p为256bit,q满足q>(n+1)·p2;

11、s2.2、混淆因子生成:代理q为向量b中的每个元素bi生成随机数r1和r2作为混淆因子,满足条件r1·q≈1024bits,r2>0且然后向量b可计算其对应参数

12、s2.3、阈值选择:代理q设置一个阈值τ(根据具体网络环境由网络管理员确定),表示对可疑宿主的相似性容忍;即当僵尸网络流量b和可疑异常流量s的相似特征的数量大于τ时,说明网络中存在被僵尸网络感染的计算机主机,或者存在其他形式的恶意行为,比如恶意扫描,端口扫描等;

13、s2.4、向量生成:对于向量b,代理q按照如下公式计算其加密后的向量d,其中bi为向量b中的第i个元素,di为加密后的结果;

14、

15、上述公式可简化为:di=bip+r1(i)q+r2(i),(bi=1or 0);

16、s2.5、公开信息:代理q公开密钥p和加密向量d,留下阈值τ、密钥q、僵尸网络流量向量b特征个数f和相应参数k。

17、优选的,所述s3中的所述可疑异常网络流量加密采用ppspc技术的组匹配方案对可疑异常网络流量进行加密;

18、更优的,所述s3中的所述可疑异常网络流量加密包括以下步骤:

19、s3.1、混淆因子:对于加密向量d,代理p生成n个随机数r3,满足r3>0且

20、s3.2、向量生成:代理p根据如下公式计算可疑异常网络流量s对应的向量e,其中si为可疑异常网络流量向量的第i个元素,di为向量d的第i元素,计算向量e为

21、

22、上述公式可简化为:ei=(sip-si+1)di+r3(i),(si=1or0);

23、s3.3、加密结果计算:可疑异常网络流量s的加密结果l为:

24、s3.4、公开信息:代理p将加密结果l和异常网络流量s的特征个数g发送给代理q;

25、优选的,所述s4中的所述相似度计算方法为:代理q计算僵尸网络流量b与接收到的l之间的相似度,计算公式如下:

26、x=(l+k)mod q

27、

28、

29、第二方面,本发明提供了一种跨域环境中的僵尸网络检测系统,其特征在于,所述僵尸网络流检测系统包括第一域中的第一网络和第二域中的第二网络;所述第一网络包括多个网络主机,所述第二网络包括多个网络主机;所述第一域中的第一网络包括代理q,所述第二域中的第二网络包括代理p;

30、所述第一网络中的所述多个网络主机将产生的僵尸网络流量发往第一域中的所述代理q进行特征预处理和加密,从而由代理q生成加密后的僵尸网络流量;

31、所述第二网络中的所述多个网络主机将产生的可疑僵尸网络流量或可疑异常网络流量发往第二域中的所述代理p进行特征预处理和加密,从而由代理p生成加密后的可疑僵尸网络流量或可疑异常网络流量;

32、所述代理p将所述由代理p生成加密后的可疑僵尸网络流量或可疑异常网络流量发送给所述代理q;所述代理q计算接收到的所述由代理p生成加密后的僵尸网络流量或可疑异常网络流量与所述由代理q生成加密后的僵尸网络流量之间的相似度,并将计算结果返回给所述代理p,然后所述第一网络和所述第二网络再进行后续通信;

33、所述特征预处理包括以下步骤:使用nprint进行二进制向量对齐;使用神经网络算法进行特征提取;

34、所述的加密采用ppspc技术的组匹配方案。

35、所述相似度的计算方法采用ochiai相似性:

36、

37、相比现有技术,本发明具有以下有益效果:

38、本发明使用nprint实现僵尸网络流向量与可疑异常流量二进制特征向量对齐,方便后续计算可疑异常流与每个僵尸主机流特征向量每个特征的相似度,并且使用两个lstm有效地提取每个特征之间的时间依赖性和相关性,从而得到更加全面和准确的特征表示以及避免特征之间的信息损失和信息冗余。

39、本发明采用基于ppspc技术(即隐私计算的方法所属的技术类别)的组匹配方案,无需任何ttp或重度密码学方法即可保证高隐私度和轻量级性能,使多个组织能够在不暴露敏感数据的情况下协作检测僵尸网络。

- 还没有人留言评论。精彩留言会获得点赞!