一种区块链身份共识认证的混沌加密传输方法与流程

本发明涉及网络安全,特别涉及一种基于改进svm多分类入侵检测的区块链身份共识认证的混沌加密传输方法。

背景技术:

1、网络安全问题是当前互联网发展中面临的重要挑战之一,因此需要提出更加有效的安全保障方法来应对不断增加的安全威胁。网络入侵检测是一种动态主动的网络安全保护手段,通过对网络传输的流量信息进行分析来识别攻击行为。在大数据环境下,攻击行为变得越来越多且复杂,传统的入侵检测技术存在检测率低,且无法对攻击类型有效识别等问题,已经不能满足需求,这使得入侵检测技术逐步向智能高效化发展。身份共识算法对于区块链的有效应用至关重要,传统svm分类算法分类效果鲁棒性不强,改进svm分类适用于更加复杂场景的多分类。区块链安全认证至关重要,区块链身份共识认证结合网络入侵检测,利用以上安全检测模型对网络环境进行检测之后,在此范围内通过加密封装处理,建立保护信息传输的通道,确保信息安全传输。结合区块链技术网络安全传输中,进行传输节点之间的身份认证,建立传输节点之间的身份认证,建立传输节点间安全通信通道,确保信息传输的安全。

技术实现思路

1、本发明针对现有技术的缺陷,提供了一种区块链身份共识认证的混沌加密传输方法。确保数据在传输过程中不被攻击者窃取或篡改,为网络安全提供更加全面、高效和安全的保障。

2、为了实现以上发明目的,本发明采取的技术方案如下:

3、一种区块链身份共识认证的混沌加密传输方法,包括以下步骤:

4、s1:收集带标签的入侵检测数据,构建改进svm多分类求解模型,确定入侵类别。

5、svm多分类求解模型中采用高维空间中的决策函数来进行分类判断。该决策函数由一个权重向量w和偏置量b组成,并在高维空间中对输入向量x进行映射。训练模型时采用的是优化问题对偶形式,优化的目标是找到一组合适的模型参数,不断训练,同时满足一定的约束条件。

6、svm多分类求解模型中,核函数采用高斯核函数,核函数参数带宽δ>0的大小决定了样本之间的相似性,通过调整带宽的大小,得到更加适合分类的模型。使用一对一法进行多分类,每个类别对应一个二分类模型,将所有二分类模型组合起来,根据每个样本在所有分类器中的投票来确定最终分类结果。

7、s2:构建改进svm多分类输入数据,数据预处理和归一化,将原始数据转换为算法所需的格式。

8、针对入侵检测的数据,将其特征分为网络连接基本特征、网络连接内容特征、基于时间的网络流量特征三类,通过对这些特征的采集和统计,得到了包含31个特征的输入向量x。

9、在处理输入数据时,采用了归一化处理和字符特征数字化的方法。对于字符特征采用了十进制替换方法,并使用最大最小法将所有特征处理为0和1之间的数值,从而避免了量纲和数量级带来的影响。处理后的数据将作为svm多分类模型的输入数据,训练出预测网络入侵类型的分类器。

10、s3:改进svm多分类模型训练,输入构建的数据进行模型训练,提高模型识别入侵的能力。

11、在svm多分类模型训练过程中,先将输入数据分为不同的类别,根据一对一法建立多个svm二分类模型,并训练对应的svm分类器。对svm多分类器进行参数优化,采用网格搜索方法对参数进行优选。

12、在使用网格搜索过程中,设置了惩罚因子c和核函数带宽参数δ在一定范围内取值,采用迭代的方式,选择最佳的参数组合取值。通过对每个样本在所有分类器中投票的情况进行统计,选取其中投票最多的分类结果为该样本的最终分类结果。在出现多个分类结果投票得票相等的情况下,根据样本与分类器支持向量的欧式距离大小来选择距离最小的分类器作为该样本的分类。

13、s4:s4:改进svm多分类模型优选,基于多个参数组合,针对每个类别分别选取最优的特征值组合,并建立对应的二分类模型。

14、s5:基于改进svm多分类模型构建网络入侵检测,根据分类模型识别数据集中的入侵行为,输入新数据,输出分类结果,即入侵检测结果。

15、s6:基于pbft(practical byzantine fault tolerance)共识机制的身份认证,使用区块链技术建立安全传输通道,并保证通信双方的身份和信息的完整性和可靠性。

16、s7:采用组合混沌加密传输,将数据在传输过程中保持随机性,防止攻击者窃取数据,从而实现数据的安全传输。

17、进一步地,s1具体包括:

18、采用高维空间中的决策函数来进行分类判断,φ(x)为输入向量x经过映射后的向量,在高维空间中的决策函数如下:f(x)=wtφ(x)+b,其满足如下约束:

19、

20、其中,w和b是模型参数,(xi,yi)输入向量的x的分量,αi为第i个拉格朗日乘子;

21、其对偶问题为:

22、

23、核函数选取高斯核:δ>0为高斯核的带宽。

24、二分类的决策目标函数为:

25、多分类svm模型,基于一对一法,在数据样本中的任意两种类别之间设计一个svm,k个类别的样本构造出个svm,根据每个样本在所有分类器中的投票来确定最终分类结果。

26、进一步地,s2具体包括:

27、入侵检测数据特征分为网络连接基本特征、网络连接内容特征、基于时间的网络流量特征。

28、网络连接基本特征:l=(l1,l2,...,l9),分别为连接持续时间、连接协议、目的地址网络服务类型、连接错误或正常的状态、源主机至目标主机的数据字节数、目标主机至源主机的字节数、是否来源或送至相同的端口及主机、错误片段的数量和加急包的个数。

29、网络连接内容特征统计网络连接的内容信息,g=(g1,g2,...,g13),其分别为敏感文件和目录被访问的次数、尝试登录失败的次数、是否登录成功、出现妥协条件的次数、是否拥有root权限、’su root’命令是否出现、root用户访问次数、文件创建操作的次数、对关键文件访问的次数、ftp会话中出站命令的次数和是否为guest。

30、基于时间的网络流量特征,h=(h1,h2,...,h9),其对过去几秒内出现的网络连接数据进行统计,其分别为与当前连接有相同目标主机的连接数、与当前连接有相同服务的连接数、与当前连接有相同目标主机连接出现“syn”错误的连接百分比、与当前连接有相同服务连接出现“syn”错误的连接百分比、当前连接有相同目标主机连接出现“rej”错误的连接百分比、与当前连接有相同服务连接的出现“rej”错误的连接的百分比、与当前连接有相同目标主机连接的有相同服务连接的百分比、与当前连接有相同目标主机连接的有不同服务连接的百分比和与当前连接有相同服务连接的有不同目标主机的连接的百分比。

31、将网络入侵划分为:正常情况和4类攻击情况类型,其分别为端口监视和探测攻击、拒绝服务攻击dos、普通用户对超级用户特权的非法访问u2r和远程主机非法访问r2l。

32、数据集归一化处理和字符特征数字化,对于字符特征,采用十进制替换,采用最大最小法进行归一化,避免量纲和数量级的影响:分类模型总体输入向量为:x=(x1,x2,x3,...,x31)。

33、进一步地,s3具体包括:

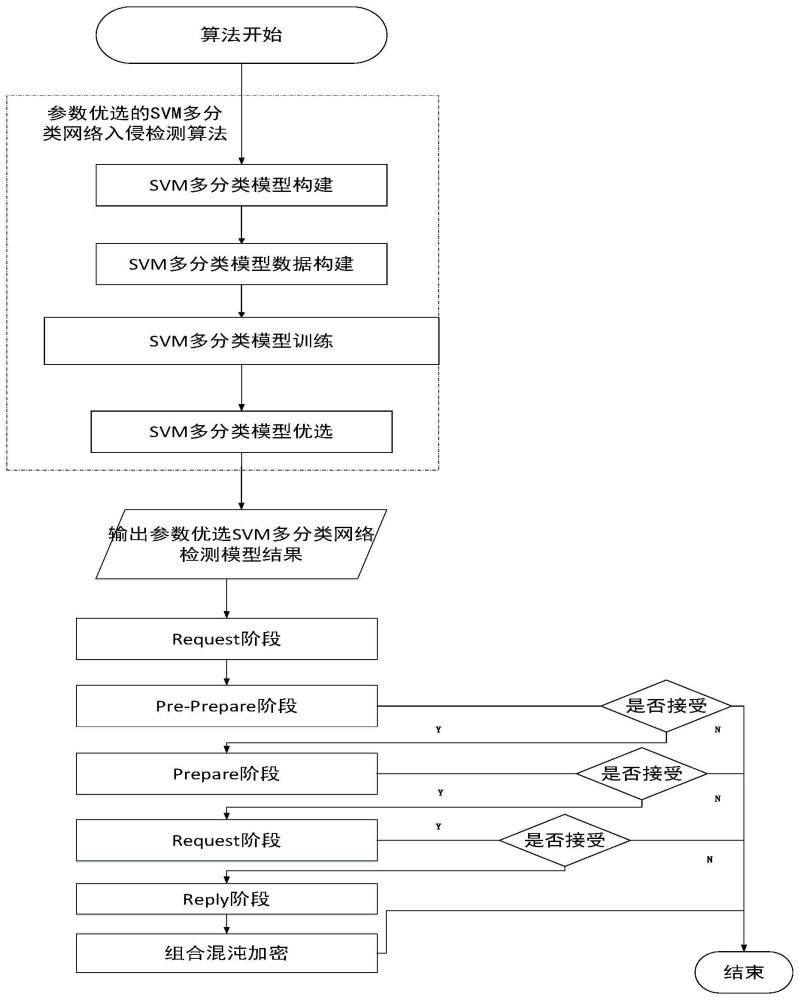

34、输入模型进行训练,获取个svm模型参数,基于svm多分类参数优选最终模型,获知最终的个svm模型参数。

35、对svm多分类器进行参数优化,设置网格搜索其最优的参数,即c和δ,在其取值范围内,迭代选择其最优的参数组合取值。核函数参数δ的取值范围为[0.5,0.6],惩罚因子c的取值范围为[5,6]。分别取δ=0.5,0.55,0.6,c分别取c=5,5.5,6,参数组合为9个。

36、分别基于以上9个参数组合,分别训练多分类模型,统计每个样本分类的所有分类结果,选取其中最大的作为最终分类结果。并且任意取满足取值范围的参数作为最终参数。若出现在多种分类类别中出现次数相等时,则计算该样本与多种分类模型支持向量的欧式距离,选择欧式距离最小的分类模型的结果为最终结果。其中,xi为第i个样本,wj为与之对比的第j个支持向量机分类模型。

37、进一步地,s6具体包括:

38、首先申请节点发送请求,消息传递的整体路径如图3所示;

39、消息状态迁移路径:request->pre-prepare->prepare->commit->reply。

40、假设有4个客户端,请求端c向任意一个节点发送请求,该节点为0。

41、在pre-prepare阶段,服务端0节点将会将请求广播至1、2、3三个节点,同时询问其他节点是否接受该消息,如有任何节点不接受该消息则终止传递。

42、在prepare阶段,每个节点将会收到广播的消息,保存并再次广播给其他节点,若有任何节点拒绝保存该消息则终止传递。

43、在commit阶段,若有足够的节点已经同意该消息,则进入commit阶段,每个节点会在本地执行交易并向其他节点广播该消息,拒绝保存该消息的节点会终止传递。

44、在reply阶段,各个节点将向申请节点c反馈是否同意该消息,如果至少有一定数量的节点同意该消息,则视为该消息得到了身份共识认证,认证过程结束。

45、进一步地,s7具体步骤如下:

46、s71:使用logistic完全映射和iterative映射组合而成的混沌序列生成器,输出为介于0到1之间的实数序列。

47、s72:应用logistic完全映射和iterative映射,计算生成离散化的混沌序列。将生成的实数序列离散化,转为256个不重复的整数序列。采用logistic完全映射表达式xn+1=μxn(1-xn),0<xn<1,0<μ≤4进行计算。

48、s73:使用线性同余随机数发生器生成伪随机序列,与离散混沌化序列进行异或。该步骤中,采用线性同余随机数发生器生成伪随机序列。伪随机序列与离散混沌化序列异或得到复合后的混沌序列。

49、s77:复合后的混沌序列的范围为[0,231-1],8×8s盒需要[0,255]的范围。对混沌序列进行取模操作,并将取模后的结果填充到16×16的表格中。

50、s78:des子密钥为8位,从上表中不重复的256个数中选择,进行迭代运算。迭代次数为20,轮函数使用整型logistic映射计算。使用亦或,模加运算方式,计算出8位子密钥。

51、s79:将输入数据划分为左右两部分,每部分数据大小都是8位。右半部分与子密钥ki2进行模28加法运算,左半部分与子密钥ki1进行异或运算后,再与右边中间结果进行异或运算,左右部分经过s盒查表运算,分别左移3位与5位后进行异或运算。左半部分数据与子密钥ki3进行模28加法运算,右半部分数据先后与子密钥ki4和中间结果进行异或计算,最后,左半部分数据进入整型化的logistic混沌映射进行计算,左右两部分分别作为下一轮的输入。

52、与现有技术相比,本发明的优点在于:

53、1.高安全性:该混沌加密传输方法采用了组合混沌序列生成算法,结合多重混沌序列优势,避免了单一混沌序列加密易受到攻击的弱点,大大增强了数据传输的安全性。

54、2.较高的加密效率:该传输方法中,将svm算法应用于入侵检测,通过高效的多分类算法对数据进行分类,避免了数据分类过程的计算耗时,提高了加密传输的效率。

55、3.良好的可扩展性:该传输方法应用于区块链中的身份共识认证过程,可以灵活扩展到多个节点,已经通过实验检验良好。

56、4.可靠性高:采用多组子密钥,在加密过程中进行迭代计算,增加了加密过程的复杂度,提高了数据传输的可靠性和安全性。同时,该方法采用了改进的svm算法作为入侵检测模型,具有较强的识别和判别能力,进一步提高了传输数据的可靠性。

57、5.保护用户隐私:该方法采用多级加密方式对用户数据进行保护,用户隐私得到了较好的保护,符合用户隐私保护的要求。

- 还没有人留言评论。精彩留言会获得点赞!