一种基于日志分析的漏洞扫描方法、系统及存储介质与流程

本发明属于数据处理,具体涉及一种基于日志分析的漏洞扫描方法、系统及存储介质。

背景技术:

1、随着计算机技术的发展,网络攻击日益泛滥,网络攻击可能导致企业和个人遭受重大的经济损失。例如,勒索软件攻击可能要求支付赎金以解锁数据,而数据泄露则可能导致企业声誉受损和客户流失,对关键基础设施的攻击可能会造成广泛的社会混乱和功能瘫痪。

2、为保护计算机系统的安全,现有技术中提出了如下技术防范网络攻击,如中国专利文件“cn108471429b”公开了一种网络攻击告警方法及系统,该方法通过检测目标主机是否受到网络攻击并确定网络攻击的攻击类型;若目标主机受到网络攻击,则检测网络攻击是否成功并确定成功的网络攻击的攻击动作;若网络攻击成功,则生成包括网络攻击的攻击类型和网络攻击的攻击动作的第一告警信息,否则生成包括网络攻击的攻击类型的第二告警信息。该发明能够将成功的网络攻击筛选出来,从而能够提高运维效率,发现真实漏洞。

3、然而,上述方法是基于网络攻击已经发生后再进行识别,虽然也能够防范网络攻击,但由于是在识别到攻击之后再采取应对措施,因此仍然可能会出现一定的数据损失风险。

技术实现思路

1、为解决上述问题,本发明提供了一种基于日志分析的漏洞扫描方法、系统及存储介质,以实现在攻击进入系统时可以更好的保护系统数据的安全。

2、为了达到上述的发明目的,本发明提出一种基于日志分析的漏洞扫描方法,包括:

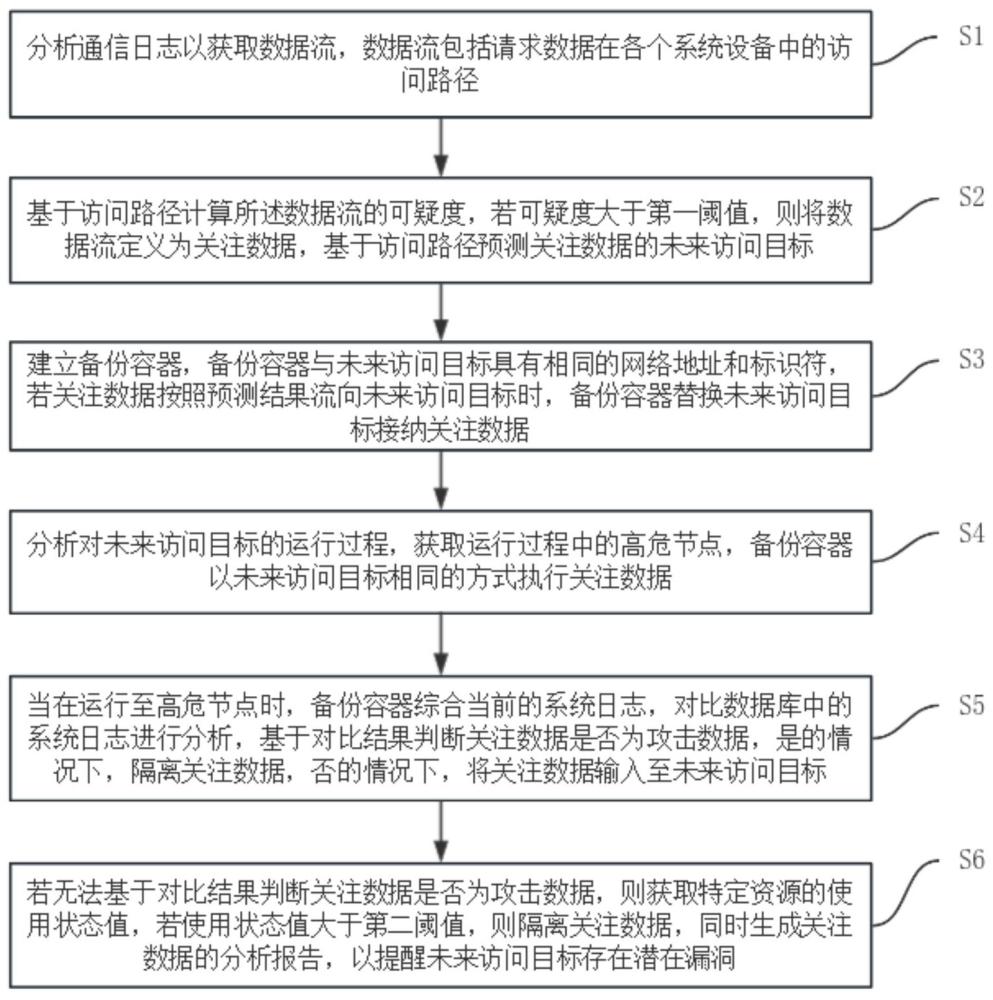

3、分析通信日志以获取数据流,所述数据流包括请求数据在各个系统设备中的访问路径;

4、基于所述访问路径计算所述数据流的可疑度,若所述可疑度大于等于第一阈值,则将所述请求数据定义为关注数据,基于所述访问路径预测所述关注数据的未来访问目标;

5、建立备份容器,所述备份容器与所述未来访问目标具有相同的网络地址和标识符,若所述关注数据按照预测结果流向所述未来访问目标时,所述备份容器替换所述未来访问目标接纳所述关注数据;

6、分析对所述未来访问目标的运行过程,获取所述运行过程中的高危节点,所述备份容器以所述未来访问目标相同的方式执行所述关注数据;

7、当在运行至所述高危节点时,所述备份容器综合当前的系统日志,对比数据库中的系统日志进行分析,基于对比结果判断所述关注数据是否为攻击数据,是的情况下,隔离所述关注数据,否的情况下,将所述关注数据输入至所述未来访问目标;

8、若无法基于对比结果判断所述关注数据是否为攻击数据,则获取特定资源的使用状态值,若所述使用状态值大于第二阈值,则隔离所述关注数据,同时生成所述关注数据的分析报告,以提醒所述未来访问目标存在潜在漏洞。

9、进一步的,基于所述访问路径预测所述关注数据的未来访问目标包括以下步骤:

10、对各个系统设备进行编号,所述访问路径包括各个系统设备的系统名称,将所述系统名称定义为节点,所述节点具有与系统设备相同的编号,基于所述关注数据的所述访问路径,使用流向线将对应的所述节点连接,以生成与所述访问路径对应的第一流程图,将所述第一流程图处理为第二流程图;

11、数据库事先录入有第一模板图和对应的第二模板图,所述第一模板图基于历史访问路径生成,所述历史访问路径为已经判断为攻击的访问路径;

12、获取所述第二流程图中所述节点的存在数量,在所述数据库中进行一次检索,以筛选包含所述存在数量大于等于所述第二流程图的所述第二模板图,定义为第一筛选结果;

13、基于所述第二流程图中包括的所述节点编号,在所述第一筛选结果中再次筛查,获得包含相同所述节点编号的第二筛选结果;

14、获取各个所述第二筛选结果对应的所述第一模板图,基于第一公式计算所述第一流程图与各个所述第一模板图的匹配值,所述第一公式为:,其中,为所述第一流程图和所述第一模版图中相同编号所述节点的总数量,为所述第一流程图和所述第一模版图中连接相同所述节点的所述流向线的数量,、可根据实际情况进行设置;

15、将其中所述匹配值最大的所述第一模板图定义为目标模板,获取所述目标模板的终点节点,将所述终点节点作为所述关注数据的未来访问目标。

16、进一步的,将所述第一流程图处理为所述第二流程图,包括以下步骤:

17、获取所述第一流程图包括的所述节点,定位其中编号重复出现的所述节点为目标节点,将所述目标节点合并为一个所述节点,同时基于更改后所述节点的位置,调整所述流向线,以将所述第一流程图修改为中转流程图,将所述中转流程图中指向同一个编号所述节点的流向线进行精简,以使得每个所述节点仅被两条所述流向线连接,将精简后的所述中转流程图定义为所述第二流程图。

18、进一步的,计算所述访问路径可疑度,包括以下步骤:

19、预设第一规则、第二规则和第三规则,所述第一规则、所述第二规则和所述第三规则对应有第一评分、第二评分和第三评分,基于所述访问路径满足的规则数量,将对应的评分相加,获得总评分,将所述总评分定义为所述访问路径的所述可疑度。

20、进一步的,分析所述系统日志以获取所述访问路径,包括以下步骤:

21、抽取系统设备的运行日志,获取所述系统设备的所属部门,基于所述运行日志获取所述请求数据的承载软件,以及所述请求数据的来源地址,基于所述来源地址继续追溯,以获取所述请求数据在所述来源地址的所述运行日志,基于所述运行日志继续获取系统名称、承载软件和所属部门,重复本步骤,直至获取的所述运行日志不再存在所述来源地址,基于所获得的系统名称、承载软件和所属部门生成所述访问路径。

22、本发明还提供了一种基于日志分析的漏洞扫描系统,该系统用于实现上述所述的一种基于日志分析的漏洞扫描方法,该系统包括:

23、采集模块,分析通信日志以获取数据流,所述数据流包括请求数据在各个系统设备中的访问路径;

24、数据分析模块,基于所述访问路径计算所述数据流的可疑度,若所述可疑度大于等于第一阈值,则将所述请求数据定义为关注数据,基于所述访问路径预测所述关注数据的未来访问目标;

25、仿真构建模块,建立备份容器,所述备份容器与所述未来访问目标具有相同的网络地址和标识符,若所述关注数据按照预测结果流向所述未来访问目标时,所述备份容器替换所述未来访问目标接纳所述关注数据;

26、仿真处理模块,分析对所述未来访问目标的运行过程,获取所述运行过程中的高危节点,所述备份容器以所述未来访问目标相同的方式执行所述关注数据;

27、第一判断模块,当在运行至所述高危节点时,所述备份容器综合当前的系统日志,对比数据库中的系统日志进行分析,基于对比结果判断所述关注数据是否为攻击数据,是的情况下,隔离所述关注数据,否的情况下,将所述关注数据输入至所述未来访问目标;

28、第二判断模块,若无法基于对比结果判断所述关注数据是否为攻击数据,则获取特定资源的使用状态值,若所述使用状态值大于第二阈值,则隔离所述关注数据,同时生成所述关注数据的分析报告,以提醒所述未来访问目标存在潜在漏洞。

29、本发明还提供了一种计算机存储介质,所述计算机存储介质存储有程序指令,其中,在所述程序指令运行时控制所述计算机存储介质所在设备执行上述所述的一种基于日志分析的漏洞扫描方法。

30、与现有技术相比,本发明的有益效果至少如下所述:

31、本发明通过分析请求数据的数据流,从而获得对应的访问路径,之后,通过访问路径计算请求数据的可疑度,并且只对可疑度较大的请求数据进行进一步的判断,如此降低了数据的分析压力;在判定请求数据为高度可疑的数据后,预测请求数据在未来可能要访问的设备,建立与要访问设备相同的备份容器,通过将请求数据引诱至备份容器中运行,从而使得,即便接收到的数据为攻击数据,由于该数据是在事先设置的备份容器中运行,因此不会对原有系统造成危害,降低了数据受损风险。

32、攻击数据一般倾向于在高危节点进行攻击,因此通过对高危节点前进行日志分析就可以确定请求数据是否为攻击数据,因此本发明综合请求数据在高危节点前的系统日志进行分析,从而减少了相关人员分析所需的工作量。

- 还没有人留言评论。精彩留言会获得点赞!