多钥匙认证管理方法、装置、系统及存储介质与流程

1.本技术实施例涉及汽车车身控制技术领域,特别地,涉及一种多钥匙认证管理方法、装置、系统及存储介质。

背景技术:

2.随着蓝牙低能耗(bluetooth low energy,ble)、近场通讯(near field communication,nfc)、超宽带(ultra wide band,uwb)通讯及定位技术在移动设备上的广泛采用,借助于以上技术的汽车数字钥匙也日趋普遍。相比于传统的汽车钥匙,采用数字钥匙,用户不需要额外携带实体智能遥控钥匙,且可以借助移动设备交互界面,实现传统钥匙不能实现的可视化以及更丰富的双向交互功能,人车交互更自然便捷。

3.目前,虽然数字钥匙的使用已经较为普及,但是由于车型定位差异、车辆配置差异、数字钥匙精度等问题,传统的智能遥控钥匙仍然与数字钥匙并存。

4.部分车型配置了实现智能钥匙认证与定位的无钥匙进入及启动(passive entry passive start,peps)系统。车辆增加蓝牙钥匙配置后,又需要增配智能蓝牙模块,以实现蓝牙钥匙的认证与定位。车辆增加nfc钥匙配置后,还需要增配实现nfc钥匙认证的nfc认证模块,以实现nfc钥匙的认证与定位等。即,随着钥匙类型的增加,需要增加与该类钥匙相应的认证与定位管理模块,需要对整个系统的逻辑做较大调整,导致系统变化大,功能分散,集成度低导致系统成本较高,开发工作量大。

技术实现要素:

5.本技术实施例提供一种多钥匙认证管理方法、装置、系统及存储介质,以改善上述问题。

6.第一方面,本技术实施例提供一种多钥匙认证管理方法。该方法包括:响应预设请求,获取车辆已添加的多种钥匙的配置状态;基于配置状态,获取多种钥匙的认证结果;将认证结果表征认证成功的钥匙的类型和预设请求发送至与预设请求对应的系统,指示与预设请求对应的系统根据钥匙的类型执行预设请求。

7.第二方面,本技术实施例提供一种多钥匙认证管理装置。该装置包括配置状态获取模块、认证结果获取模块、发送模块。其中,配置状态获取模块用于响应预设请求,获取车辆已添加的多种钥匙的配置状态。认证结果获取模块用于基于配置状态,获取多种钥匙的认证结果。发送模块用于将认证结果表征认证成功的钥匙的类型和预设请求发送至与预设请求对应的系统,指示与预设请求对应的系统根据钥匙的类型执行预设请求。

8.第三方面,本技术实施例提供一种多钥匙认证管理系统。该系统包括多种钥匙和控制器。其中,控制器包括计时器、存储器、一个或多个处理器以及一个或多个应用程序。其中,一个或多个应用程序被存储在存储器中,并被配置为当被一个或多个处理器调用时执行本技术实施例提供的多钥匙认证管理方法。

9.第四方面,本技术实施例提供一种计算机可读取存储介质。该计算机可读取存储

介质中存储有程序代码,该程序代码被配置为当被处理器调用时执行本技术实施例提供的多钥匙认证管理方法。

10.本技术实施例提供一种多钥匙认证管理方法、装置、电子设备及存储介质。通过响应预设请求,获取车辆已添加的多种钥匙的配置状态;基于配置状态,获取多种钥匙的认证结果;将认证结果表征认证成功的钥匙的类型和预设请求发送至与预设请求对应的系统,指示与预设请求对应的系统根据钥匙的类型执行预设请求,从而可以根据已添加的钥匙的配置状态和认证结果来确定根据何种钥匙执行预设请求,通过对多种钥匙的认证管理的集中处理,有效减少了后续钥匙类型增加或减少时,增减与该钥匙类型对应的控制模块的软件更改工作量,简化了系统的处理逻辑,节省了系统的计算成本和时间。

附图说明

11.为了更清楚地说明本技术实施例中的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本技术的一些实施例,对于本领域技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其它的附图。

12.图1是本技术实施例提供的多钥匙认证管理方法的应用场景的示意图;

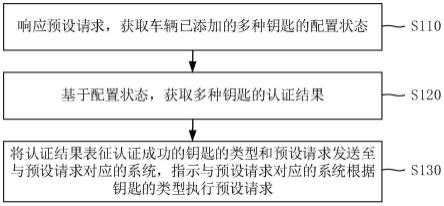

13.图2是本技术一实施例提供的多钥匙认证管理方法的流程示意图;

14.图3是本技术另一实施例提供的多钥匙认证管理方法的流程示意图;

15.图4是本技术一示例性实施例提供的车辆的预设解锁区域的示意图;

16.图5是本技术又一实施例提供的多钥匙认证管理方法的流程示意图;

17.图6是本技术一示例性实施例提供的多钥匙认证管理系统被动解锁的流程示意图;

18.图7是本技术一示例性实施例提供的多钥匙认证管理系统启动认证的流程示意图;

19.图8是本技术实施例提供的多钥匙认证管理装置的结构框图;

20.图9是本技术实施例提供的多钥匙认证管理系统的结构框图;

21.图10是本技术实施例提供的计算机可读取存储介质的结构框图。

具体实施方式

22.为了使本技术领域的人员更好地理解本技术方案,下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述。

23.请参阅图1,图1是本技术实施例提供的多钥匙认证管理方法的应用场景的示意图。应用场景10包括多钥匙认证管理系统11、电源控制系统12、低频天线13、射频接收模块14、门锁控制系统15、信息显示系统16、传感器集成模块17、nfc接收模块18以及各种开关19。其中,多钥匙认证管理系统11分别与电源控制系统12、射频接收模块14、门锁控制系统15、信息显示系统16、传感器集成模块17、nfc接收模块18通过总线连接。多钥匙认证管理系统11分别与低频天线13和各种开关19通过硬线连接。

24.多钥匙认证管理系统11可以响应解闭锁请求/车辆启动认证请求同时对多种钥匙进行认证与定位,并将先完成认证与定位的钥匙类型和解闭锁请求/车辆启动认证请求发

送至对应的门锁控制系统15/电源控制系统12,以执行车辆的解闭锁/启动认证功能。

25.电源控制系统12在获取到认证成功的钥匙类型和车辆启动认证请求,可以根据该钥匙启动车辆。类似地,门锁控制系统15在获取到认证成功的钥匙类型和解闭锁请求,可以根据该钥匙对车门执行解闭锁操作。

26.射频接收模块14和低频天线13用于收发射频信号。在一些实施例中,以实体钥匙为例,射频信号中可以包括钥匙的身份标识(identity document,id)、场强信息、随机数等信息。多钥匙认证管理系统11中的控制器可以获取射频接收模块14接收到的射频信号,并根据解析射频信号得到的场强信息判断钥匙的具体位置,根据解析射频信号得到的钥匙的id、随机数等信息,实现钥匙的合法性认证。

27.信息显示系统16可以通过其上的人机交互界面与用户实现交互功能。例如,当信息显示系统16获取到多钥匙认证管理系统11发送的表征钥匙认证未成功的提示信息时,可以通过人机交互界面向用于显示该提示信息。

28.传感器集成模块17可以包括车内蓝牙传感器171、车外蓝牙传感器172、车内uwb传感器173、车外uwb传感器174。这些传感器用于收发对应的蓝牙信号或uwb信号。

29.nfc接收模块18可以包括车内nfc接收模块181和车外nfc接收模块182。nfc接收模块18用于收发nfc信号。

30.各种开关19可以包括刹车开关191、一键启动开关192、左前门解/闭锁开关193、右前门解/闭锁开关194、左后门解/闭锁开关195、右后门解/闭锁开关196、尾门解/闭锁开关197。门锁控制系统15可以通过控制这些开关的开闭来实现对应启动车辆或车门的解闭锁功能。门锁控制系统15可以同时控制所有这些开关解闭锁,也可以分别控制这些开关解闭锁,本技术实施例在此不作具体限制。

31.请参阅图2,图2是本技术一实施例提供的多钥匙认证管理方法的流程示意图。该多钥匙认证管理方法可以应用于上述多钥匙认证与定位管理系统11,具体地,可以应用于上述多钥匙认证与定位管理系统11中的控制器(图1中未示出)。该多钥匙认证管理方法可以包括以下步骤s110~s130。

32.步骤s110,响应预设请求,获取车辆已添加的多种钥匙的配置状态。

33.预设请求可以是解闭锁请求或启动认证请求,根据实际应用,预设请求也可以是基于钥匙执行的除解闭锁请求和启动认证请求之外其他请求,本技术实施例在此不作具体限制。

34.多种钥匙可以是上述提到的ble钥匙、uwb钥匙、遥控钥匙、nfc钥匙,也可以是其他未来可能开发并添加到车辆上的钥匙,例如,生物钥匙,具体的多种钥匙可以根据实际需求进行设置,本技术实施例在此不作具体限制。

35.钥匙的配置状态可以表征钥匙当前是否使能,即已添加的钥匙当前是否可以使用。由于可能存在添加了新的钥匙而禁用之前的钥匙情况等,获取钥匙的配置状态可以确保钥匙处于可以使用的状态,而非已添加但是禁用的状态。

36.在一些实施例中,响应于预设请求,可以分别获取车辆已添加的多种钥匙的配置状态,或者,也可以预设顺序(例如,钥匙的添加顺序的顺序或倒序)依次获取车辆已添加的多种钥匙的配置状态。由于用户使用最近添加的钥匙的几率更大,因此,按照钥匙的添加顺序的倒序依次获取车辆已添加的多种钥匙的配置状态可以更快获取已添加且当前可使用

的钥匙,提升处理速度并节省处理时间。

37.步骤s120,基于配置状态,获取多种钥匙的认证结果。

38.钥匙的认证结果可以表征钥匙是否认证成功。钥匙的认证结果可以根据钥匙是否合法和钥匙当前所处的位置来确定。钥匙合法可以指该钥匙已在车辆的系统中注册过,或者已通过与车辆连接的移动终端注册并备份于车辆的系统中。一辆车可能存在多把同种类型的钥匙,例如,以家庭为单位,可能所有人都具有一辆车的钥匙,这种情况下,一辆车中已注册过的同种类型的钥匙可以是多把。为了限制使用以提高安全性,可以对一辆车上可以注册的同种类型的钥匙的数量进行限制,本技术实施例在此不作具体限制。

39.在一些实施例中,若合法的钥匙满足预设认证区域,则确定钥匙认证成功,否则,确定钥匙认证未成功。其中,预设认证区域可以与上述预设请求对应,例如,若预设请求为解锁请求,则预设认证区域对应为被动解锁区域。具体预设认证区域范围可以根据实际需求进行设置,本技术实施例在此不作具体限制。每种钥匙的预设认证范围可以相同,也可以不同,本技术实施例在此不作具体限制。

40.在一些实施例中,若配置状态表征钥匙当前可使用,则可以获取该钥匙的认证结果。若配置状态表征钥匙当前不可使用,则不必获取该钥匙的认证结果。

41.需要说明的是,由于钥匙的差异性,获取每种钥匙的认证结果的方式并不完全相同,可以根据实际需求进行设置,本技术实施例在此不作具体限制。以实体钥匙为例,获取实体钥匙的认证结果的实施方式可以如下:控制器驱动低频天线探测钥匙,获取钥匙检测到低频信号后通过射频发送场强信息和钥匙身份标识号(identity document,id)、随机数等信息。控制器根据场强信息,判断钥匙的具体位置,并根据钥匙id、随机数等信息,实现钥匙的合法性认证。

42.在一些实施例中,由于nfc为近距离通信,为了节省时间,获取nfc钥匙的认证结果可以直接进行nfc认证,可以不判定nfc的位置是否位于预设认证区域内。类似地,若后续添加了生物钥匙,生物钥匙也可以直接进行相关的生物认证即判定生物钥匙是否合法,例如,通过指纹实现解闭锁,可以直接验证指纹是否已添加在车辆的系统中,以确定生物钥匙是否合法。通过为生物钥匙等预留了控制模块,因此,若后续添加了生物钥匙,也可以直接使用,而不必对系统进行修改,以增添相应的生物钥匙控制模块,使得本技术实施例提供的多钥匙认证及定位系统具有扩展性。

43.步骤s130,将认证结果表征认证成功的钥匙的类型和预设请求发送至与预设请求对应的系统,指示与预设请求对应的系统根据钥匙的类型执行预设请求。

44.在一些实施例中,将认证结果表征认证成功的钥匙的类型和预设请求发送至与预设请求对应的系统之前,还可以将钥匙类型和预设请求进行加密,将加密之后的钥匙类型和预设请求发送至与预设请求对应的系统,从而提高钥匙使用的安全性。

45.本技术实施例提供的多钥匙认证管理方法,可以根据已添加的钥匙的配置状态和认证结果来确定根据何种钥匙执行预设请求,通过对多种钥匙的认证管理的集中处理,有效减少了后续钥匙类型增加或减少时,增减与该钥匙类型对应的控制模块的软件更改工作量,简化了系统的处理逻辑,节省了系统的计算成本和时间。此外,该方法中的多种钥匙涵盖多种钥匙类型,可以满足不同车型的需求,具有较强的实用性。

46.请参阅图3,图3是本技术另一实施例提供的多钥匙认证管理方法的流程示意图。

该多钥匙认证管理方法可以应用于上述多钥匙认证与定位管理系统11,具体地,可以应用于上述多钥匙认证与定位管理系统11中的控制器(图1中未示出)。该多钥匙认证管理方法可以包括以下步骤s210~s230。

47.步骤s210,响应解/闭锁请求,获取车辆已添加的多种钥匙的配置状态。

48.用户按下车门的把手上的解锁按键,视为获取到解锁请求,具体地,可以视为获取到该车门的解锁请求或者所有车门的解锁请求可以根据实际应用场景进行确定,在此不作具体限定。

49.步骤s220,基于配置状态,获取多种钥匙的认证结果。

50.在一些实施例中,若钥匙的配置状态表征钥匙使能,即表征钥匙当前可使用,则可以获取配置状态表征钥匙使能的钥匙的认证状态和位置。在钥匙的认证状态为合法且钥匙的位置满足预设条件时,确定认证状态为合法和位置满足预设条件的钥匙认证成功。

51.需要说明的是,若响应的是解锁请求,则上述预设条件可以包括钥匙位于车辆的预设解锁区域。预设解锁区域具体可以根据实际对精确度的需求进行设置,本技术实施例在此不作具体限制。例如,预设解锁区域可以定义为车门1米范围内,如图4所示,图4中的阴影区域s为预设解锁区域。

52.类似地,若响应的是闭锁请求,则上述预设条件还可以包括钥匙位于车辆的预设上锁区域。预设上锁区域也可以根据实际对精确度的需求进行设置,预设上锁区域可以与预设解锁区域相同,也可以与预设解锁区域不同,本技术实施例在此不作具体限制。

53.在一些实施例中,可以依次获取配置状态表征钥匙使能的钥匙的认证状态和位置,并将第一个认证状态为合法且位置满足预设条件的钥匙确定为认证结果表征认证成功的钥匙。具体地,可以依照钥匙的添加顺序的顺序或者倒序,依次获取配置状态表征钥匙使能的钥匙的认证状态和位置。由于用户使用最近添加的钥匙的几率更大,因此,依照钥匙的添加顺序的倒序依次获取配置状态表征钥匙使能的钥匙的认证状态和位置,可以更快获取到配置状态表征钥匙使能的钥匙的认证状态和位置,提升处理速度并节省处理时间。

54.步骤s230,将认证结果表征认证成功的钥匙的类型和解/闭锁请求发送至门锁控制系统,指示门锁控制系统根据该钥匙的类型执行解/闭锁请求。

55.步骤s210~s230未详细描述的部分请参阅步骤s110~s130,在此不再赘述。

56.本技术实施例提供的多钥匙认证管理方法,可以响应解/闭锁请求,根据已添加的钥匙的配置状态和认证结果来确定根据何种钥匙执行解/闭锁请求,通过对多种钥匙的认证管理的集中处理,有效减少了后续钥匙类型增加或减少时,增减与该钥匙类型对应的控制模块的软件更改工作量,简化了系统的处理逻辑,节省了系统的计算成本和时间。此外,该方法中的多种钥匙涵盖多种钥匙类型,可以满足不同车型的需求,具有较强的实用性。

57.请参阅图5,图5是本技术又一实施例提供的多钥匙认证管理方法的流程示意图。该多钥匙认证管理方法可以应用于上述多钥匙认证与定位管理系统11,具体地,可以应用于上述多钥匙认证与定位管理系统11中的控制器(图1中未示出)。该多钥匙认证管理方法可以包括以下步骤s310~s330。

58.步骤s310,响应启动认证请求,获取车辆已添加的多种钥匙的配置状态。

59.用户踩下刹车,或通过按下车辆上的一键启动开关,或通过按下与车辆连接的移动终端上的一键启动开关,可以视为获取到启动认证请求。

60.步骤s320,基于配置状态,获取多种钥匙的认证结果。

61.在一些实施例中,若钥匙的配置状态表征钥匙使能,即表征钥匙当前可使用,则可以获取配置状态表征钥匙使能的钥匙的认证状态和位置。在钥匙的认证状态为合法且钥匙的位置满足预设条件时,确定认证状态为合法和位置满足预设条件的钥匙认证成功。其中,预设条件可以为钥匙处于预设启动区域,预设启动区域具体可以根据实际对精确度的需求进行设置,本技术实施例在此不作具体限制。

62.需要说明的是,本技术实施例中的预设启动区域为车内,上述预设解锁区域或者预设闭锁区域一般位于车外。

63.在一些实施例中,可以依次获取配置状态表征钥匙使能的钥匙的认证状态和位置,并将第一个认证状态为合法且位置满足预设条件的钥匙确定为认证结果表征认证成功的钥匙。具体地,可以依照钥匙的添加顺序的顺序或者倒序,依次获取配置状态表征钥匙使能的钥匙的认证状态和位置。由于用户使用最近添加的钥匙的几率更大,因此,依照钥匙的添加顺序的倒序依次获取配置状态表征钥匙使能的钥匙的认证状态和位置,可以更快获取到配置状态表征钥匙使能的钥匙的认证状态和位置,提升处理速度并节省处理时间。

64.步骤s330,将认证结果表征认证成功的钥匙的类型和启动认证请求发送至与电源管理系统,指示电源管理系统根据该钥匙的类型执行启动认证请求。

65.在一些实施例中,控制器包括计时器。在将认证结果表征认证成功的钥匙的类型和启动认证请求发送至与电源管理系统的同时,控制器可以控制计时器开始计时,并获取计时时长。若计时时长大于或等于预设时长,将认证结果表征认证成功的钥匙的已认证状态切换为未认证状态。其中,每种钥匙可以分别对应一个计时器。预设时长可以根据实际需求进行设置,本技术在此不作具体限制。例如,预设时长可以设置为30秒。通过设置计时器,可以避免用户将钥匙带离车内甚至距离车辆一段距离时,钥匙仍然可以启动车辆导致的车辆在车内无人的情况下启动造成的安全隐患,从而可以提高车辆使用的安全性。

66.步骤s310~s330未详细描述的部分请参阅步骤s110~s130和步骤s210~s230,在此不再赘述。

67.本技术实施例提供的多钥匙认证管理方法,可以响应启动认证请求,根据已添加的钥匙的配置状态和认证结果来确定根据何种钥匙执行启动认证请求,通过对多种钥匙的认证管理的集中处理,有效减少了后续钥匙类型增加或减少时,增减与该钥匙类型对应的控制模块的软件更改工作量,简化了系统的处理逻辑,节省了系统的计算成本和时间。通过设置计时器,可以避免用户将钥匙带离车内甚至距离车辆一段距离时,钥匙仍然可以启动车辆导致的车辆在车内无人的情况下启动造成的安全隐患,从而可以提高车辆使用的安全性。此外,该方法中的多种钥匙涵盖多种钥匙类型,可以满足不同车型的需求,具有较强的实用性。

68.请参阅图6,图6是本技术一示例性实施例提供的多钥匙认证管理系统被动解锁的流程示意图。本技术实施例中,执行主体可以是上述多钥匙认证与定位管理系统11,具体地,执行主体可以是上述多钥匙认证与定位管理系统11中的控制器(图1中未示出)。

69.步骤s410,控制器检测到车门/尾门被动解锁开关按下。

70.步骤s420,检测uwb钥匙是否使能。

71.若检测到uwb钥匙使能,进入步骤s430;否则,执行步骤s450。

72.步骤s430,读取uwb钥匙的认证状态。

73.uwb钥匙的认证状态可以表征合法的uwb钥匙是否在被动解锁区域内。被动解锁区域同所述预设被动解锁区域,位于车外,范围可以根据实际需求设定。

74.步骤s440,根据uwb钥匙的认证状态,确定合法的uwb钥匙是否在被动解锁区域内。

75.若确定合法的uwb钥匙在被动解锁区域内,进入步骤s4150,且停止对其他钥匙进行判定;否则,执行步骤s450。

76.步骤s450,检测ble钥匙是否使能。

77.若ble钥匙使能,进入步骤s460;否则,执行步骤s480。

78.步骤s460,读取ble钥匙的认证状态。

79.ble钥匙的认证状态可以表征合法的ble钥匙是否在被动解锁区域内。

80.步骤s470,根据ble钥匙的认证状态,确定合法的ble钥匙是否在被动解锁区域内。

81.若确定合法的ble钥匙在被动解锁区域内,进入步骤s4150,且停止对其他钥匙进行判定;否则,执行步骤s480。

82.步骤s480,检测遥控钥匙是否使能。

83.若遥控钥匙使能,进入步骤s490;否则,执行步骤s4160。

84.步骤s490,驱动低频天线探测遥控钥匙位置。

85.步骤s4100,根据遥控钥匙位置,确定合法的钥匙是否在被动解锁区域内。

86.若合法的钥匙在被动解锁区域内,进入步骤s4150,且停止对其他钥匙进行判定;否则,执行步骤s4160。

87.步骤s4110,控制器检测到车外nfc信号。

88.步骤s4120,检测nfc钥匙是否使能。

89.若nfc钥匙使能,进入步骤s4130。否则,执行步骤s4160。

90.步骤s4130,进行nfc认证,得到nfc认证结果。

91.步骤s4140,根据nfc认证结果,确定车外nfc认证是否有效。

92.若车外nfc认证有效,进入步骤s4150,且停止对其他钥匙进行判定;否则,执行步骤s4160。

93.步骤s4150,发送被动解锁请求及钥匙类型给门锁控制系统。

94.步骤s4160,被动解锁流程结束。

95.特别地,若在多钥匙认证管理系统中,所有钥匙的认证均未通过,则可以向用户发送钥匙认证失败的提示信息。具体地,该提示信息可以显示在与车辆连接的移动终端(例如,智能手表、智能手机等)的显示屏幕上。

96.需要说明的是,上述判定钥匙的顺序并非固定,可以根据实际需求进行调整。在实际应用中,可以获取各类钥匙的位置,按照先收到的钥匙认证结果,执行相应的解闭锁功能。

97.上述未详细描述的部分请参阅前述步骤s110~s130、步骤s210~s230、步骤s310~s330,在此不再赘述。

98.还需要说明的是,多钥匙认证管理系统被动上锁的流程与多钥匙认证管理系统被动上锁的流程相同或大致相同,两者仅存在一处不同之处,即,多钥匙认证管理系统被动解锁的流程中涉及的是解锁请求,预设条件包括钥匙位于预设解锁区域,而多钥匙认证管理

系统被动上锁的流程中涉及的是闭锁请求,预设条件包括钥匙位于预设上锁区域。

99.请参阅图7,图7是本技术一示例性实施例提供的多钥匙认证管理系统启动认证的流程示意图。本技术实施例中,执行主体是上述多钥匙认证与定位管理系统11,具体地,执行主体可以是上述多钥匙认证与定位管理系统11中的控制器(图1中未示出)。

100.步骤s510,控制器检测到启动认证请求。

101.步骤s520,检测t1、t2、t3、t4计时器是否均超时。

102.其中,t1计时器为uwb钥匙的计时器。t2计时器为ble钥匙的计时器。t3计时器为遥控钥匙的计时器。t4计时器为nfc钥匙的计时器。

103.若t1、t2、t3、t4计时器均超时,进入步骤s530;否则,执行步骤s5160。

104.步骤s530,检测uwb钥匙是否使能。

105.若uwb钥匙使能,进入步骤s540;否则,执行步骤s560。

106.步骤s540,读取uwb钥匙的认证状态。

107.步骤s550,根据uwb钥匙的认证状态,确定合法的uwb钥匙是否在启动认证区域内。

108.其中,启动认证区域与上述预设启动区域相同,位于车内,范围可根据实际需求进行设置。

109.若合法的uwb钥匙在启动认证区域内,进入步骤s5160,且停止对其他钥匙进行判定;否则,执行步骤s560。

110.步骤s560,检测ble钥匙是否使能。

111.若ble钥匙使能,进入步骤s570;否则,执行步骤s590。

112.步骤s570,读取ble钥匙的认证状态。

113.步骤s580,根据ble钥匙的认证状态,确定合法的ble钥匙是否在启动认证区域内。

114.若合法的ble钥匙在启动认证区域内,进入步骤s5160,且停止对其他钥匙进行判定;否则,执行步骤s590。

115.步骤s590,检测遥控钥匙是否使能。

116.若遥控钥匙使能,进入步骤s5100;否则,执行步骤s5120。

117.步骤s5100,驱动射频天线探测遥控钥匙位置。

118.步骤s5110,根据遥控钥匙位置,确定合法的遥控钥匙是否在启动认证区域内。

119.若合法的遥控钥匙在启动认证区域内,进入步骤s5160,且停止对其他钥匙进行判定;否则,执行步骤s5120。

120.步骤s5120,检测nfc钥匙是否使能。

121.若nfc钥匙使能,进入步骤s5130;否则,执行步骤s5170。

122.步骤s5130,请求车内nfc接收模块搜索nfc钥匙。

123.步骤s5140,进行nfc认证,得到认证结果。

124.步骤s5150,根据认证结果,确定车内nfc认证是否有效。

125.若车内nfc认证有效,进入步骤s5160;否则,执行步骤s5170。

126.步骤s5160,加密发送启动认证状态,发送钥匙类型给电源控制系统。

127.步骤s5170,发出启动认证失败提醒。

128.在一些实施例中,可以向用户发送启动认证失败的提示信息。具体地,该提示信息可以显示在与车辆连接的移动终端(例如,智能手表、智能手机等)的显示屏幕上,或者,该

提示信息也可以直接显示于车辆的人机交互显示界面上。

129.在执行步骤s5160或步骤s5170之后,进入步骤s5180。

130.步骤s5180,启动认证流程结束。

131.需要说明的是,上述判定钥匙的顺序并非固定,可以根据实际需求进行调整。在实际应用中,可以获取各类钥匙的位置,按照先收到的钥匙认证结果,执行相应的启动认证功能。

132.上述未详细描述的部分请参阅前述步骤s110~s130、步骤s210~s230、步骤s310~s330,在此不再赘述。

133.请参阅图8,图8是本技术实施例提供的多钥匙认证管理装置的结构框图。该多钥匙认证管理装置600可以应用于上述多钥匙认证与定位管理系统11,具体地,可以应用于上述多钥匙认证与定位管理系统11中的控制器(图1中未示出)。该多钥匙认证管理装置600包括配置状态获取模块610、认证结果获取模块620、发送模块630。其中,状态获取模块610用于响应预设请求,获取车辆已添加的多种钥匙的配置状态。认证结果获取模块620用于基于配置状态,获取多种钥匙的认证结果。发送模块630用于将认证结果表征认证成功的钥匙的类型和预设请求发送至与预设请求对应的系统,指示与预设请求对应的系统根据钥匙的类型执行预设请求。

134.在一些实施例中,认证结果获取模块620包括第一获取子模块和第一确定子模块。其中,第一获取子模块用于获取配置状态表征钥匙使能的钥匙的认证状态和位置。第一确定子模块用于若认证状态为合法且位置满足预设条件,确定认证状态和位置满足预设条件的钥匙认证成功。

135.在一些实施例中,认证结果获取模块620还包括第二获取子模块和第二确定子模块。其中,第二获取子模块用于依次获取配置状态表征钥匙使能的钥匙的认证状态和位置。第二确定子模块用于将第一个认证状态为合法且位置满足预设条件的钥匙确定为认证结果表征认证成功的钥匙。

136.在一些实施例中,上述预设请求包括解锁请求,与解锁请求对应的系统包括门锁控制系统,预设条件包括钥匙位于车辆的预设解锁区域。

137.在一些实施例中,上述预设请求还包括闭锁请求,与闭锁请求对应的系统包括门锁控制系统,预设条件还包括钥匙位于车辆的预设上锁区域。

138.在一些实施例中,上述预设请求包括启动认证请求,与启动认证请求对应的系统包括电源管理系统,预设条件包括钥匙位于车辆的预设启动区域。

139.在一些实施例中,发送模块630包括计时子模块和切换子模块。其中,计时子模块用于当将认证结果表征认证成功的钥匙和启动认证请求发送至与启动认证请求对应的电源管理系统时,控制计时器开始计时,并获取计时时长。切换子模块用于若计时时长大于或等于预设时长,将认证结果表征认证成功的钥匙的已认证状态切换为未认证状态。

140.本领域技术人员可以清楚地了解到,本技术实施例提供的多钥匙认证管理装置600可以实现本技术实施例提供的多钥匙认证管理方法。上述装置和模块的具体工作过程,可以参阅本技术实施例中的多钥匙认证管理方法对应的过程,在此不再赘述。

141.本技术提供的实施例中,所显示或讨论的模块相互之间的耦合、直接耦合或者通信连接,可以是通过一些接口、装置或模块的间接耦合或通信耦合,可以是电性、机械或其

他形式,本技术实施例对此不作限制。

142.另外,在本技术实施例中的各功能模块可以集成在一个处理模块中,也可以是各个模块单独物理存在,也可以两个或两个以上模块集成在一个模块中。上述集成的模块既可以采用硬件的形式实现,也可以采用软件的功能模块的形式实现,本技术实施例对此不作限制。

143.请参阅图9,图9是本技术实施例提供的多钥匙认证管理系统的结构框图。该多钥匙认证管理系统700包括多种钥匙710、控制器720。需要说明的是,该多钥匙认证管理系统700与上述多钥匙认证与定位管理系统11具备相同或类似的硬件或软件模块。

144.多种钥匙710可以包括蓝牙钥匙711、uwb钥匙712、遥控钥匙713、nfc钥匙714、生物钥匙715等,钥匙的种类可以根据实际需求进行增减,本技术实施例在此不作具体限制。

145.控制器720可以包括一个或多个如下部件:计时器721、存储器722、一个或多个处理器723以及一个或多个应用程序。该一个或多个应用程序可以被存储在存储器722中并被配置为当被一个或多个处理器723调用时,使得一个或多个处理器723执行本技术实施例提供的上述多钥匙认证管理方法。

146.处理器723可以包括一个或多个处理核。处理器723利用各种接口和线路连接整个控制器720内各个部分,用于运行或执行存储在存储器722内的指令、程序、代码集或指令集,以及调用运行或执行存储在存储器722内的数据,执行控制器720的各种功能和处理数据。可选地,处理器723可以采用数字信号处理(digital signal processing,dsp)、现场可编程门阵列(field-programmable gate array,fpga)、可编辑逻辑阵列(programmable logic array,pla)中的至少一种硬件形式来实现。处理器723可集成中央处理器(central processing unit,cpu)、图像处理器(graphics processing unit,gpu)和调制解调器中的一种或几种的组合。其中,cpu主要处理操作系统、用户界面和应用程序等;gpu用于负责显示内容的渲染和绘制;调制解调器用于处理无线通信。可以理解的是,上述调制解调器也可以不集成于处理器723中,单独通过一块通信芯片进行实现。

147.存储器722可以包括随机存储器(random access memory,ram),也可以包括只读存储器(read-only memory,rom)。存储器722可以用于存储指令、程序、代码、代码集或指令集。存储器722可以包括存储程序区和存储数据区。其中,存储程序区可以存储用于实现操作系统的指令、用于实现至少一个功能的指令、用于实现上述各个方法实施例的指令等。存储数据区可以存储控制器720在使用中所创建的数据等。

148.请参阅图10,图10是本技术实施例提供的计算机可读取存储介质的结构框图。该计算机可读取存储介质800中存储有程序代码810,该程序代码810被配置为当被处理器调用时,使得处理器执行本技术实施例提供的多钥匙认证管理方法。

149.计算机可读取存储介质800可以是诸如闪存、电可擦除可编辑只读存储器(electrically-erasable programmable read-only memory,eeprom)、可擦除可编辑只读存储器(erasable programmable read-only memory,eprom)、硬盘或者rom之类的电子存储器。可选地,计算机可读取存储介质800包括非易失性计算机可读介质(non-transitory computer-readable storage medium,non-tcrsm)。计算机可读取存储介质800具有执行上述方法中的任何方法步骤的程序代码810的存储空间。这些程序代码810可以从一个或者多个计算机程序产品中读出或者写入到这一个或者多个计算机程序产品中。程序代码810可

以以适当的形式进行压缩。

150.综上所述,本技术实施例提供一种多钥匙认证管理方法、装置、电子设备及存储介质。通过响应预设请求,获取车辆已添加的多种钥匙的配置状态;基于配置状态,获取多种钥匙的认证结果;将认证结果表征认证成功的钥匙的类型和预设请求发送至与预设请求对应的系统,指示与预设请求对应的系统根据钥匙的类型执行预设请求,从而可以根据已添加的钥匙的配置状态和认证结果来确定根据何种钥匙执行预设请求,通过对多种钥匙的认证管理的集中处理,有效减少了后续钥匙类型增加或减少时,增减与该钥匙类型对应的控制模块的软件更改工作量,简化了系统的处理逻辑,节省了系统的计算成本和时间。此外,该方法中的多种钥匙涵盖多种钥匙类型,可以满足不同车型的需求,具有较强的实用性。

151.最后应说明的是:以上实施例仅用于说明本技术的技术方案,而非对其限制。尽管参照前述实施例对本技术进行了详细的说明,本领域技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换;而这些修改或者替换,并不驱使相应技术方案的本质脱离本技术各实施例技术方案的精神和范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1