一种身份认证方法、装置、终端及可读存储介质

1.本技术属于身份认证技术领域,尤其涉及一种身份认证方法、装置、终端及可读存储介质。

背景技术:

2.身份认证一般指身份验证,身份验证又称“验证”、“鉴权”,是指通过一定的手段,完成对用户身份的确认。身份验证的方法有很多,例如基于公钥密码算法的身份验证。

3.公钥密码算法是依托于因数分解和离散对数计算这一计算难题,实现其安全保障。然而,shor于1997年提出的著名的shor量子算法理论上可以分别在多项式时间内进行大整数的因数分解和离散对数的计算,且google和ibm已分别宣称其基于shor量子算法设计的量子计算系统已经实现或正在实现,这意味着基于公钥密码算法建立的身份认证方法将不再安全。

技术实现要素:

4.本技术实施例提供了一种身份认证方法、装置、终端及可读存储介质,可以解决基于公钥密码算法的身份认证方法存在的安全隐患问题。

5.第一方面,本技术实施例提供了一种身份认证方法,应用于被认证终端,该方法包括:

6.获取目标辫群的第一子群和第二子群,所述目标辫群包含至少两个生成元,所述第一子群和所述第二子群为米海洛瓦子群,且所述第一子群和所述第二子群为不可交换群;

7.从所述第一子群中选取任一元素作为私钥,所述私钥对应有第一生成元表达式;

8.基于所述目标辫群、所述第二子群及所述私钥生成公钥;

9.在接收到认证终端发送的每一所述生成元对应的第一共轭元素之后,利用所述第一共轭元素,对所述第一生成元表达式中包含的所述生成元进行替换,得到所述私钥对应的第一替换元素;所述第一共轭元素为所述认证终端基于所述公钥计算得到;

10.基于所述私钥和所述第一替换元素,确定待验证信息,并向所述认证终端发送所述待验证信息,所述待验证信息用于对所述被认证终端进行身份认证。

11.第二方面,本技术实施例提供了一种身份认证方法,应用于认证终端,该方法包括:

12.获取目标辫群的第一子群和第二子群,所述目标辫群包含至少两个生成元,所述第一子群和所述第二子群为米海洛瓦子群,且所述第一子群和所述第二子群为不可交换群;

13.从所述第一子群中选取任一元素作为私钥,所述私钥对应有第一生成元表达式;

14.基于所述目标辫群、所述第二子群及所述私钥生成公钥;

15.在接收到认证终端发送的每一所述生成元对应的第一共轭元素之后,利用所述第

一共轭元素,对所述第一生成元表达式中包含的所述生成元进行替换,得到所述私钥对应的第一替换元素;所述第一共轭元素为所述认证终端基于所述公钥计算得到;

16.基于所述私钥和所述第一替换元素,确定待验证信息,并向所述认证终端发送所述待验证信息,所述待验证信息用于对所述被认证终端进行身份认证。

17.第三方面,本技术实施例提供了一种身份认证装置,应用于被认证终端,该装置包括:

18.子群获取模块,用于获取目标辫群的第一子群和第二子群,所述目标辫群包含至少两个生成元,所述第一子群和所述第二子群为米海洛瓦子群,且所述第一子群和所述第二子群为不可交换群;

19.私钥获取模块,用于从所述第一子群中选取任一元素作为私钥,所述私钥对应有第一生成元表达式;

20.公钥生成模块,用于基于所述目标辫群、所述第二子群及所述私钥生成公钥;

21.第一替换模块,用于在接收到认证终端发送的每一所述生成元对应的第一共轭元素之后,利用所述第一共轭元素,对所述第一生成元表达式中包含的所述生成元进行替换,得到所述私钥对应的第一替换元素;所述第一共轭元素为所述认证终端基于所述公钥计算得到;

22.第一确定模块,用于基于所述私钥和所述第一替换元素,确定待验证信息,并向所述认证终端发送所述待验证信息,所述待验证信息用于对所述被认证终端进行身份认证。

23.第四方面,本技术实施例提供了一种身份认证装置,应用于认证终端,该装置包括:

24.公钥获取模块,用于获取被认证终端生成的公钥,所述公钥中包含目标辫群和第二子群,所述目标辫群包含至少两个生成元,所述第二子群为目标辫群的米海洛瓦子群,且所述第二子群为不可交换群;

25.元素选取模块,用于从所述第二子群中选取任一元素作为目标元素,所述目标元素对应有第二生成元表达式;

26.发送模块,用于基于所述目标元素,计算所述目标辫群包含的每一所述生成元对应的第一共轭元素,并向所述被认证终端发送所述第一共轭元素,所述第一共轭元素用于获取待验证信息;

27.第二替换模块,用于对所述第二生成元表达式中包含的所述生成元进行替换,得到所述目标元素对应的第二替换元素;

28.第二确定模块,用于基于所述目标元素和所述第二替换元素,确定目标验证信息,所述目标验证信息为正确的验证信息;

29.身份认证模块,用于在接收到所述被认证终端发送的所述待验证信息的情况下,基于所述待验证信息和所述目标验证信息对所述被认证终端进行身份认证。

30.第五方面,本技术实施例提供了一种终端,包括存储器、处理器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时实现上述第一方面和第二方面中所述的身份认证方法。

31.第六方面,本技术实施例提供了一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被处理器执行时实现上述第一方面和第二方面中

所述的身份认证方法。

32.第七方面,本技术实施例提供了一种计算机程序产品,当计算机程序产品在终端上运行时,使得终端执行上述第一方面和第二方面中所述的身份认证方法。

33.本技术实施例与现有技术相比存在的有益效果是:本技术中被认证终端获取目标辫群的第一子群和第二子群,目标辫群包含至少两个生成元,第一子群和第二子群为米海洛瓦子群,且第一子群和第二子群为不可交换群;从第一子群中选取任一元素作为私钥,私钥对应有第一生成元表达式;基于目标辫群、第二子群及私钥生成公钥;在接收到认证终端发送的每一生成元对应的第一共轭元素之后,利用第一共轭元素,对第一生成元表达式中包含的生成元进行替换,得到私钥对应的第一替换元素;第一共轭元素为认证终端基于公钥计算得到;基于第一共轭元素和第一替换元素,确定待验证信息,并向认证终端发送待验证信息以基于该待验证信息对被认证终端进行身份认证。由于本技术引入的米海洛瓦(mihailova)子群的成员问题是不可解的,因此,目前的身份认证攻击算法难以对被认证终端的私钥进行攻击,即目前的身份认证攻击算法难以基于公钥和第一共轭元素破解被认证终端的私钥,伪装成被认证终端,解决了基于公钥密码算法的身份认证方法存在的安全隐患问题。

附图说明

34.为了更清楚地说明本技术实施例中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本技术的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

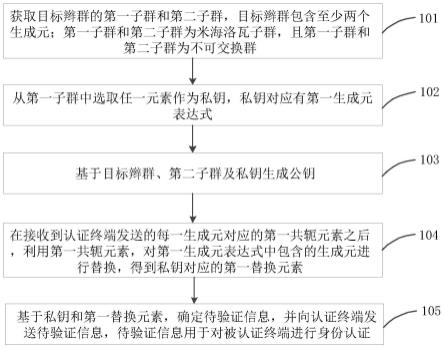

35.图1是本技术一实施例提供的一种身份认证方法的流程示意图;

36.图2是本技术另一实施例提供的一种身份认证方法的流程示意图;

37.图3是本技术一实施例提供的一种身份认证装置的示意性结构框图;

38.图4是本技术另一实施例提供的一种身份认证装置的示意性结构框图;

39.图5是本技术一实施例提供的终端的结构示意图。

具体实施方式

40.以下描述中,为了说明而不是为了限定,提出了诸如特定系统结构、技术之类的具体细节,以便透彻理解本技术实施例。然而,本领域的技术人员应当清楚,在没有这些具体细节的其它实施例中也可以实现本技术。在其它情况中,省略对众所周知的系统、装置、电路以及方法的详细说明,以免不必要的细节妨碍本技术的描述。

41.应当理解,当在本技术说明书和所附权利要求书中使用时,术语“包括”指示所描述特征、整体、步骤、操作、元素和/或组件的存在,但并不排除一个或多个其它特征、整体、步骤、操作、元素、组件和/或其集合的存在或添加。

42.还应当理解,在本技术说明书和所附权利要求书中使用的术语“和/或”是指相关联列出的项中的一个或多个的任何组合以及所有可能组合,并且包括这些组合。

43.如在本技术说明书和所附权利要求书中所使用的那样,术语“如果”可以依据上下文被解释为“当...时”或“一旦”或“响应于确定”或“响应于检测到”。类似地,短语“如果确

定”或“如果检测到[所描述条件或事件]”可以依据上下文被解释为意指“一旦确定”或“响应于确定”或“一旦检测到[所描述条件或事件]”或“响应于检测到[所描述条件或事件]”。

[0044]

另外,在本技术说明书和所附权利要求书的描述中,术语“第一”、“第二”、“第三”等仅用于区分描述,而不能理解为指示或暗示相对重要性。

[0045]

在本技术说明书中描述的参考“一个实施例”或“一些实施例”等意味着在本技术的一个或多个实施例中包括结合该实施例描述的特定特征、结构或特点。由此,在本说明书中的不同之处出现的语句“在一个实施例中”、“在一些实施例中”、“在其他一些实施例中”、“在另外一些实施例中”等不是必然都参考相同的实施例,而是意味着“一个或多个但不是所有的实施例”,除非是以其他方式另外特别强调。术语“包括”、“包含”、“具有”及它们的变形都意味着“包括但不限于”,除非是以其他方式另外特别强调。

[0046]

实施例一:

[0047]

请参阅图1,图1示出了本技术提供的一种身份认证方法的示意性流程,作为示例而非限定,该方法可以应用于被认证终端。

[0048]

步骤101,获取目标辫群的第一子群和第二子群,目标辫群包含至少两个生成元;第一子群和第二子群为米海洛瓦子群,且第一子群和第二子群为不可交换群。

[0049]

可选地,可以用以下表达式对目标辫群进行定义,其中,n为目标辫群的指数:

[0050]bn

=《σ1,σ2,

…

,σ

n-1

|σiσj=σjσi,|i-j|≥2,σiσ

i+1

σi=σ

i+1

σiσ

i+1

,1≤i≤n-2》

[0051]bn

为目标辫群,bn的元素均以集合{σ1,σ2,

…

,σ

n-1

}上代表该元素的具有唯一性的正规形式的字表示。其中,σ1,σ2,

…

,σ

n-1

为目标辫群的生成元。可选地,n为大于或等于6的正数。

[0052]

目标辫群含有与f2×

f2同构的子群li,即由σ

i2

,σ

i+12

,σ

i+32

,σ

i+42

生成的两个秩为2的自由群的直积同构的子群,其中,f2表示秩为2的自由群。可选地,子群li可以用下式表示:

[0053][0054]

由两个元素生成的其字问题不可解的有限呈示群h,构造li的一个米海洛瓦子群mi,mi的56个生成元如下所示:

[0055]sij

,t

ij

,j=1,2,

…

,27其中,s

ij

对应27个生成元,t

ij

对应27个生成元;下面说明s

ij

和t

ij

对应的生成元表达式:

[0056]

在i值为1,j值分别为1,2,

…

,27时,s

1j

对应的生成元表达式如下:

[0057][0058][0059][0060][0061]

[0062][0063][0064][0065][0066][0067][0068][0069][0070][0071][0072][0073][0074][0075][0076]

[0077][0078][0079][0080][0081][0082][0083][0084]

在得到s

1j

之后,在i值大于或等于2的情况下,将s

11j

对应的生成元表达式中包含的所有σ1换为σi,σ2换为σ

i+1

,即可得到s

ij

。例如,,在j值为1时,将s

1,1

对应的生成元表达式中包含的所有σ1换为σ2,σ2换为σ3,即可得到s

2,1

;在j值为2时,将s

1,2

对应的生成元表达式中包含的所有σ1换为σ2,σ2换为σ3,即可得到s

2,2

。

[0085]

在得到s

ij

之后,将s

ij

对应的生成元表达式中包含的所有σ1换为σ

i+3

,σ2换为σ

i+4

,即可得到t

ij

。例如,在i和j值均为1时,将s

1,1

对应的生成元表达式中包含的所有σ1换为σ4,σ2换为σ5,即可得到t

1,1

;在i值为2,j值为3时,将s

2,3

对应的生成元表达式中包含的所有σ1换为

σ4,σ2换为σ5,即可得到t

2,3

。

[0086]

需要说明的是,目标辫群具有以下性质:(1)目标辫群的生成元集合上代表目标辫群的元素的字具有可计算的唯一的正规形式(normal form);(2)基于正规形式的群的乘积运算和求逆运算是能行可计算的。

[0087]

其中,所有米海洛瓦子群mi(i=1,2,..,n-5)的成员问题是不可解的。其中,群上的一个子群成员问题(generalized word problem,gwp)的定义如下:给定群g的一个其生成元集为x的子群h,判定g中任意元素g是否可由x上的字代表,即判定g是否为h中元素。

[0088]

可选地,可以基于所有米海洛瓦子群mi获取第一子群和第二子群。

[0089]

可选地,上述步骤101中提到第一子群和第二子群为不可交换群,不可交换群是指,若群内存在两个元素a和b的乘法不可交换,即ab不等于ba,则该群为不可交换群。

[0090]

步骤102,从第一子群中选取任一元素作为私钥,私钥对应有第一生成元表达式。

[0091]

第一子群中任意一元素均对应有生成元表达式,可选地,可以从第一子群中任意选取一元素作为私钥,并将私钥对应的生成元表达式确定为第一生成元表达式。

[0092]

被认证终端可以将私钥发送至认证终端,以进行身份认证。但是私钥在发送过程中容易被第三方窃取,进而冒充被认证终端。基于此,本技术提出了一种身份认证方法,使第三方难以窃取私钥冒充被认证终端。

[0093]

步骤103,基于目标辫群、第二子群及私钥生成公钥。

[0094]

在一可选实施例中,可以对私钥进行处理,例如加密处理,将目标辫群、第二子群及经过处理后的私钥作为公钥进行公开。

[0095]

步骤104,在接收到认证终端发送的每一生成元对应的第一共轭元素之后,利用第一共轭元素,对第一生成元表达式中包含的生成元进行替换,得到私钥对应的第一替换元素。

[0096]

其中,第一共轭元素为认证终端基于公钥计算得到。

[0097]

可选地,由于认证终端获取生成元对应的第一共轭元素时,需要使用生成元对应的第二共轭元素,其中,生成元对应的第二共轭元素是基于私钥得到。因此,在接收认证终端发送的每一生成元对应的第一共轭元素之前,可以基于目标辫群、第二子群及私钥生成公钥,或者,被认证终端向认证终端发送每一生成元对应的第二共轭元素。

[0098]

其中,基于目标辫群、第二子群及私钥生成公钥,包括:基于私钥,计算每一生成元对应的第二共轭元素;基于目标辫群、第二子群及第二共轭元素生成公钥。

[0099]

可选地,基于私钥,计算每一生成元对应的第二共轭元素,包括:对私钥求逆,得到私钥的逆元素;基于私钥、私钥的逆元素及生成元,计算生成元对应的第二共轭元素。

[0100]

可选地,可以基于以下公式,计算生成元对应的第二共轭元素:

[0101]ai

=x-1

σix

[0102]ai

为目标辫群包含的第i个生成元σi对应的第二共轭元素,x为私钥,x-1

为私钥的逆元素,i的取值范围为[1,n-1],n为目标辫群的指数。

[0103]

可选地,可以将目标辫群、第二子群及每一生成元对应的第二共轭元素作为公钥进行公开。

[0104]

可选地,利用第一共轭元素,对第一生成元表达式中包含的生成元进行替换,得到私钥对应的第一替换元素,包括:将第一生成元表达式中包含的生成元替换为对应的第一

共轭元素,得到第一替换元素。

[0105]

可选地,私钥对应的第一生成元表达式可以为f1(σ1,σ2,

…

,σ

n-1

),即x=f1(σ1,σ2,

…

,σ

n-1

);利用第一共轭元素,对第一生成元表达式中包含的生成元进行替换之后,得到的第一替换元素的生成元表达式为f1(b1,b2,

…

,b

n-1

)。其中,b1,b2,

…

,b

n-1

分别为每个生成元对应的第一共轭元素。步骤105,基于私钥和第一替换元素,确定待验证信息,并向认证终端发送待验证信息,待验证信息用于对被认证终端进行身份认证。

[0106]

可选地,基于私钥和第一替换元素,确定待验证信息,包括:对私钥求逆,得到私钥的逆元素;对私钥的逆元素和第一替换元素进行哈希处理,得到待验证信息。

[0107]

可选地,可以基于以下公式,获取待验证信息:

[0108]z′

=h(x-1

(f1(b1,b2,

…

,b

n-1

)))

[0109]z′

为待验证信息,h为哈希函数,x-1

为私钥的逆元素,f1(b1,b2,

…

,b

n-1

)为第一替换元素的生成元表达式。

[0110]

可选地,哈希函数可以包含在公钥中;若公钥中不包含哈希函数,则可以向认证终端发送哈希函数。

[0111]

哈希函数可以为输入字节为任意长,而输出字节为固定长度的抗碰撞哈希函数。作为示例而非限定,哈希函数的输出可以为0-1字符串,其中,固定长度可以是一个足够大的固定的自然数。

[0112]

本技术所提供的身份认证方法的安全保障是依赖于对应的判定问题的不可解性,而不是对应的判定问题的计算困难性,从而本发明的身份认证方法可以抵抗包括量子计算攻击在内的所有已知攻击。

[0113]

本技术中被认证终端获取目标辫群的第一子群和第二子群,目标辫群包含至少两个生成元,第一子群和第二子群为米海洛瓦子群,且第一子群和第二子群为不可交换群;从第一子群中选取任一元素作为私钥,私钥对应有第一生成元表达式;基于目标辫群、第二子群及私钥生成公钥;在接收到认证终端发送的每一生成元对应的第一共轭元素之后,利用第一共轭元素,对第一生成元表达式中包含的生成元进行替换,得到私钥对应的第一替换元素;第一共轭元素为认证终端基于公钥计算得到;基于第一共轭元素和第一替换元素,确定待验证信息,并向认证终端发送待验证信息以基于该待验证信息对被认证终端进行身份认证。由于本技术引入的米海洛瓦子群的成员问题是不可解的,因此,目前的身份认证攻击算法难以对被认证终端的私钥进行攻击,即目前的身份认证攻击算法难以基于公钥和第一共轭元素破解被认证终端的私钥,伪装成被认证终端,解决了基于公钥密码算法的身份认证方法存在的安全隐患问题。

[0114]

应理解,上述实施例中各步骤的序号的大小并不意味着执行顺序的先后,各过程的执行顺序应以其功能和内在逻辑确定,而不应对本技术实施例的实施过程构成任何限定。

[0115]

实施例二:

[0116]

请参阅图2,图2示出了本技术提供的一种身份认证方法的示意性流程。作为示例而非限定,该方法可以应用于认证终端。

[0117]

步骤201,获取被认证终端生成的公钥,公钥中包含目标辫群和第二子群,目标辫群包含至少两个生成元,第二子群为目标辫群的米海洛瓦子群,且第二子群为不可交换群。

[0118]

可选地,被认证终端的公钥是公开的,因此认证的可以获取到被认证终端的公钥。

[0119]

步骤202,从第二子群中选取任一元素作为目标元素,目标元素对应有第二生成元表达式。

[0120]

可选地,第二子群中的每一元素均对应有生成元表达式,可以将从第二子群中任意选取的一个元素对应的生成元表达式确定为第二生成元表达式。

[0121]

步骤203,基于目标元素,计算目标辫群包含的每一生成元对应的第一共轭元素,并向被认证终端发送第一共轭元素,第一共轭元素用于获取待验证信息。

[0122]

可选地,基于目标元素,计算目标辫群包含的每一生成元对应的第一共轭元素,包括:对目标元素求逆,得到目标元素的逆元素;基于目标元素、目标元素的逆元素及生成元,计算生成元对应的第一共轭元素。

[0123]

可选地,可以基于以下公式,计算生成元对应的第一共轭元素:

[0124]bi

=-1

σiy

[0125]bi

为第i个生成元σi对应的第一共轭元素,y为目标元素,y-1

为目标元素的逆元素,i的取值范围为[1,n-1],n为目标辫群的指数。

[0126]

步骤204,对第二生成元表达式中包含的生成元进行替换,得到目标元素对应的第二替换元素。

[0127]

可选地,可以利用生成元对应的第二共轭元素,对第二生成元表达式中包含的生成元进行替换。其中,生成元对应的第二共轭元素为被认证终端基于私钥和生成元得到。

[0128]

在一可选实施例中,若公钥中还包括目标辫群包含的每一生成元对应的第二共轭元素,则对第二生成元表达式中包含的生成元进行替换,包括:获取公钥中包含的每一生成元对应的第二共轭元素,利用第二共轭元素,对第二生成元表达式中对应的生成元进行替换。

[0129]

在另一可选实施例中,若公钥中不包括目标辫群包含的每一生成元对应的第二共轭元素,则在对第二生成元表达式中包含的生成元进行替换之前,还包括:接收被认证终端发送的每一生成元对应的第二共轭元素。

[0130]

可选地,利用第二共轭元素,对第二生成元表达式中对应的生成元进行替换,包括:将第二生成元表达式中包含的生成元替换为对应的第二共轭元素,得到第二替换元素。

[0131]

可选地,目标元素对应的第二生成元表达式可以为f2(σ1,σ2,

…

,σ

n-1

),即y=f2(σ1,σ2,

…

,σ

n-1

);利用第二共轭元素,对第二生成元表达式中包含的生成元进行替换之后,得到的第二替换元素的生成元表达式为f2(a1,a2,

…

,a

n-1

),a1,a2,

…

,a

n-1

分别为每个生成元对应的第二共轭元素。

[0132]

步骤205,基于目标元素和第二替换元素,确定目标验证信息,目标验证信息为正确的验证信息。

[0133]

可选地,基于目标元素和第二替换元素,确定目标验证信息,包括:对目标元素求逆,得到目标元素的逆元素;对目标元素的逆元素和第二替换元素进行哈希处理,得到目标验证信息。

[0134]

可选地,可以基于以下公式,获取目标验证信息:

[0135]

z=h((y-1

(f2(a1,a2,

…

,a

n-1

)))-1

)

[0136]

z为目标验证信息,h为哈希函数,y-1

为目标元素的逆元素,f2(a1,a2,

…

,a

n-1

)为第

二替换元素的生成元表达式,a1,a2,

…

,a

n-1

分别为每一生成元对应的第二共轭元素。

[0137]

可选地,可以基于公钥获取哈希函数,也可以接收被认证终端发送的哈希函数。

[0138]

步骤206,在接收到被认证终端发送的待验证信息的情况下,基于待验证信息和目标验证信息对被认证终端进行身份认证。

[0139]

在接收到待验证信息之后,可以将待验证信息与目标验证信息进行比对,若待验证信息与目标验证信息相同,则认可被认证终端的身份,否则,拒绝认可被认证终端的身份。

[0140]

本技术获取被认证终端生成的公钥,公钥中包含目标辫群和第二子群,目标辫群包含至少两个生成元,第二子群为目标辫群的米海洛瓦子群,且第二子群为不可交换群;从第二子群中选取任一元素作为目标元素,目标元素对应有第二生成元表达式;对第二生成元表达式中包含的生成元进行替换,得到目标元素对应的第二替换元素;基于第二替换元素,计算目标辫群包含的每一生成元对应的第一共轭元素,并向被认证终端发送第一共轭元素,第一共轭元素用于获取待验证信息;确定目标验证信息,目标验证信息为正确的验证信息;在接收到被认证终端发送的待验证信息的情况下,基于待验证信息和目标验证信息对被认证终端进行身份认证。本技术基于待验证信息和目标验证信息对被认证终端进行身份认证,不需要获取被认证终端的私钥即可对被认证终端的身份进行认证,可以避免私钥获取过程中私钥被窃取。

[0141]

可选地,若使用本技术提供的身份认证方法,则可以通过以下方式说明具体的认证原理。

[0142]

对于待验证信息z

′

:

[0143]z′

=h(x-1

(f1(b1,b2,

…

,b

n-1

)))

[0144]

=h(x-1

(f1(y-1

σ1y,y-1

σ2y,

…

,y-1

σ2y)))

[0145]

=h(x-1

y-1

(f1(σ1,σ2,

…

,σ

n-1

))y)

[0146]

=h(x-1

y-1

xy)

[0147]

对于目标验证信息z:

[0148]

z=h((y-1

(f2(a1,a2,

…

,a

n-1

)))-1

)

[0149]

=h((y-1

(f2(x-1

σ1x,x-1

σ2x,

…

,x-1

σ

n-1

x)))-1

)

[0150]

=h((y-1

x-1

(f2(σ1,σ2,

…

,σ

n-1

))x)-1

)

[0151]

=h((y-1

x-1

yx)-1

)=h(x-1

y-1

xy)

[0152]

由此可见,依据本技术提供的身份认证方法获取的待验证信息z

′

和目标验证信息z是相同的。

[0153]

下面对本发明的身份认证方法可以抵抗包括量子计算攻击在内的所有已知攻击进行证明:

[0154]

假若第三方试图攻击本协议,其只能通过协议双方的公开信息{bn,q,h,a1,a2,

…

,a

n-1

}(ai=-1

σix,i=1,

…

,n-1)以及通过信道获得的{b1,b2,

…

,b

n-1

}(bi=-1

σiy,i=1,

…

,n-1)实施攻击,其中,q为第二子群。如果第三方能得到bn的元素s和t使得

[0155]

s-1

σis=y-1

σiy,t-1

σit=x-1

σix,i=1,2,

…

,n-1,

[0156]

令s=cy,t=dx(其中c,d为bn的某个元素),那么有

[0157]

s-1

σis=(cy)-1

σicy=y-1

c-1

σicy=y-1

σiy,i=1,2,

…

,n-1

[0158]

从而有

[0159]

c-1

σic=σi,i=1,2,

…

,n-1

[0160]

即c与每一个σi乘法可交换。由于bn由σ1,σ2,

…

,σ

n-1

所生成,c是bn中心的元素。而bn的中心是由δ2所生成的无限循环子群《δ2》,其中

[0161]

δ=σ1σ2…

σ

n-1

σ1σ2…

σ

n-2

…

σ1σ2σ3σ1σ2σ1[0162]

从而c是《δ2》的元素。同理,d也是《δ2》的元素。由于《δ2》是bn的中心,而σ

i2

《δ2》,σ

i+12

《δ2》,σ

i+32

《δ2》和σ

i+42

《δ2》生成的商群bn/《δ2》的子群与σ

i2

,σ

i+12

,σ

i+32

和σ

i+42

生成bn的子群同构,从而也是的秩为2的自由群。故子商群(mi《δ2》)/《δ2》也是商群bn/《δ2》的米海洛瓦子群。故(mi《δ2》)/《δ2》的子群成员问题也是不可解的。从而攻击者如果能获得bn的元素s和t使得

[0163]

s-1

σis=y-1

σiy,t-1

σit=x-1

σix,i=1,2,

…

,n-1,

[0164]

那么s=cy,t=dx,c、d∈<δ2>,故在商群bn/<δ2>中有s《δ2>=y<δ2》和t《δ2》=x<δ2>。即攻击者在商群bn/<δ2>中必须找到米海洛瓦子群(mi《δ2》)/《δ2》中元素y《δ2》和x《δ2》。由于(mi《δ2》)/《δ2》的子群成员问题是不可解的,故不存在算法使得攻击者能成功获得y《δ2》和x《δ2》,从而也不存在算法使得攻击者能成功获得所需的s和t。

[0165]

实施例三:

[0166]

请参阅图3,图3示出了本技术提供的一种身份认证装置的示意性结构,作为示例而非限定,可以应用于被认证终端。为了便于说明,图中仅示出了与本技术实施例相关的部分。

[0167]

参照图3,该装置包括子群获取模块31、私钥获取模块32、公钥生成模块33、第一替换模块34及第一确定模块35;其中,各模块的具体功能如下:

[0168]

子群获取模块31,用于获取目标辫群的第一子群和第二子群,目标辫群包含至少两个生成元,第一子群和第二子群为米海洛瓦子群,且第一子群和第二子群为不可交换群;

[0169]

私钥获取模块32,用于从第一子群中选取任一元素作为私钥,私钥对应有第一生成元表达式;

[0170]

公钥生成模块33,用于基于目标辫群、第二子群及私钥生成公钥;

[0171]

第一替换模块34,用于在接收到认证终端发送的每一生成元对应的第一共轭元素之后,利用第一共轭元素,对第一生成元表达式中包含的生成元进行替换,得到私钥对应的第一替换元素;第一共轭元素为认证终端基于公钥计算得到;

[0172]

第一确定模块35,用于基于私钥和第一替换元素,确定待验证信息,并向认证终端发送待验证信息,待验证信息用于对被认证终端进行身份认证。

[0173]

可选地,公钥生成模块33具体用于:基于私钥,计算每一生成元对应的第二共轭元素;基于目标辫群、第二子群及第二共轭元素生成公钥。

[0174]

可选地,公钥生成模块33具体用于:对私钥求逆,得到私钥的逆元素;基于私钥、私钥的逆元素及生成元,计算生成元对应的第二共轭元素。

[0175]

可选地,第一确定模块35具体用于:对私钥求逆,得到私钥的逆元素;对私钥的逆元素和第一替换元素进行哈希处理,得到待验证信息。

[0176]

本技术实施例提供的上述身份认证装置可以应用在前述方法实施例一中,详情参见上述方法实施例一的描述,在此不再赘述。

programmable gate array,fpga)或者其他可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件等。通用处理器可以是微处理器或者该处理器也可以是任何常规的处理器等。

[0194]

所述存储器51在一些实施例中可以是所述终端5的内部存储单元,例如终端5的硬盘或内存。所述存储器51在另一些实施例中也可以是所述终端5的外部存储设备,例如所述终端5上配备的插接式硬盘,智能存储卡(smart mediacard,smc),安全数字(secure digital,sd)卡,闪存卡(flash card)等。进一步地,所述存储器51还可以既包括所述终端5的内部存储单元也包括外部存储设备。所述存储器51用于存储操作系统、应用程序、引导装载程序(bootloader)、数据以及其他程序等,例如所述计算机程序的程序代码等。所述存储器51还可以用于暂时地存储已经输出或者将要输出的数据。

[0195]

需要说明的是,上述装置/单元之间的信息交互、执行过程等内容,由于与本技术方法实施例基于同一构思,其具体功能及带来的技术效果,具体可参见方法实施例部分,此处不再赘述。

[0196]

所属领域的技术人员可以清楚地了解到,为了描述的方便和简洁,仅以上述各功能单元、模块的划分进行举例说明,实际应用中,可以根据需要而将上述功能分配由不同的功能单元、模块完成,即将所述装置的内部结构划分成不同的功能单元或模块,以完成以上描述的全部或者部分功能。实施例中的各功能单元、模块可以集成在一个处理单元中,也可以是各个单元单独物理存在,也可以两个或两个以上单元集成在一个单元中,上述集成的单元既可以采用硬件的形式实现,也可以采用软件功能单元的形式实现。另外,各功能单元、模块的具体名称也只是为了便于相互区分,并不用于限制本技术的保护范围。上述系统中单元、模块的具体工作过程,可以参考前述方法实施例中的对应过程,在此不再赘述。

[0197]

本技术实施例还提供了一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被处理器执行时实现可实现上述各个方法实施例中的步骤。

[0198]

所述集成的单元如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。基于这样的理解,本技术实现上述实施例方法中的全部或部分流程,可以通过计算机程序来指令相关的硬件来完成,所述的计算机程序可存储于一计算机可读存储介质中,该计算机程序在被处理器执行时,可实现上述各个方法实施例的步骤。其中,所述计算机程序包括计算机程序代码,所述计算机程序代码可以为源代码形式、对象代码形式、可执行文件或某些中间形式等。所述计算机可读介质至少可以包括:能够将计算机程序代码携带到终端的任何实体或装置、记录介质、计算机存储器、只读存储器(read-only memory,rom)、随机存取存储器(random accessmemory,ram)、电载波信号、电信信号以及软件分发介质。例如u盘、移动硬盘、磁碟或者光盘等。在某些司法管辖区,根据立法和专利实践,计算机可读介质不可以是电载波信号和电信信号。

[0199]

在上述实施例中,对各个实施例的描述都各有侧重,某个实施例中没有详述或记载的部分,可以参见其它实施例的相关描述。

[0200]

本领域普通技术人员可以意识到,结合本文中所公开的实施例描述的各示例的单元及算法步骤,能够以电子硬件、或者计算机软件和电子硬件的结合来实现。这些功能究竟以硬件还是软件方式来执行,取决于技术方案的特定应用和设计约束条件。专业技术人员

可以对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本技术的范围。

[0201]

在本技术所提供的实施例中,应该理解到,所揭露的装置/终端和方法,可以通过其它的方式实现。例如,以上所描述的装置/终端实施例仅仅是示意性的,例如,所述模块或单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件可以结合或者可以集成到另一个系统,或一些特征可以忽略,或不执行。另一点,所显示或讨论的相互之间的耦合或直接耦合或通讯连接可以是通过一些接口,装置或单元的间接耦合或通讯连接,可以是电性,机械或其它的形式。

[0202]

所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部单元来实现本实施例方案的目的。

[0203]

以上所述实施例仅用以说明本技术的技术方案,而非对其限制;尽管参照前述实施例对本技术进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本技术各实施例技术方案的精神和范围,均应包含在本技术的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1