一种两安一体化仪表风险迭代设计方法

1.本发明涉及工业控制系统功能安全与信息安全领域,具体说是一种两安一体化仪表风险迭代设计方法。

背景技术:

2.近年来,由于新的信息和通信技术的集成,工业控制系统变得越来越复杂和互联。基础设施的远程监控意味着这些控制系统越来越多地连接到外部网络。此外,在工业控制系统中使用标准通信协议(如tcp/ip)以及使用现成组件的方式可以降低开发或集成的成本、加快并提供更多灵活性的部署。然而,工业控制系统的这种根本性转变带来了许多与信息安全相关的漏洞,例如,软件设计缺陷或公共可用协议中的漏洞,这可能危及整体基础设施的功能安全。

3.一直以来,信息安全和功能安全在两个不同的领域中分离地对待,评估方法同样如此。在信息安全领域,信息安全风险评估就是从风险管理角度,运用科学的方法和手段,系统地分析信息系统所面临的威胁及其存在的脆弱性,评估安全事件一旦发生可能造成的危害程度;在功能安全领域,功能安全风险评估的目的是识别相关项中因故障引起的危害并对危害进行归类,制定防止危害事件发生或减轻危害程度的安全目标,以避免不合理的风险。而从防护角度,信息安全的软硬件的引入极有可能增加功能安全方面的失效风险,而功能安全的保障措施也有可能引入新的信息安全漏洞。因此,迫切需要一个综合功能安全和信息安全问题的分析框架来评估工业控制系统中测控设备设计中存在的风险。

4.现阶段针对测控设备量化评估方法只考虑的防护节点对评估带来的可能影响,未考虑信息安全防护类功能及信息安全检测类功能的失效对评估带来的影响,同时所建立的分析模型也缺少对风险会带来的后果的论述,考虑不太全面。另外相较于分析测控设备本身被攻击成功概率,现阶段的方法将测控设备放到实际的工业环境中而去计算单一测控设备的风险值,这种方式较不合理,对于指导测控设备的设计与开发缺少实际应用价值。

技术实现要素:

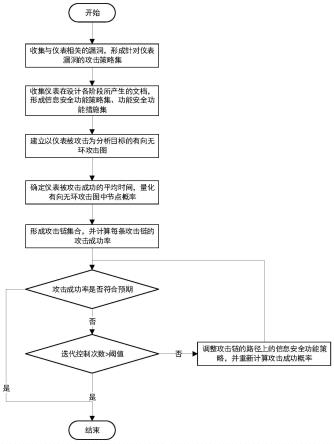

5.针对现有技术的不足,本发明提供一种两安一体化仪表风险迭代设计方法,其目的在于解决两安一体化仪表在设计过程中无法定量评估仪表本身风险的问题,相比于目前的定量方法,提高了准确性。

6.本发明为实现上述目的所采用的技术方案是:

7.一种两安一体化仪表风险迭代设计方法,包括以下步骤:

8.1)获取漏洞信息以及仪表设计数据,构建针对仪表漏洞的攻击策略集、信息安全功能措施集以及功能安全功能措施集;

9.2)基于攻击策略集、信息安全功能措施集以及功能安全功能措施集,构建以仪表被成功攻击为分析目标的有向无环攻击图;

10.3)确定仪表被攻击成功的平均时间,并量化有向无环攻击图中各节点发生概率;

11.4)在有向无环攻击图中,以攻击开始为起始节点、仪表被成功攻击为目的节点,构建攻击链集合,并计算集合中每条攻击链的攻击成功概率;

12.5)判断每条攻击链的攻击成功概率是否符合两安一体化仪表安全等级矩阵的预期,如果符合,则根据当前的有向无环攻击图设计仪表;否则,调整攻击链上的信息安全功能措施或功能安全功能措施,并重新计算相应攻击链的攻击成功概率,循环迭代步骤3)~步骤5),直至符合预期或迭代次数达到阈值。

13.所述有向无环攻击图中的节点包括:攻击准备节点prep、成功接入方式节点access、信息安全防护类功能失能节点def_disable、信息安全检测类功能失能节点det_disable、信息安全防护类功能失效节点def_failure、信息安全检测类功能失效节点det_failure、信息安全相关硬件随机失效节点hard_failure、瞬时信息安全事件节点event。

14.所述步骤3)包括以下步骤:

15.3.1)判断所设计的仪表被利用性等级;

16.3.2)基于仪表漏洞被成功利用性为最高级时需要的平均时间以及仪表被利用性等级,计算仪表被攻击成功的平均时间;

17.3.3)采用层次分析法评估有向无环攻击图各个节点的权重,进而结合仪表被攻击成功的平均时间,得到各节点需要的平均时间;

18.3.4)基于各节点需要的平均时间,量化各节点发生概率。

19.所述仪表被攻击成功的平均时间t

sum

为:

[0020][0021]

其中,m为仪表漏洞被成功利用性为最高级时需要的平均时间。

[0022]

所述步骤3.3)包括以下步骤:

[0023]

3.3.1)构造判断矩阵a:

[0024][0025]

其中,a

ij

表示第i和节点和第j个节点之间的比较,矩阵a的元素满足:1)a

ij

>0;2)3)a

ii

=1;

[0026]

3.3.2)求解判断矩阵a的最大特征根与cr值:

[0027][0028][0029][0030]

其中,为a的标准化的特征向量,λ

max

为a的最大特征根,ci为一致性指数,ri为随机一致性指数,cr为一致性比率,n为元素个数;

[0031]

3.3.3)计算各节点需要的平均时间;

[0032][0033]

其中,t_prep为攻击准备需要的平均时间,t_access为成功接入方式需要的平均时间,t_(def_disable)为信息安全防护类功能失能需要的平均时间,t_(det_disable)为信息安全检测类功能失能需要的平均时间,t_event为瞬时信息安全事件发生需要的平均时间。

[0034]

所述步骤3.4)包括以下步骤:

[0035]

3.4.1)计算攻击准备节点的发生概率p_prep:

[0036]

p_prep=(1/t_prep)

×

e^(-1/t_prep);

[0037]

3.4.2)计算成功接入方式节点的发生概率p_access:

[0038]

p_access=(1/t_access)

×

e^(-1/t_access);

[0039]

3.4.3)计算信息安全防护类功能失能节点的发生概率p_(def_disable):

[0040][0041]

其中,def为信息安全防护类功能;

[0042]

3.4.4)计算信息安全检测类功能失能节点的发生概率p_(det_disable):

[0043][0044]

其中,det为信息安全检测类功能;

[0045]

3.4.5)计算信息安全防护类功能失效节点的发生概率p_(def_failure)(t);

[0046][0047]

其中,sil为仪表的功能安全完整性等级;

[0048]

3.4.6)计算信息安全检测类功能失效节点的发生概率p_(det_failure)(t):

[0049][0050]

3.4.7)计算信息安全相关硬件随机失效节点的发生概率p_(hard_failure)(t):

[0051]

p_(hard_failure)(t)=1-e^(-tλ);

[0052]

其中,λ为硬件随机失效率,t为仪表待运行的持续时间;

[0053]

3.4.8)计算瞬时信息安全事件节点的发生概率p_event:

[0054]

p_event=(1/t_event)

×

e^(-1/t_event)。

[0055]

所述攻击链的攻击成功概率p_suc(t=1)为:

[0056][0057]

其中,下标i表示第i条与信息安全防护类功能失能节点、信息安全检测类功能失能节点相关联的攻击链,下标j表示第j条与信息安全防护类功能失效节点、信息安全检测类功能失效节点相关联的攻击链,下标k表示第k条与信息安全相关硬件随机失效节点相关联的攻击链。

[0058]

本发明具有以下有益效果及优点:

[0059]

1.面向设计阶段的两安一体化仪表,提出一种信息安全和功能安全风险迭代控制方法,能够在仪表开发前,定量评估两安仪表风险,减少针对功能安全需求与信息安全需求的设计难度,有效地降低两安仪表开发的成本。

[0060]

2.本发明以仪表被成功攻击为分析目标,将信息安全防护类与信息安全检测类功能的失能和失效过程也融合到两安仪表风险分析过程中,量化计算两安一体化仪表被成功攻击概率,为后续两安一体化控制系统的风险评估提供计算依据。

[0061]

3.将被利用性分级转化为两安仪表被成功攻击所需要的时间,将攻击成功的总时间作为约束条件,以两安一体化仪表被成功攻击的概率为优化目标,通过迭代的方式将所求解的风险控制在可接受的范围中。

附图说明

[0062]

图1是本发明方法的流程示意图;

[0063]

图2是本发明实施例中有向无环攻击图;

[0064]

图3是本发明实施例中的针对两安一体化仪表分析的有向无环攻击图的扩展示例图。

具体实施方式

[0065]

下面结合附图及实施例对本发明做进一步的详细说明。

[0066]

本发明实施例提供的一种两安一体化仪表风险迭代设计方法的总体流程如图1所示,具体包括如下步骤:

[0067]

步骤1:收集与仪表相关的漏洞,形成针对仪表漏洞的攻击策略集。

[0068]

步骤2:收集仪表在设计各阶段所产生的文档,形成信息安全功能措施集、功能安全功能措施集。其中文档包括但不限于需求分析、技术规格书、原理样机设计报告。

[0069]

步骤3:根据上述步骤1的攻击策略集和上述步骤2的信息安全功能措施集和功能安全功能措施集,梳理攻击准备、成功接入方式、信息安全防护类功能失能、信息安全检测类功能失能、信息安全防护类功能失效、信息安全检测类功能失效、信息安全相关硬件随机失效、瞬时信息安全事件等之间的关联性,建立以仪表被成功攻击为分析目标的有向无环攻击图,如图2和图3所示。

[0070]

步骤4:确定仪表被攻击成功的平均时间,并量化上述步骤3中得到的有向无环攻击图中各节点发生概率,包括攻击准备节点、成功接入方式节点、信息安全防护类功能失能节点、信息安全检测类功能失能节点、信息安全防护类功能失效节点、信息安全检测类功能失效节点、信息安全相关硬件随机失效节点、瞬时信息安全事件节点的概率。

[0071]

步骤4.1:根据国家标准gb/t30279中所要求的被利用性分级,判断所设计的仪表被利用性等级。被利用性分级表如下表所示。

[0072]

表1被利用性分级

[0073]

[0074][0075]

在本实施例中的仪表的被利用分级值设为4级。

[0076]

步骤4.2:仪表漏洞被成功利用性为最高级时需要的平均时间为m天,根据仪表被利用性等级,仪表被攻击成功的平均时间为:

[0077][0078]

在本实施例中,假设仪表漏洞被成功利用性为最高级时需要的平均时间为360天,则t

sum

=240。

[0079]

步骤4.3:采用层次分析法评估攻击准备、成功接入方式、信息安全防护类功能失能、信息安全检测类功能失能、瞬时信息安全事件的权重,进而结合t

sum

,计算得到t_prep、t_access、t_(def_disable)、t_(det_disable)、t_event的值。其中,t_prep为攻击准备需要的平均时间,t_access为成功接入方式需要的平均时间,t_(def_disable)为信息安全防护类功能失能需要的平均时间,t_(det_disable)为信息安全检测类功能失能需要的平均时间,t_event为瞬时信息安全事件发生需要的平均时间,以天为单位计算,并且t_sum=t_prep+t_access+t_(def_disable)+t_(det_disable)+t_event。

[0080]

步骤4.3.1:构造判断矩阵。

[0081]

对于准则层,构建判断矩阵a如下:

[0082][0083]

其中,矩阵a的元素满足:1)a

ij

>0;2)3)a

ii

=1。元素表示两两之间耗时性比较。在本实施例中,a

1j

表示元素攻击准备分别与攻击准备、成功接入方式、信息安全类功能失能、信息安全检测类功能失能、瞬时信息安全事件各元素的耗时性比较;a

2j

表示元素成功接入方式分别与攻击准备、成功接入方式、信息安全类功能失能、信息安全检测类功能失能、瞬时信息安全事件各元素的耗时性比较;a

3j

表示元素信息安全防护类功能失能分别与攻击准备、成功接入方式、信息安全类功能失能、信息安全检测类功能失能、瞬时信息安全事件各元素的耗时性比较;a

4j

表示元素信息安全检测类功能失能分别与攻击准备、成功接入方式、信息安全类功能失能、信息安全检测类功能失能、瞬时信息安全事件各元素的耗时性比较;a

5j

表示元素瞬时信息安全事件分别与攻击准备、成功接入方式、信息安全类功能失能、信息安全检测类功能失能、瞬时信息安全事件各元素的耗时性比较。

[0084]

本实施例对耗时性比较采用saaty的9级标度,如下表所示。

[0085]

表2耗时性比较的9级标度

[0086]

标度含义1表示两个元素相比,需要的时间相同3表示两个元素相比,前者比后者消耗的时间稍多5表示两个元素相比,前者比后者消耗的时间明显多7表示两个元素相比,前者比后者消耗的时间特别多9表示两个元素相比,前者比后者消耗的时间极其多2,4,6,8表示上述相邻判断的中间值1~9的倒数表示相应两元素交换次数比较的耗时性

[0087]

基于仪表漏洞的攻击策略集、信息安全功能措施集、功能安全功能措施集,根据专家知识经验,我们得到赋值后的矩阵a的值如下:

[0088][0089]

步骤4.3.2:求解判断矩阵最大特征根与cr值。

[0090]

公式如下:

[0091][0092][0093]

[0094]

其中,a为步骤4.3.1中的判断矩阵,为a的标准化的特征向量,λ

max

为a的最大特征根,ci为一致性指数,ri为随机一致性指数。当cr《0.1时,表明判断矩阵a的一致性程度被认为在容许的范围内,此时可用a的特征向量开展权向量计算;若cr≥0.1,则应考虑对判断矩阵a进行修正。

[0095]

在本实施例中,ri取值如下表所示。

[0096]

表3 ri取值表

[0097][0098]

在本实施例中,求得λ

max

,ci如下:

[0099][0100]

λ

max

=5.4131,ci=0.1033,cr=0.0922

[0101]

在本实施例中,cr《0.1,认为该a的一致性在允许范围内,是可以接受的,则标准化的特征向量即为元素的权重向量。

[0102]

步骤4.3.3:计算各节点需要的平均时间。

[0103]

公式如下:

[0104][0105]

在本实施例中,求得t_prep=71.38、t_access=14.40、t_(def_disable)=28.18、t_(det_disable)=114.89、t_event=11.14。

[0106]

步骤4.4:攻击准备节点的发生概率为:

[0107]

p_prep=(1/t_prep)

×

e^(-1/t_prep)

[0108]

在本实施例中,得到p_prep=0.014。

[0109]

步骤4.5:成功接入方式节点的发生概率为:

[0110]

p_access=(1/t_access)

×

e^(-1/t_access)

[0111]

在本实施例中,得到p_access=0.0648。

[0112]

步骤4.6:信息安全防护类功能失能节点的发生概率为:

[0113][0114]

在本实施例中,假设在仪表中存在信息安全防护类功能,因此,得到p_def_disable=0.0342。

[0115]

步骤4.7:信息安全检测类功能失能节点的发生概率为:

[0116][0117]

在本实施例中,假设在仪表中存在信息安全检测类功能,因此,得到p_(det_disable)=0.0086。

[0118]

步骤4.8:信息安全防护类功能失效节点的发生概率为:

[0119][0120]

其中,mcu为信息安全检测类功能运行所在仪表中的微处理器,level表示功能安全完整性等级,等级评级按照标准gb/t20438.3或iec61508-3中要求的规定。参数t表示仪表待运行的持续时间。

[0121]

在本实施例中,仪表的mcu主频为12mhz,t取值为t_sum,sil等级设置为2级,得到p_(def_failure)=6.35

×

10^(-11)。

[0122]

步骤4.9:信息安全检测类功能失效节点的发生概率为:

[0123]

[0124]

其中,mcu为信息安全检测类功能运行所在仪表中的微处理器,level表示功能安全完整性等级,等级评级按照标准gb/t20438.3或iec61508-3中要求的规定。参数t表示仪表待运行的持续时间。

[0125]

在本实施例中,仪表的mcu主频为12mhz,t取值为t_sum,sil等级设置为2级,得到p_(det_failure)=6.35

×

10^(-11)。

[0126]

步骤4.10:信息安全相关硬件随机失效节点的发生概率为:

[0127]

p_(hard_failure)(t)=1-e^(-tλ)

[0128]

其中,λ为硬件随机失效率,需要从可靠性数据库查询。参数t表示仪表待运行的持续时间。

[0129]

在本实施例中,安全芯片硬件随机失效率λ为0.6888

×

10^(-9),t取值为t_sum,得到p_(hard_failure)=1.653

×

10^(-7)。

[0130]

步骤4.11:瞬时信息安全事件节点的发生概率为:

[0131]

p_event=(1/t_event)

×

e^(-1/t_event)

[0132]

在本实施例中,得到p_event=0.0821。

[0133]

步骤5:基于上述步骤3得到的有向无环攻击图形成以攻击开始为起始节点、仪表被成功攻击为目的节点的攻击链集合,并计算集合中每条攻击链的攻击成功概率。计算攻击链的攻击成功概率的过程包括:

[0134][0135]

其中,下标i表示第i条与信息安全防护类功能失能节点、信息安全检测类功能失能节点相关联的攻击链,下标j表示第j条与信息安全防护类功能失效节点、信息安全检测类功能失效节点相关联的攻击链,下标k表示第k条与信息安全相关硬件随机失效节点相关联的攻击链。

[0136]

在本实施例中,从攻击图中可以得到3条攻击链,{prep_1-》access_1-》def_disable_1-》det_disable_1-》event_1,prep_1-》access_1-》def_failure_1-》det_failure_1-》event_1,prep_1-》access_1-》hard_failure_1-》event_1},进而得到p_suc={2.19

×

10^(-8),3.00

×

10^(-25),1.23

×

10^(-11)}。

[0137]

步骤6:判断步骤5所计算每条攻击链的攻击成功概率与两安一体化仪表安全等级矩阵比较是否符合预期。针对不符合预期风险等级的攻击链,调整攻击链的路径上的信息安全功能措施或功能安全功能措施,并重新计算相应攻击链的攻击成功概率,若迭代控制次数未超过阈值,则跳转到步骤4继续执行,否则执行结束。

[0138]

在本实施例中,安全等级矩阵如下:

[0139]

表4安全等级矩阵

[0140]

攻击成功概率范围风险等级pr《10^(-16)低等级10^(-16)《pr≤10^(-12)中低等级

10^(-12)《pr≤10^(-8)中等级10^(-8)《pr≤10^(-4)中高等级10^(-4)《pr≤1高等级

[0141]

进一步地,10^(-8)《max(p_suc)≤10^(-4),风险属于中高等级。因此,调整prep_1-》access_1-》def_disable_1-》det_disable_1-》event_1攻击链上面的信息安全功能措施后,跳转到步骤4继续执行。

[0142]

图3为实施例的扩展示例,为创建其他有向无环攻击图提供参考。

[0143]

最后应说明的是:以上实施例仅用以说明本技术的技术方案,而非对其限制;尽管参照前述实施例对本技术进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本技术各实施例技术方案的精神和范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1