一种基于行为流量的云内安全威胁检测方法与流程

本发明涉及一种基于行为流量数据的云内安全威胁检测方法,属于云安全。

背景技术:

1、当前,以云计算、大数据和物联网等为代表的新一代信息技术蓬勃发展。由于自身业务的快速发展,经营生产过程中对信息化、智能化的需求越来越迫切,大量的数据、信息系统和工具等需要建设和应用,商业银行内存在系统资源无法共享,系统负载不均衡,整体资源利用率和能耗效率低,原有的服务器、数据库和存储阵列占比较高,标准化程度低和通用性差,建设扩容成本难以控制,难以应对越来越大的系统处理和存储压力,升级及运维成本居高不下和安全程度低等问题,伴随着商业银行数字化转型的进程,资源整合和业务上云已成为当前主流。

2、云内安全是云计算建设的重要前提,在银行云化建设及运维的过程中主要存在以下安全性考量:1、云内网络隔离不完善导致不同区域网络互访,可能存在数据泄露的风险。2、管理网络和业务网络可互访,可能导致业务网络攻击或操作管理平台导致平台异常,运维人员通过管理网络访问业务和窃取生产信息。3、同物理机内虚拟机可能存在恶意访问或攻击,防护设备难以产生预警。4、云内使用虚假地址/mac对外进行攻击访问。5、云内已存在被劫持情况,存在僵尸网络,存在安全隐患。

技术实现思路

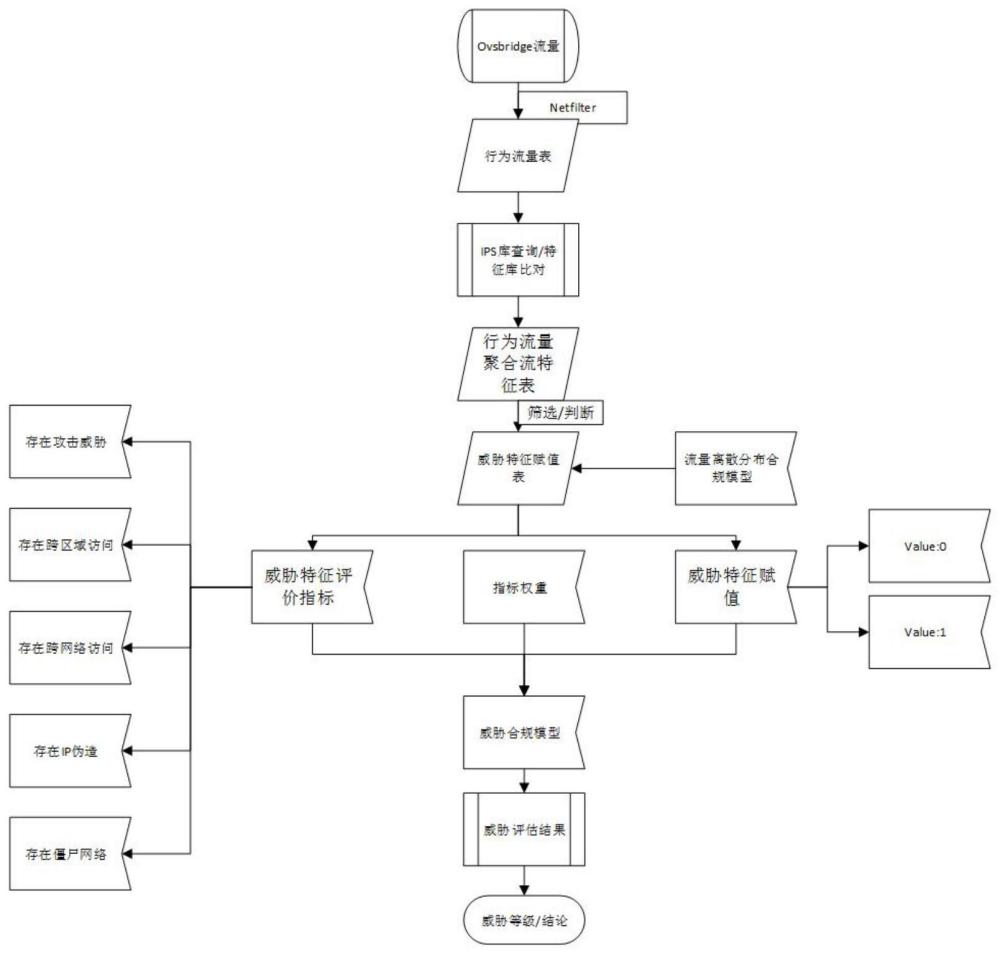

1、本发明所要解决的技术问题是克服“在银行云化建设及运维的过程中主要存在以下安全性考量:1、云内网络隔离不完善导致不同区域网络互访,可能存在数据泄露的风险。2、管理网络和业务网络可互访,可能导致业务网络攻击或操作管理平台导致平台异常,运维人员通过管理网络访问业务和窃取生产信息。3、同物理机内虚拟机可能存在恶意访问或攻击,防护设备难以产生预警。4、云内使用虚假地址/mac对外进行攻击访问。5、云内已存在被劫持情况,存在僵尸网络,存在安全隐患”的缺陷,本发明提供一种基于行为流量的云内安全威胁检测方法,包括:基于预先构建的行为流量表、预先获取的特征库和预先获取的云管数据库,获取或增加额外属性;利用流量聚合方式筛选额外属性和行为流量表的属性,获得行为流量聚合流特征表;基于获得的行为流量聚合流特征表,构建威胁特征赋值表并对威胁特征赋值表中的维度特征进行赋值;基于威胁特征赋值表中的维度特征,判定是否存在攻击威胁、存在跨区域访问、存在跨网络访问、存在地址伪造或存在僵尸网络;其中,威胁特征赋值表中的维度特征包括存在攻击威胁、存在跨区域访问、存在跨网络访问、存在地址伪造或存在僵尸网络。本发明基于构建的威胁特征赋值表,判断是否存在攻击威胁、存在跨区域访问、存在跨网络访问、存在地址伪造或存在僵尸网络,若任一存在,则可以发送相关告警给运维人员,检测是否真的存在跨区域访问,基于安全威胁的特性进行判断,持续分片式多角度协同判断,检测准确率高,降低误报几率,有利于提高银行的安全等级;本发明持续采集多维度流量信息,实时分析,可提供包括行为流量表、特征库、云管数据库和行为流量聚合流特征表的全面信息展示,分析结果较为准确;本发明可采集宿主机内流量,在流量不经过交换设备时,仍可持续检测威胁,提高了银行的云内安全等级。

2、为达到上述目的,本发明提供一种基于行为流量的云内安全威胁检测方法,包括:

3、基于预先构建的行为流量表、预先获取的特征库和预先获取的云管数据库,获取或增加额外属性;

4、利用流量聚合方式筛选额外属性和行为流量表的属性,获得行为流量聚合流特征表;

5、基于获得的行为流量聚合流特征表,构建威胁特征赋值表并对威胁特征赋值表中的维度特征进行赋值;

6、基于威胁特征赋值表中的维度特征,判定是否存在攻击威胁、存在跨区域访问、存在跨网络访问、存在地址伪造或存在僵尸网络;

7、其中,威胁特征赋值表中的维度特征包括存在攻击威胁、存在跨区域访问、存在跨网络访问、存在地址伪造或存在僵尸网络。

8、优先地,基于僵尸网络的重要特征和预先获取的待分析资产表,利用离散分布合规模式判断是否存在僵尸网络流量;

9、其中,僵尸网络的重要特征包括单位时间连接数、数据包大小变化和数据包大小,预先获取的待分析资产表中记录包括主机的连接数、主机发送的数据包大小和数据包大小的属性的信息。

10、优先地,预先构建行为流量表,包括:

11、利用netfilter架构筛选获得ovsbridge中包括网络层流量和应用层流量的云内数据流量;

12、对网络层流量和应用层流量贴上额外属性;

13、基于网络层流量、应用层流量和额外属性,构建行为流量表。

14、优先地,基于网络层流量、应用层流量和额外属性,构建行为流量表,包括:

15、读取网络层流量中包括源地址、源端口、目的地址、源mac、目的端口和目的mac的网络层流量相关信息;

16、采集应用层流量中的包括请求行、请求正文、响应码和响应正文的应用层流量相关信息;

17、基于额外属性、网络层流量相关信息和应用层流量相关信息,构建行为流量表。

18、优先地,基于行为流量聚合流特征表,构建威胁特征赋值表,对威胁特征赋值表中的属性进行赋值,包括:

19、行为流量聚合流特征表包括存在攻击威胁、存在跨区域访问、存在跨网络访问、存在地址伪造和存在僵尸网络的属性;

20、响应于判定存在攻击威胁,执行对威胁特征赋值表中的存在攻击威胁的属性赋值;

21、响应于判定存在跨区域访问,执行对威胁特征赋值表中的存在跨区域访问的属性赋值;

22、响应于判定存在跨网络访问,执行对威胁特征赋值表中的存在跨网络访问的属性赋值;

23、响应于判定存在地址伪造,执行对威胁特征赋值表中的存在地址伪造的属性赋值;

24、响应于判定存在僵尸网络,执行对威胁特征赋值表中的存在僵尸网络的属性赋值。

25、优先地,基于僵尸网络的重要特征,利用离散分布合规模式判断是否存在僵尸网络流量,包括:

26、僵尸网络的重要特征包括单位时间连接数、数据包大小变化和数据包大小;

27、计算获得所有聚合流的单位时间连接数,获得集合g(max);

28、计算获得所有聚合流的数据包大小变化,获得集合g(σ);

29、计算获得所有聚合流的数据包大小,获得集合v(min);

30、响应于集合g(max)、集合g(σ)和集合v(min)的交集不为空,判定存在僵尸网络流量。

31、优先地,计算获得所有聚合流的单位时间连接数,获得集合g(max),包括:

32、基于预设的单位时间,将一段时间分割成n个时间片段,n为自然数或正整数;

33、计算每个时间片段内每个聚合流的单位时间连接数;

34、同一时间片段内的每个聚合流的单位时间连接数组合获得单位时间连接数子集,单位时间连接数元素组合获得集合t;

35、利用第一预设条件筛选集合t中的聚合流,获得集合tmax;

36、基于聚合流在集合tmax中出现的次数和时间片段的总数n,计算每个聚合流在n个时间片段中单位时间连接数的概率p(max);

37、将大于预设概率阈值的概率p(max)的聚合流组合为集合g(max);

38、其中,第一预设条件是指对每个单位时间连接数子集中的聚合流的单位时间连接数从大到小进行排序,按照预设比例从大到小提取每个单位时间连接数子集中的聚合流,获得集合tmax。

39、优先地,计算获得所有聚合流的数据包大小变化,获得集合g(σ),包括:

40、计算n个时间片段内每个聚合流内数据包大小的标准差,获得每个聚合流的标准差集合tσ;

41、利用第二预设条件筛选每个聚合流的标准差集合tσ,获得筛选后的标准差集合tσ对应的聚合流;

42、利用标准差集合tσ对应的聚合流组成集合g(σ);

43、其中,第二预设条件是指对n个时间片段内每个聚合流的集合tσ中的标准差由小到大排序,筛选出符合预设比例的标准差的聚合流,获得筛选后的标准差集合tσ对应的聚合流。

44、优先地,计算获得所有聚合流的数据包大小,获得集合v(min),包括:

45、计算获得选定时间片段内每个聚合流内数据包大小平均值,将选定时间片段内每个聚合流内数据包大小的平均值组合获得集合v;

46、利用第三预设条件筛选集合v中的数据包大小平均值,获得集合v(min);

47、其中,第三预设条件是指对集合v中的每个聚合流内数据包大小平均值由小到大进行排序,保留预设比例的聚合流内数据包大小平均值,获得集合v(min)。

48、优先地,基于威胁特征赋值表、威胁特征评价指标、威胁特征赋值和指标权重,利用威胁评估模型计算获得威胁评估结果;

49、基于预先设置的风险评估表,获得云内安全威胁的风险程度;

50、其中,预先设置的风险评估表中包括威胁评估结果的划分范围和对应的风险评估等级。

51、一种电子设备,包括存储器、处理器及存储在存储器上并可在处理器上运行的计算机程序,所述处理器执行所述程序时实现上述任一项所述方法的步骤。

52、一种计算机可读存储介质,其上存储有计算机程序,该计算机程序被处理器执行时实现上述任一项所述方法的步骤。

53、本发明所达到的有益效果:

54、依据《csa云计算安全技术要求iaas安全技术要求》,针对云内网络隔离不完善导致不同区域网络互访情况难以发现、管理和业务网络存在可互访难以及时预判风险、同物理机内虚拟机可能存在恶意访问或攻击,外部防护设备无法产生预警、云内存在使用虚假地址/mac对外进行攻击的行为难以分辨、云内存在僵尸网络的情况难以发现,本发明提供一种基于行为流量的云内安全威胁检测方法,包括:基于预先构建的行为流量表、预先获取的特征库和预先获取的云管数据库,获取或增加额外属性;利用流量聚合方式筛选额外属性和行为流量表的属性,获得行为流量聚合流特征表;基于获得的行为流量聚合流特征表,构建威胁特征赋值表并对威胁特征赋值表中的维度特征进行赋值;基于威胁特征赋值表中的维度特征,判定是否存在攻击威胁、存在跨区域访问、存在跨网络访问、存在地址伪造或存在僵尸网络;其中,威胁特征赋值表中的维度特征包括存在攻击威胁、存在跨区域访问、存在跨网络访问、存在地址伪造或存在僵尸网络。本发明基于构建的威胁特征赋值表,判断是否存在攻击威胁、存在跨区域访问、存在跨网络访问、存在地址伪造或存在僵尸网络,若任一存在,则可以发送相关告警给运维人员,检测是否真的存在跨区域访问,基于安全威胁的特性进行判断,持续分片式多角度协同判断,检测准确率高,降低误报几率,有利于提高银行的安全等级;本发明持续采集多维度流量信息,实时分析,可提供包括行为流量表、特征库、云管数据库和行为流量聚合流特征表的全面信息展示,分析结果较为准确;本发明可采集宿主机内流量,在流量不经过交换设备时,仍可持续检测威胁,提高了银行的云内安全等级。

55、本发明基于威胁特征赋值表、威胁特征评价指标、威胁特征赋值和指标权重,利用威胁评估模型计算获得威胁评估结果;基于预先设置的风险评估表,获得云内安全威胁的风险程度,从运营者自身角度出发,对云内安全威胁的风险程度进行评估,检测发现可能出现的云内安全风险问题,提高了银行的安全等级。本发明可以通过根据不同的生产环境,依据不同的业务特性去灵活调整指标权重,以满足多种场景的威胁检测需求。

- 还没有人留言评论。精彩留言会获得点赞!