一种基于批验证签名的工业物联网数据安全共享方法

本发明涉及工业物联网系统和安全数据共享,具体涉及一种基于批验证签名的工业物联网数据安全共享方法。

背景技术:

1、工业物联网(iiot)已成为工业系统的重要组成部分。它将数万亿的工业设备连接到互联网上,以促进工业生产的可持续性和安全性,并促进物理生产环境与数字系统之间的互动。它被应用于多个行业和领域,如制造业,农业,电力和物流,并且工业物联网应用呈现急剧的增长趋势。到2025年,预计将有超过250亿台物联网设备,如电话、汽车、家具和传感器。它已经涉及到工业和社会的各个方面。与网络物理系统相辅相成,使我们进入工业4.0时代。

2、在工业物联网系统中,所有设备都通过网络连接并共享可用于数据分析的信息。因此,在工业物联网参与者和不同系统之间的高效数据共享不仅可以消除工业物联网设备之间的隔离,提高其完整性,还可以根据共享数据加快全局决策过程。例如,在智能交通场景中,决策机构可以根据传感设备共享的实时路况和天气预报公司的天气信息,选择最优的交通安排,以减少拥堵,和减少极端天气下的经济损失。

3、然而,以下安全问题阻碍了iiot数据共享。

4、(1)隐私泄露:攻击者可以窃听到数据拥有者和数据使用者之间传输的数据,这些数据包含大量隐私,例如敏感的制造参数和核心设计信息。这种数据泄露会导致巨大的经济损失。

5、(2)数据篡改:如果攻击者篡改了共享的工业数据,将会造成一些严重的后果,如产品质量失败和误导决策。因此,有必要利用一种安全的方式来保证数据的完整性。

6、(3)身份隐私破坏:共享数据包含了数据所有者的隐私,因此他们在共享数据时不愿意暴露自己的身份。对于数据用户,如果身份暴露,攻击者可以监控数据用户的访问行为,建立数据用户的行为特征数据库。

7、(4)共谋攻击:未经授权的数据用户和其他对手可能试图与数据共享服务提供商(如服务器或云)合谋,以获取重要记录,如原始数据和加密密钥。这将带来严重的数据泄露问题。

8、(5)不可追溯:为了保护用户的隐私,我们需要他们在数据共享过程中保持匿名,但这可能会使恶意行为,如发送错误的数据和将数据暴露给未经授权的用户,无法被追踪。

9、现有的方案虽能提供iiot数据安全共享的保密性,数据完整性和身份认证等基本安全功能,但也存在以下不足。

10、(1)无法保证用户的匿名性,这会侵犯用户的身份隐私。对于数据拥有者来说,如果他们不是匿名的,他们将不愿意分享他们的数据,因为这些数据包含有关他们产品线的隐私信息。对于数据使用者,攻击者可以通过其访问记录建立行为特征数据库,从而破坏行为隐私。

11、(2)尽管一些方案可以保证用户的匿名性,但它们无法跟踪恶意行为。匿名性会增加监管难度,因为监管者无法知道行为的归属,这可能导致大量恶意行为,如共享虚假数据和向未经授权的用户发送数据。

12、(3)有一些方案提供匿名性和可追溯性,但它们效率低下。例如,很多方案选择使用环签名为用户提供匿名性,或使用零知识证明来实现消息的验证,这些操作都是非常耗时的。

技术实现思路

1、有鉴于此,本发明提供了一种基于批验证签名的工业物联网数据安全共享方法,克服了用户匿名性无法保证问题、匿名情况下的恶意行为和用户难追溯问题、为实现匿名性和可追溯性,而采用复杂算法所导致的效率低下问题,以实现数据的安全共享。

2、为实现上述目的,本技术第一方面提供了一种基于批验证签名的工业物联网数据安全共享方法,包括:

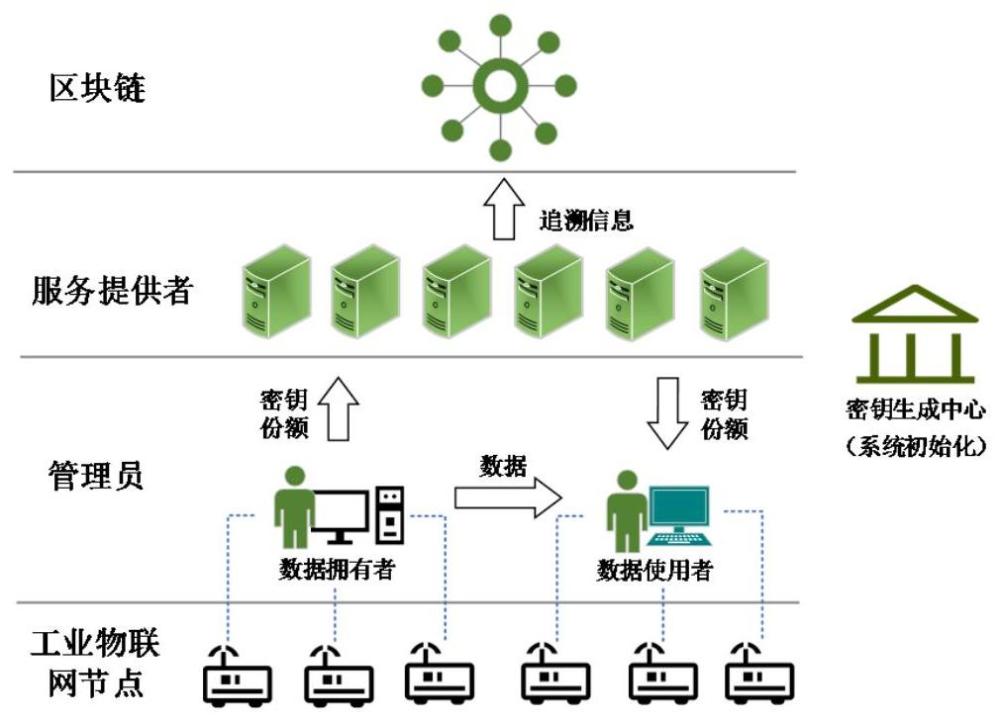

3、管理员注册为合法用户并获得其伪身份和私钥,管理员被分为数据拥有者和数据使用者,服务提供者也注册以从密钥生成中心获得私钥,生成伪身份所用到的参数被分割成不同的参数份额,参数份额被存储到不同的服务提供者的服务器中;

4、向数据拥有者请求目标数据和对应于目标数据的对称密钥,目标数据的密文预先被数据拥有者生成,明文的哈希值被上传到区块链,对称密钥被分割后,对称密钥的份额在被签名后发送给多个服务提供者存储;

5、基于服务提供者返回的密钥数据,获取对称密钥,密钥数据为服务提供者发送的密钥份额和对密钥份额的批验证签名,密钥数据为数据拥有者同意数据请求后发送的;

6、基于对称密钥、目标数据的密文和哈希值,获取目标数据的明文;

7、当发生恶意行为时,服务提供者将可追溯信息上传到区块链,以披露恶意用户的真实身份,追溯信息由参数份额恢复生成。

8、优选地,管理员与服务提供者注册为合法用户的过程,包括:

9、利用密钥生成中心提供的加法循环群和第一哈希函数生成伪身份;

10、利用密钥生成中心提供的加法循环群和第二哈希函数生成管理员和服务提供者的公私钥对,其中,私钥通过安全信道发送给管理员和服务提供者;

11、利用shamir秘密共享将生成伪身份所用到的参数进行分割,以获得不同的参数份额,并将参数份额发送给数据参与者存储。

12、优选地,数据拥有者对目标数据加密和将目标数据的明文的哈希值和对称密钥的哈希值上传给区块链的过程,包括:

13、利用密钥生成中心提供的第三哈希函数生成对称密钥;

14、利用对称加密和对称密钥对目标数据加密,获得目标数据的密文;

15、利用密钥生成中心提供的第五哈希函数获得目标数据的哈希值和对称密钥的哈希值,并将目标数据的哈希值和对称密钥的哈希值上传给区块链。

16、优选地,数据拥有者将密钥份额发送给服务提供者的过程,包括:

17、利用shamir秘密共享将对称密钥分割为不同的密钥份额;

18、利用密钥生成中心提供的第四哈希函数将密钥份额签名后发送给服务提供者存储。

19、优选地,述数据使用者获取目标数据密文的过程,包括:

20、数据拥有者利用密钥生成中心提供的第四哈希函数生成目标数据的签名并将目标数据的密文和签名发送给数据使用者;

21、利用密钥生成中心提供的双线性映射函数对目标数据的签名进行验证。

22、优选地,服务提供者将密钥份额发送给数据使用者的过程,包括:

23、利用密钥生成中心提供的第四哈希函数生成密钥份额的签名;

24、利用密钥生成中心提供的双线性映射函数验证密钥份额的签名;

25、利用shamir秘密共享算法和密钥生成中心提供的第三哈希函数恢复出对称密钥;

26、利用密钥生成中心提供的第五哈希函数验证对称密钥。

27、优选地,基于对称密钥、目标数据的密文及哈希值,获取目标数据的明文的过程,包括:

28、利用对称解密算法获得目标数据的明文;

29、利用密钥生成中心提供的双线性映射函数和第五哈希函数验证明文。

30、优选地,对恶意用户的真实身份的追溯过程,包括:

31、利用shamir秘密共享算法和密钥生成中心提供的第一哈希函数恢复出恶意用户的真实身份;

32、利用区块链提供的智能合约广播恶意用户的真实身份并惩罚恶意用户。

33、本技术第二方面提供了一种匿名可追溯的工业物联网数据安全共享系统,包括工业物联网设备、管理员、服务提供者、区块链和密钥生成中心;

34、工业物联网设备被部署在工业物联网生产环境中,产生大量数据,并将其临时存储,会再特定的时候将部分数据发送给管理员以进行持久存储;

35、管理员被分为数据拥有者和数据使用者,数据拥有者用于将共享数据加密,计算共享数据和对称密钥的哈希值并上传给区块链,以及相应数据使用者的数据请求,数据使用者请求共享数据,获取共享数据的密文和对称密钥,以及计算共享数据的明文;

36、服务提供者用于存储共享数据加密所使用的对称密钥的份额,响应数据拥有者的对称密钥共享请求和上传追溯信息;

37、区块链用于存储共享数据和对称密钥的哈希值和追溯恶意用户的真实身份;

38、密钥生成中心用于生成密钥和公共参数,以及提供公共函数。

39、经由上述的技术方案可知,当需要获取数据时,本技术中的数据使用者向数据拥有者请求目标数据和对应于目标数据的对称密钥,目标数据的密文预先被数据拥有者生成,明文的哈希值被上传到区块链,对称密钥被分割后,对称密钥的份额在被签名后发送给多个服务提供者存储。由于目标数据在系统中是以密文形式传输的,且对称密钥是以份额的形式存储在服务提供者的服务器上的,只要攻击者获取的份额数少于阈值,它就不能恢复出正确的对称密钥,可以避免数据的隐私泄露。

40、同时,因为数据拥有者使用伪身份进行签名,保证了用户的匿名性,避免身份隐私被破坏。然后,数据拥有者向服务提供者请求将密钥份额共享给数据使用者,服务提供者接受请求后,将密钥份额进行批验证签名后发送给数据使用者。由于多个批验证签名可以同时被验证,提升了验证过程的效率。

41、接着,基于恢复出的对称密钥,获取的目标数据的密文,解密密文以获取目标数据的明文,再基于数据拥有者对于目标数据的签名和目标数据的哈希值,对所属目标的明文进行验证,该验证操作保证数据的不可篡改性。

42、由于对称密钥份额存储在不同的服务提供者的服务器中,攻击者只有与大于阈值数的服务提供者共谋,才能恢复出正确的对称密钥,能抵抗共谋攻击。最后,当恶意行为发生时,服务提供者上传在其服务器存储的用于生成伪身份的参数份额给部署在区块链上智能合约实例,该智能合约恢复出恶意用户的真实身份并广播该真实身份,该操作保证了可追溯性。

- 还没有人留言评论。精彩留言会获得点赞!