鉴权方法、装置、电子设备、系统及芯片与流程

本技术涉及电子通信、计算机软件的,尤其涉及鉴权方法、装置、电子设备、系统及芯片。

背景技术:

1、鉴权是指对于一个声明者所声明的身份权利的真实性进行鉴别确认的过程,是一个承上启下的一个环节,上游接受权限的输出,校验其真实性后,然后获取权限,为下一步的权限控制做准备。目前适用于移动终端上的大多数应用,均需要通过服务器鉴权才能够使用,例如,游戏应用、通信应用以及快捷支付应用等。现有的应用鉴权方案中,允许应用通过配置好的应用程序编程端口(application programming interface,api)直接向鉴权服务器发送鉴权请求,然而,该方案是鉴权服务器与应用之间直接进行鉴权,系统接收到鉴权请求后,根据用户的鉴权请求中携带的token向权限系统发起鉴权请求,解析出token对应的具体权限,系统根据token对应的role,判断是否有权限访问接口,系统检查权限通过后,开始实际的业务处理。

2、在现有接口请求流程下,接口请求的返回总时间严重受到鉴权系统token校验的影响,在分布式系统中该影响尤其明显,不仅会造成鉴权速度缓慢还会造成成本的升高。因此,如何在不影响接口鉴权请求安全性的前提下避免线性的进行权限校验和业务处理成为了亟待解决的问题。

3、专利cn108683690a公开了一种鉴权方法,其特征在于,该鉴权方法包括以下步骤:鉴权装置接收来自用户设备的服务建立请求,该服务建立请求中携带有该用户设备的身份标识;鉴权装置基于所述用户设备的身份标识确定所述用户设备所在的设备组以及该设备组的组鉴权状态,其中所述设备组包括与所述用户设备在相同安全域的多个用户设备;以及在所述组鉴权状态为通过鉴权的情况下,鉴权装置确定所述用户设备的用户鉴权状态为通过鉴权。该方法只涉及对多种异构集群的负载均衡分配,无法节约资源和降低维护成本。

4、基于此,本技术提供了鉴权方法、装置、电子设备、系统及芯片,以改进现有技术。

技术实现思路

1、本技术的目的在于提供鉴权方法、装置、电子设备、系统及芯片,可以在保证系统安全性的前提下避免线性进行权限校验和业务处理,让两者并行操作,从而提升接口处理鉴权请求的响应速度。

2、本技术的目的采用以下技术方案实现:

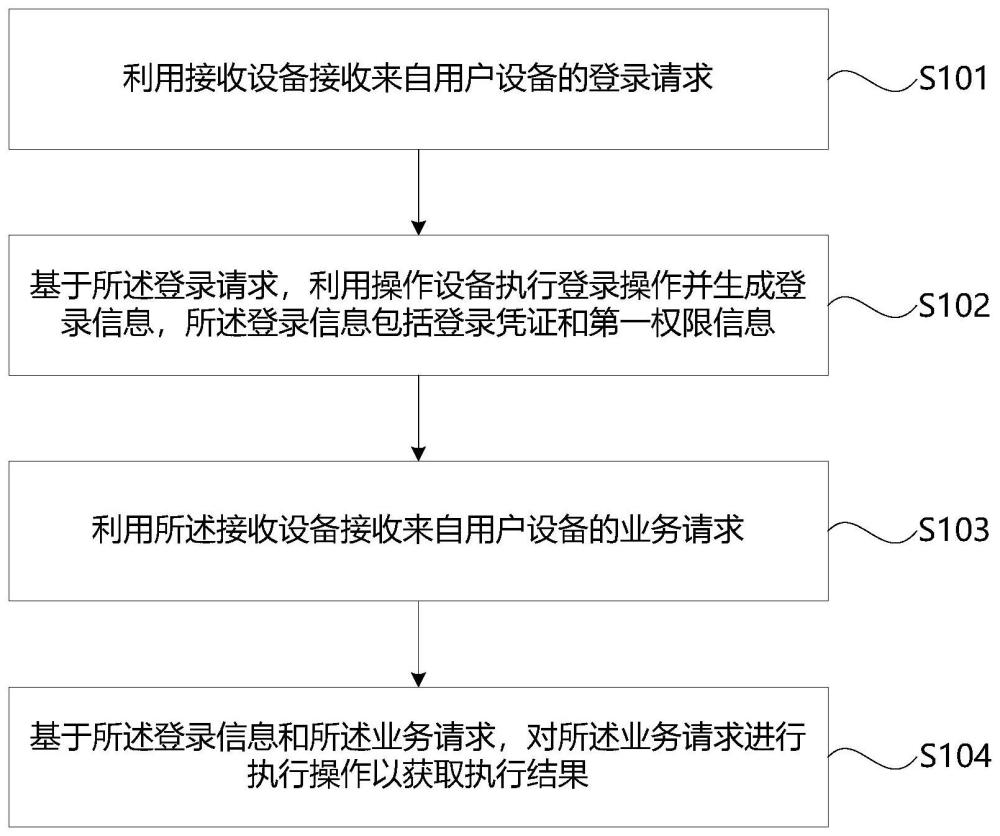

3、第一方面,本技术提供了一种鉴权方法,所述方法包括:

4、利用接收设备接收来自用户设备的登录请求;

5、基于所述登录请求,利用操作设备执行登录操作并生成登录信息,所述登录信息包括登录凭证和第一权限信息;

6、利用所述接收设备接收来自用户设备的业务请求;

7、基于所述登录信息和所述业务请求,对所述业务请求进行执行操作以获取执行结果。

8、该技术方案的有益效果在于:通过利用接收设备接收来自用户设备的登录请求,提高了用户登录的便捷性。通过操作设备执行登录操作并生成包括登录凭证和第一权限信息的登录信息,增强了用户登录的安全性。利用接收设备接收来自用户设备的业务请求,实现了业务请求的高效处理。基于登录信息和业务请求,对业务请求进行执行操作以获取执行结果,提高了业务请求处理的准确性。通过集中处理登录请求和业务请求,优化了服务器资源的使用,提高了系统效率。能够提升系统的整体性能,为用户带来更加安全、便捷的服务体验,同时也为服务提供商带来高效、可靠的管理方式,可以在保证系统安全性的前提下避免线性进行权限校验和业务处理,让两者并行操作,从而提升接口处理鉴权请求的响应速度。

9、在一些可选的实施方式中,所述方法还包括:

10、基于所述登录凭证,解析出所述第一权限信息,所述第一权限信息和所述登录凭证是一一对应的。

11、该技术方案的有益效果在于:基于登录凭证,解析出第一权限信息,第一权限信息和登录凭证是一一对应的,这意味着每一个登录凭证都准确地对应着特定的权限信息,避免了权限的混乱和不准确。对登录凭证的解析,可以迅速获取用户的第一权限信息,无需进行额外的查询或计算,从而提高了系统的处理效率。权限信息和登录凭证一一对应,使得权限管理变得更加简单和清晰,有助于系统管理员进行用户权限的设置和管理。

12、在一些可选的实施方式中,所述基于所述登录请求,利用操作设备执行登录操作并生成登录信息,所述登录信息包括登录凭证和权限信息,包括:

13、判断所述登录请求是否为预设登录数据;

14、如果所述登录请求为预设登录数据,则利用所述操作设备执行登录操作并生成所述登录信息;

15、如果所述登录请求不为预设登录数据,则生成校验失败信息,所述校验失败信息用于指示所述登录请求登录失败。

16、该技术方案的有益效果在于:判断登录请求是否为预设登录数据;如果登录请求为预设登录数据,则利用操作设备执行登录操作并生成所述登录信息;如果登录请求不为预设登录数据,则生成校验失败信息,校验失败信息用于指示所述登录请求登录失败。通过对登录请求进行判断,可以有效地防止非法登录,提高了系统的安全性。预设数据的判断过程可以在短时间内完成,相比于其他复杂的验证方式,可以更快地完成登录操作,提高了系统的处理效率。对于合法用户,系统能够快速地完成登录操作并生成登录信息,减少了用户等待的时间,提高了用户体验。对于不合法的登录请求,系统会生成校验失败信息,明确指示登录失败,便于用户了解登录失败的原因。通过预设数据的判断,可以简化登录验证的管理过程,便于系统管理员进行登录数据的设置和管理。

17、在一些可选的实施方式中,所述基于所述登录信息和所述业务请求,对所述业务请求进行执行操作以获取执行结果,包括:

18、基于所述业务请求,获取第二权限信息;

19、检测所述第二权限信息是否为预设信赖信息;

20、如果所述第二权限信息为预设信赖信息,则对所述业务请求进行执行操作以获取执行结果;

21、基于所述执行结果,判断所述业务请求是否成功;

22、如果所述业务请求未成功,则生成第一错误信息;

23、如果所述业务请求成功,则执行业务操作并生成业务实现信息。

24、该技术方案的有益效果在于:首先基于业务请求,获取第二权限信息,再检测第二权限信息是否为预设信赖信息;如果第二权限信息为预设信赖信息,则对业务请求进行执行操作以获取执行结果;基于执行结果,判断业务请求是否成功;如果业务请求未成功,则生成第一错误信息;如果业务请求成功,则执行业务操作并生成业务实现信息。通过获取第二权限信息并检测是否为预设信赖信息,可以有效地验证业务请求的合法性,提高了系统的安全性。对于合法的业务请求,系统能够快速地执行操作并生成业务实现信息,减少了用户等待的时间,提高了用户体验。对于不合法的业务请求或业务请求失败的情况,系统会生成第一错误信息,明确指示业务请求的问题,便于用户了解并采取相应的措施。

25、在一些可选的实施方式中,所述方法还包括:

26、如果所述第二权限信息为预设信赖信息,则检测所述第二权限信息是否与所述第一权限信息一致;

27、当所述第二权限信息是否与所述第一权限信息一致时,保存所述业务实现信息;

28、当所述第二权限信息是否与所述第一权限信息不一致时,删除所述业务实现信息并生成第二错误信息。

29、该技术方案的有益效果在于:如果第二权限信息为预设信赖信息,则检测第二权限信息是否与第一权限信息一致;当第二权限信息是否与第一权限信息一致时,保存业务实现信息;当第二权限信息是否与第一权限信息不一致时,删除业务实现信息并生成第二错误信息。通过并行检测第二权限信息是否与第一权限信息一致,可以保证不损失安全性的前提下,使业务处理和请求校验同时进行,提升接口的响应速度。

30、在一些可选的实施方式中,所述方法还包括:

31、利用传输设备将所述业务实现信息传输至所述用户设备。

32、该技术方案的有益效果在于:通过传输设备,业务实现信息可以迅速、准确无误地从数据源传输到用户设备,大大提高了信息传递的效率。

33、第二方面,本技术提供了一种鉴权装置,所述装置包括处理器,所述处理器被配置成实现以下步骤:

34、登录请求模块,用于利用接收设备接收来自用户设备的登录请求;

35、登录操作模块,用于基于所述登录请求,利用操作设备执行登录操作并生成登录信息,所述登录信息包括登录凭证和第一权限信息;

36、业务请求模块,用于利用所述接收设备接收来自用户设备的业务请求;

37、业务操作模块,用于基于所述登录信息和所述业务请求,对所述业务请求进行执行操作以获取执行结果。

38、在一些可选的实施方式中,所述处理器还被配置成实现以下步骤:

39、基于所述登录凭证,解析出所述第一权限信息,所述第一权限信息和所述登录凭证是一一对应的。

40、在一些可选的实施方式中,所述处理器被配置成采用以下方式基于所述登录请求,利用操作设备执行登录操作并生成登录信息:

41、判断所述登录请求是否为预设登录数据;

42、如果所述登录请求为预设登录数据,则利用所述操作设备执行登录操作并生成所述登录信息;

43、如果所述登录请求不为预设登录数据,则生成校验失败信息,所述校验失败信息用于指示所述登录请求登录失败。

44、在一些可选的实施方式中,所述处理器被配置成采用以下方式基于所述登录信息和所述业务请求,对所述业务请求进行执行操作以获取执行结果:

45、基于所述业务请求,获取第二权限信息;

46、检测所述第二权限信息是否为预设信赖信息;

47、如果所述第二权限信息为预设信赖信息,则对所述业务请求进行执行操作以获取执行结果;

48、基于所述执行结果,判断所述业务请求是否成功;

49、如果所述业务请求未成功,则生成第一错误信息;

50、如果所述业务请求成功,则执行业务操作并生成业务实现信息。

51、在一些可选的实施方式中,所述处理器还被配置成实现以下步骤:

52、如果所述第二权限信息为预设信赖信息,则检测所述第二权限信息是否与所述第一权限信息一致;

53、当所述第二权限信息是否与所述第一权限信息一致时,保存所述业务实现信息;

54、当所述第二权限信息是否与所述第一权限信息不一致时,删除所述业务实现信息并生成第二错误信息。

55、在一些可选的实施方式中,所述处理器还被配置成实现以下步骤:

56、利用传输设备将所述业务实现信息传输至所述用户设备。

57、第三方面,本技术提供了一种电子设备,所述电子设备包括存储器和处理器,所述存储器存储有计算机程序,所述处理器执行所述计算机程序时实现上述任一项方法的步骤。

58、第四方面,本技术提供了一种鉴权系统,所述电子设备包括:

59、上述电子设备;

60、第五方面,本技术提供了一种芯片,所述芯片存储有计算机程序,所述计算机程序被处理器执行时实现上述任一项方法的步骤。

- 还没有人留言评论。精彩留言会获得点赞!