一种基于HTTP协议的隐蔽隧道及其检测方法与流程

一种基于http协议的隐蔽隧道及其检测方法

技术领域

1.本发明属于网络安全技术领域,具体涉及一种基于http协议的隐蔽隧道及其检测方法。

背景技术:

2.随着因特网的普及与5g网络的到来,网民在工作生活中可以方便地浏览各类电商平台、门户网站,攻击者也可以在同样的网络环境下进行信息收集、命令执行、代码访问、渗透测试等恶意攻击行为,所以互联网中不仅包括大量正常流量,也包括大量异常流量。

3.其中网络隐蔽隧道是网络中常见的攻击技术,指违背通信双方至少一方的意愿,或不被其中至少一方所察觉的通信方式,隐蔽隧道建立后,可传递主机信息或指令信息而不被用户或安全设备察觉,隐蔽隧道在一定程度上提高了木马的隐蔽性,在apt的最后阶段,当攻击者想要从受害网络中窃取数据时,他们很可能会使用隐蔽隧道传递信息。

4.常见的隐蔽隧道主要有3种:dns隐蔽隧道、ic-mp隐蔽隧道以及http隐蔽隧道,其中dns隐蔽遂道分为基于域名的隐蔽通信和基于服务器的隐蔽通信,icmp控制报文协议,主要用于侦测网络状态尤其是当要对网络连接状况进行判断的时候,对于网络安全具有重要意义,攻击者将任意信息隐藏在icmp的有效负载中,构成隐蔽遂道,http隧道形式是将http正常流量作为背景流量,在通信过程中嵌入隧道流量,实现对目标主机的恶意攻击行为。

5.现有技术存在以下问题:dns和icmp这2种隐蔽隧道由于协议自身特点拥有较小的带宽,在隐蔽隧道中,http是用户使用最广泛的协议,但很多网络安全设备都没有好的对http流量进行检测过滤的方法。

技术实现要素:

6.为解决上述背景技术中提出的问题。本发明提供了一种基于http协议的隐蔽隧道,具有较高隐蔽性的特点。

7.本发明的另一目的是提供一种基于http协议的隐蔽隧道的检测方法。

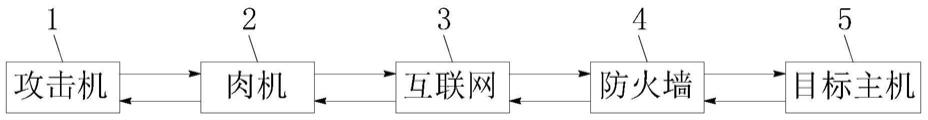

8.为实现上述目的,本发明提供如下技术方案:一种基于http协议的隐蔽隧道,包括攻击机,所述攻击机的右侧双向连接有肉机,所述肉机的右侧双向连接有互联网,所述互联网的右侧双向连接有防火墙,所述防火墙的右侧双向连接有目标主机。

9.本发明中进一步的,所述肉机的内部部署有后门程序attack_aes.php。

10.本发明中进一步的,所述目标主机的内部署有web应用dedecms,所述目标主机的内部嵌入有object_aes.php后门程序。

11.本发明中进一步的,所述的一种基于http协议的隐蔽隧道的检测方法,包括以下步骤:

12.s1:获取ip数据;

13.s2:获取tcp数据流,继而得到http数据;

14.s3:从http数据中提取四个特征;

15.s4:将四个特征放入svm分类器中进行检测,检测结果为正常流量,检测结束,检测结果为异常流量,进行告警,并将异常流量数据以及告警记录导入信息存储;

16.s5:再次检测时重复步骤s-s,将四个特征先放入信息分析中,信息分析提取信息存储内的存储内容进行对比,若信息分析从信息存储中对比出相同的异常流量,进行告警,若信息分析从信息存储中没有对比出相同的异常流量,将四个特征放入svm分类器中进行检测,检测结果为正常流量,检测结束,检测结果为异常流量,进行告警,并将异常流量数据以及告警记录导入信息存储。

17.本发明中进一步的,所述步骤s中,四个特征分别为:判断referer字段是否加密、http请求头中合法字段个数、相同源、目的地址访问某页面时referer字段的相似度和一次http请求响应中上传载荷与下载载荷的比值。

18.本发明中进一步的,所述判断referer字段是否加密是通过次求信息熵的方法来判断的。

19.本发明中进一步的,所述计算相同源、目的地址访问某页面时referer字段的相似度是通过referer字段的相似度计算来生成高区分度的特征。

20.与现有技术相比,本发明的有益效果是:

21.1、本发明利用referer字段构成隐蔽隧道,将指令信息以加密的方式负载在url之后的少量字符中,并将指令执行结果加密到响应载荷中,具有较高的隐蔽性。

22.2、本发明提取高区分度的统计特征和报文结构特征进行正常、异常流量的区分,具有较高的检测准确率。

23.3、本发明可以对检测出的异常流量以及异常流量时的告警记录进行存储,在下次检测前可以先通过信息分析提取存储的异常流量进行对比分析判断异常流量,若无法判断流量是否异常时,再通过svm分类器进行检测判断,能够减少svm分类器的工作量,加快异常流量的判断速度。

附图说明

24.图1为本发明隧道部署示意图;

25.图2为本发明隐蔽隧道实现一次隐蔽通信示意图;

26.图3为本发明检测流程图;

27.图中:1、攻击机;2、肉机;3、互联网;4、防火墙;5、目标主机。

具体实施方式

28.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

29.请参阅图1-3,本发明提供以下技术方案:一种基于http协议的隐蔽隧道,包括攻击机1,攻击机1的右侧双向连接有肉机2,肉机2的右侧双向连接有互联网3,互联网3的右侧双向连接有防火墙4,防火墙4的右侧双向连接有目标主机5。

30.具体的,肉机2的内部部署有后门程序attack_aes.php。

31.具体的,目标主机5的内部署有web应用dedecms,目标主机5的内部嵌入有object_aes.php后门程序。

32.具体的,一种基于http协议的隐蔽隧道的检测方法,包括以下步骤:

33.s1:获取ip数据;

34.s2:获取tcp数据流,继而得到http数据;

35.s3:从http数据中提取四个特征;

36.s4:将四个特征放入svm分类器中进行检测,检测结果为正常流量,检测结束,检测结果为异常流量,进行告警,并将异常流量数据以及告警记录导入信息存储;

37.s5:再次检测时重复步骤s1-s3,将四个特征先放入信息分析中,信息分析提取信息存储内的存储内容进行对比,若信息分析从信息存储中对比出相同的异常流量,进行告警,若信息分析从信息存储中没有对比出相同的异常流量,将四个特征放入svm分类器中进行检测,检测结果为正常流量,检测结束,检测结果为异常流量,进行告警,并将异常流量数据以及告警记录导入信息存储。

38.具体的,步骤s3中,四个特征分别为:判断referer字段是否加密、http请求头中合法字段个数、相同源、目的地址访问某页面时referer字段的相似度和一次http请求响应中上传载荷与下载载荷的比值。

39.具体的,判断referer字段是否加密是通过2次求信息熵的方法来判断的。

40.具体的,计算相同源、目的地址访问某页面时referer字段的相似度是通过referer字段的相似度计算来生成高区分度的特征。

41.本发明的工作原理及使用流程:基于http协议的隐蔽隧道构造原理:攻击机1控制肉机2发起对目标主机5后门程序的访问,肉机2将指令信息嵌入到http请求的referer字段中,目标主机5中后门程序响应请求并解析、执行指令,将执行结果传回给攻击机1,从而达到控制端对目标主机5进行信息收集、敏感信息查看、甚至恶意操作的目的,数据在传输过程中仿照真实网络通信行为,并且隧道通信的上传下载流量都是密文,具有更高的隐蔽性;

42.基于http协议的隐蔽隧道检测方法:

43.s1:获取ip数据;

44.s2:获取tcp数据流,继而得到http数据;

45.s3:从http数据中提取四个特征;

46.s4:将四个特征放入svm分类器中进行检测,检测结果为正常流量,检测结束,检测结果为异常流量,进行告警,并将异常流量数据以及告警记录导入信息存储;

47.s5:再次检测时重复步骤s1-s3,将四个特征先放入信息分析中,信息分析提取信息存储内的存储内容进行对比,若信息分析从信息存储中对比出相同的异常流量,进行告警,若信息分析从信息存储中没有对比出相同的异常流量,将四个特征放入svm分类器中进行检测,检测结果为正常流量,检测结束,检测结果为异常流量,进行告警,并将异常流量数据以及告警记录导入信息存储。

48.尽管已经示出和描述了本发明的实施例,对于本领域的普通技术人员而言,可以理解在不脱离本发明的原理和精神的情况下可以对这些实施例进行多种变化、修改、替换和变型,本发明的范围由所附权利要求及其等同物限定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1