网络入侵防御检测方法、装置、设备及存储介质与流程

本公开涉及网络通信安全,尤其涉及一种网络入侵防御检测方法、装置、设备及存储介质。

背景技术:

1、互联网通信协议第六版(internetprotocolversion6,ipv6)作为解决互联网通信协议第四版(internetprotocolversion4,ipv4)地址短缺问题的最终解决方案,随着其用户规模的不断扩大,ipv6的使用越来越广泛,但由于ipv6和ipv4的兼容性以及部署成本较高等问题导致ipv4占据主流地位。因此由ipv4向ipv6过渡的方案通常有双栈技术、隧道技术和转换技术,其中,双栈技术和隧道技术无法解决ipv6和ipv4网络互通的问题,转换技术存在资源消耗较大、严重影响设备的运行性能等问题,而nat64作为ipv4向ipv6的过渡阶段中ipv4与ipv6网络互通问题的主要解决方案,在nat64模式下对数据报文进行入侵防御检测成为了网络攻击检测的重要手段。

2、基于开源软件snort开发的入侵防御系统ips对于检测报文存在独立于内核协议栈的会话机制,要求在请求和响应方向上发送的报文能够关联为一条会话,从而保证ips进程能够进行完整的入侵防御检测,并能够及时发现存在安全威胁的报文来源。但是由于nat64作为地址转换的一种类型,每次都会修改报文的地址和端口,导致ips进程的入侵防御查杀不完整,难以及时发现存在安全威胁的报文来源。

3、相关技术中nat模式或map66模式下的报文检测,将转换前的源地址和源端口作为待检测报文的源地址和源端口,将转换后的目的地址和目的端口作为待检测报文的目的地址和目的端口,然后将该待检测报文发送给ips进程进行入侵防御检测,将检测完毕的报文从ips进程重新提交给内核,再根据上送ips进程之前存储在指定域中的地址还原数据包,根据入侵防御检测结果对报文进行丢包或允许访问的处理。然而相关技术中nat64模式下的报文在经过nat64或nat46转换后,其转换前和转换后的网络层地址分别属于两个不同的网络层协议,无法按map66模式和nat模式下的报文检测方法对报文进行调整。因此map66和nat下的数据包检测方法仅适用于纯ipv6和ipv4环境中地址转换的报文检测,无法实现nat64模式下的报文检测。

技术实现思路

1、有鉴于此,本公开实施例提供了一种网络入侵防御检测方法、装置、设备及存储介质,能够解决现有地址转换模式下的报文检测方法无法对nat64模式下的报文进行检测的问题,实现了nat64模式下的入侵防御检测和日志的准确记录。

2、第一方面,本公开实施例提供了一种网络入侵防御检测方法,采用如下技术方案:

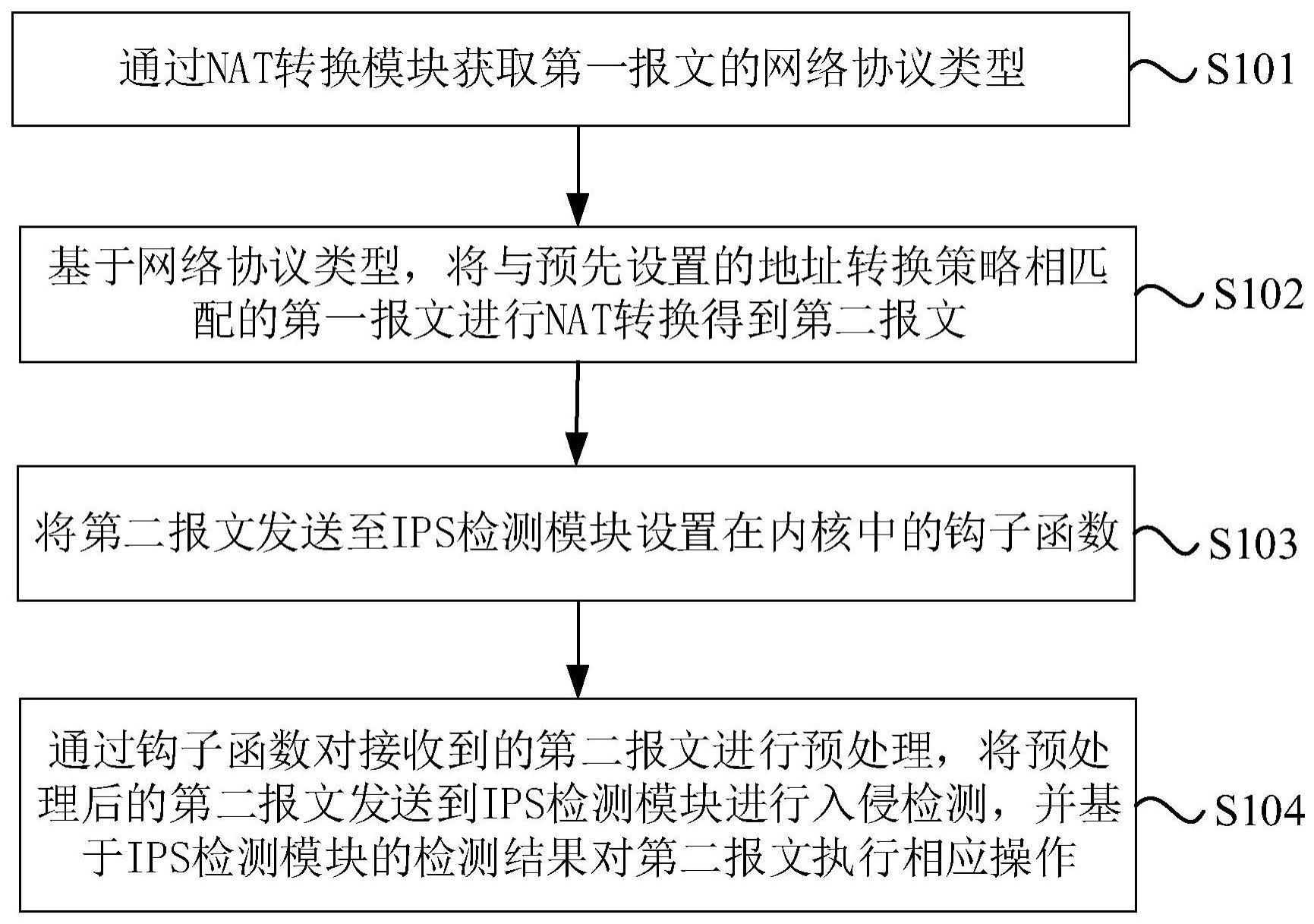

3、通过nat转换模块获取第一报文的网络协议类型;

4、基于所述网络协议类型,将与预先设置的地址转换策略相匹配的所述第一报文进行nat转换得到第二报文;

5、将所述第二报文发送至ips检测模块设置在内核中的钩子函数;

6、通过所述钩子函数对接收到的所述第二报文进行预处理,将预处理后的第二报文发送到所述ips检测模块进行入侵检测,并基于所述ips检测模块的检测结果对所述第二报文执行相应操作。

7、在一些实施例中,基于所述网络协议类型,将与预先设置的地址转换策略相匹配的所述第一报文进行nat转换得到第二报文,包括:

8、基于所述网络协议类型,将所述第一报文与预先设置的地址转换策略进行匹配;

9、当所述第一报文与所述预先设置的地址转换策略相匹配时,从所述地址转换策略中获取转换后的第二报文的源地址、源端口、目的地址和目的端口;

10、根据所述第二报文的源地址、源端口、目的地址和目的端口更新所述第一报文所属连接的响应方向的五元组信息;

11、根据所述五元组信息将所述第一报文进行nat转换得到第二报文。

12、在一些实施例中,通过所述钩子函数对接收到的所述第二报文进行预处理,将预处理后的第二报文发送到所述ips检测模块进行入侵检测,包括:

13、基于所述第二报文的nat转换类型,将所述第二报文真实的源地址、源端口、目的地址和目的端口的信息保存到指定域中;

14、当所述第二报文为请求方向上的报文时,根据所述第二报文所属连接的请求方向的五元组信息将所述第二报文还原为nat转换前的第一报文;

15、对所述第一报文进行还原标记;

16、将已进行还原标记的所述第一报文发送到所述ips检测模块进行入侵检测。

17、在一些实施例中,所述方法还包括;

18、通过所述ips检测模块根据所述第二报文的检测结果生成日志;

19、将所述第二报文在指定域中存储的真实的源地址和目的地址作为所述日志的源地址和目的地址;

20、将检测完成的所述第二报文和所述第二报文的检测结果发送到所述钩子函数;

21、将带有还原标记的所述第一报文根据所属连接的响应方向的五元组信息重新进行nat转换。

22、在一些实施例中,基于所述第二报文的nat转换类型,将所述第二报文真实的源地址、源端口、目的地址和目的端口的信息保存到指定域中,包括:

23、当所述第二报文的nat转换类型为nat64转换且所述第二报文所属连接的方向为请求方向时,将所述第二报文进行nat64转换前的第一ipv6源地址和第一ipv6源端口以及所述第二报文进行nat64转换后的第一ipv4目的地址和第一ipv4目的端口记录到指定域中;

24、当所述第二报文的nat转换类型为nat64转换且所述第二报文所属连接的方向为响应方向时,将所述第二报文进行nat64转换前的第一ipv4源地址和第一ipv4源端口以及所述第二报文进行nat64转换后的第一ipv6目的地址和第一ipv6目的端口记录到指定域中;

25、当所述第二报文的nat转换类型为nat46转换且所述第二报文所属连接的方向为请求方向时,将所述第二报文进行nat46转换前的第二ipv4源地址和第二ipv4源端口以及所述第二报文进行nat46转换后的第二ipv6目的地址和第二ipv6目的端口记录到指定域中;

26、当所述第二报文的nat转换类型为nat46转换且所述第二报文所属连接的方向为响应方向时,将所述第二报文进行nat46转换前的第二ipv6源地址和第二ipv6源端口以及所述第二报文进行nat46转换后的第二ipv4目的地址和第二ipv4目的端口记录到指定域中。

27、在一些实施例中,通过所述钩子函数基于所述ips检测模块的检测结果对所述第二报文执行相应操作,包括以下至少之一:

28、当所述检测结果为未检测到入侵事件时,则正常放行所述第二报文;

29、当所述检测结果为检测到入侵事件,且所述ips检测模块为所述入侵事件配置的入侵防御策略的动作为报警时,则放行所述第二报文,并记录报警日志;

30、当所述检测结果为检测到入侵事件,所述ips检测模块为所述入侵事件配置的入侵防御策略的动作为丢弃,以及所述第二报文为传输控制协议tcp报文,且所述tcp报文开启了复位开关时,则向所述第二报文的请求方向和响应方向上分别发送tcp复位报文;

31、删除所述第二报文在请求方向和响应方向上的所属连接,并释放所述第二报文。

32、第二方面,本公开实施例还提供了一种网络入侵防御检测装置,采用如下技术方案:

33、获取单元,被配置为通过nat转换模块获取第一报文的网络协议类型;

34、报文转换单元,被配置为基于所述网络协议类型,将与预先设置的地址转换策略相匹配的所述第一报文进行nat转换得到第二报文;

35、发送单元,被配置为将所述第二报文发送至ips检测模块设置在内核中的钩子函数;

36、检测单元,被配置为通过所述钩子函数对接收到的所述第二报文进行预处理,将预处理后的第二报文发送到所述ips检测模块进行入侵检测,并基于所述ips检测模块的检测结果对所述第二报文执行相应操作。

37、在一些实施例中,所述报文转换单元包括:

38、匹配模块,被配置为基于所述网络协议类型,将所述第一报文与预先设置的地址转换策略进行匹配;

39、地址获取模块,被配置为当所述第一报文与所述预先设置的地址转换策略相匹配时,从所述地址转换策略中获取转换后的第二报文的源地址、源端口、目的地址和目的端口;

40、信息更新模块,被配置为根据所述第二报文的源地址、源端口、目的地址和目的端口更新所述第一报文所属连接的响应方向的五元组信息;

41、nat转换模块,被配置为根据所述五元组信息将所述第一报文进行nat转换得到第二报文。

42、第三方面,本公开实施例还提供了一种电子设备,采用如下技术方案:

43、所述电子设备包括:

44、至少一个处理器;以及,

45、与所述至少一个处理器通信连接的存储器;其中,

46、所述存储器存储有可被所述至少一个处理器执行的指令,所述指令被所述至少一个处理器执行,以使所述至少一个处理器能够执行以上任一所述的网络入侵防御检测方法。

47、第四方面,本公开实施例还提供了一种计算机可读存储介质,该计算机可读存储介质存储计算机指令,该计算机指令用于使计算机执行以上任一所述的网络入侵防御检测方法。

48、本公开实施例提供的一种网络入侵防御检测方法、装置、设备及存储介质,该网络入侵防御检测方法能够在现有地址转换模式下支持对nat64或nat46模式下的数据报文进行入侵防御检测,通过nat转换模块对数据报文进行nat转换得到转换后的第二报文,通过ips检测模块设置在内核中的钩子函数对转换后的第二报文进行预处理,并将预处理后的第二报文发送到ips检测模块进行入侵检测,ips检测模块可以在nat64或nat46模式下将请求方向和响应方向上送的数据报文关联为同一个连接,保证对数据报文进行完整的入侵防御检测,可以及时发现存在安全威胁的数据包来源,通过在日志中记录数据报文的真实的源地址和目的地址,使用户可以确定安全威胁数据包的真实的源地址和目的地址。

49、上述说明仅是本公开技术方案的概述,为了能更清楚了解本公开的技术手段,而可依照说明书的内容予以实施,并且为让本公开的上述和其他目的、特征和优点能够更明显易懂,以下特举较佳实施例,并配合附图,详细说明如下。

- 还没有人留言评论。精彩留言会获得点赞!